pfSense est le plus utilisé pare-feu-un système d'exploitation orienté à un niveau professionnel, à la fois dans l'environnement domestique avec des utilisateurs avancés, et dans les petites et moyennes entreprises pour segmenter correctement leur réseau et disposer de centaines de services. pfSense est basé sur le système d'exploitation FreeBSD populaire, par conséquent, nous aurons la garantie qu'il s'agit d'un système d'exploitation stable, robuste et, surtout, très sécurisé. Contrairement aux autres pare-feu, pfSense possède une interface graphique vraiment complète et très intuitive, puisque nous aurons une brève explication de chaque paramètre à configurer. Aujourd'hui, dans cet article, nous allons tout expliquer sur pfSense et comment l'installer sur n'importe quel ordinateur avec deux cartes réseau (une pour le WAN et une pour le LAN).

pfSense est un système d'exploitation qui consomme très peu de ressources, cependant, selon l'utilisation, les utilisateurs qui vont transférer des données, et les services que nous installons, il nous faudra plus ou moins Processeur puissance et aussi RAM taille mémoire. Ce système d'exploitation peut être installé sur pratiquement n'importe quel ordinateur actuel, mais logiquement, les performances que nous obtiendrons dépendront du matériel, et il en va de même avec la configuration que nous avons faite au pare-feu lui-même. La chose la plus critique pour pfSense est de reconnaître les cartes réseau Ethernet, les plus recommandées pour éviter les problèmes sont Intel, mais il existe de nombreux autres fabricants qui sont également compatibles, mais il serait tout d'abord conseillé de lire dans les forums officiels de pfSense.

Main features

L'objectif principal du système d'exploitation pfSense est d'assurer la sécurité des environnements domestiques et professionnels, cet équipement agit comme un pare-feu, mais nous pouvons également l'utiliser comme routeur principal, car nous avons des centaines d'options de configuration avancées. Grâce à la possibilité d'installer des logiciels supplémentaires, nous pouvons disposer d'un puissant IDS / IPS (système de détection et de prévention des intrusions) tel que Snort ou Suricata. Pour utiliser pfSense, il est obligatoire d'avoir deux cartes réseau, une pour le WAN Internet et l'autre pour le LAN, bien que si nous avons plus de cartes (ou une carte avec plusieurs ports) beaucoup mieux, car nous pouvons avoir des interfaces physiques supplémentaires à configurer une DMZ, un réseau supplémentaire et bien plus encore.

Un autre point en faveur de pfSense sont les mises à jour continues que nous avons, à la fois du système d'exploitation de base, ainsi que de tous les packages que nous pouvons installer en plus. Dans un pare-feu / routeur exposé à Internet, il est très important d'avoir des mises à jour pour éviter les failles de sécurité qui pourraient être trouvées.

Pare-feu et IDS / IPS

pfSense utilise un pare-feu SPI (Stateful Packet Inspection) basé sur des règles, comme d'habitude. Nous pouvons filtrer les paquets rapidement de manière très avancée, en fonction du matériel, nous pouvons atteindre des bandes passantes supérieures à 10 Gbps. Grâce à l'interface utilisateur graphique, nous pouvons créer des «alias» pour créer des groupes d'adresses IP et de ports, pour l'appliquer ultérieurement aux règles, et de cette façon, ne pas avoir des centaines de règles dans le pare-feu, il est très important de savoir quoi nous filtrons et maintenons les règles correctement mises à jour. Bien sûr, pfSense a des enregistrements avancés indiquant si une règle a été exécutée et tout ce qui se passe dans le système d'exploitation.

pfSense dispose non seulement d'un pare-feu puissant pour atténuer et / ou bloquer les attaques DoS et DDoS, mais il dispose également d'un IDS / IPS avancé tel que Snort et Suricata, que nous pouvons installer facilement et rapidement grâce aux packages disponibles. pour son installation, et dans les deux, nous aurons une interface utilisateur graphique pour configurer les différentes interfaces où elles doivent agir, ainsi que toutes les règles dont nous disposons pour détecter d'éventuelles attaques. Nous pouvons également détecter des fuites d'informations et même des activités suspectes sur le réseau que nous pouvons bloquer. Bien sûr, nous avons également la possibilité de voir l'état du système d'exploitation en temps réel, et même d'installer des logiciels supplémentaires pour afficher des rapports graphiques avancés et savoir tout ce qui se passe dans le système.

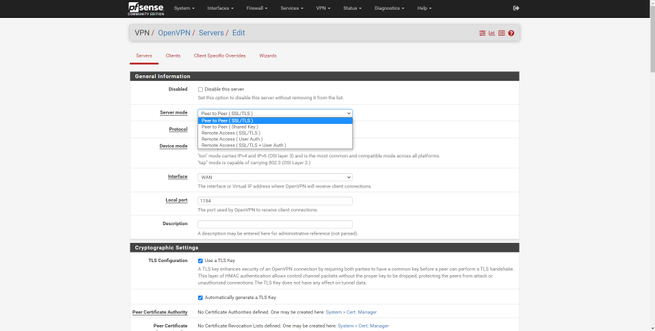

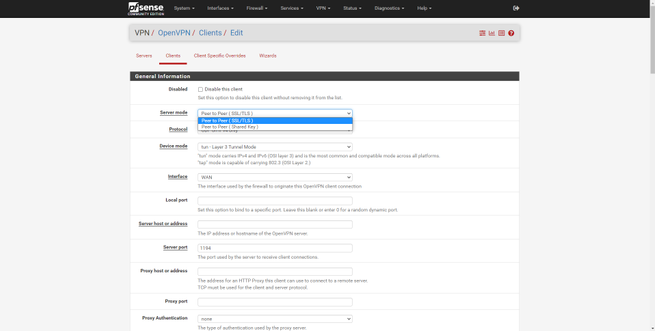

VPN

Les réseaux privés virtuels (VPN) sont généralement placés sur le pare-feu lui-même, afin de ne pas avoir de problèmes avec le NAT et le filtrage des autres pare-feu. Avoir un VPN Le serveur ou le client VPN nous permettra d'interconnecter des emplacements distants via Internet en toute sécurité, et également de connecter différents appareils au réseau local en mode VPN d'accès à distance. pfSense intègre différents types de VPN pour s'adapter parfaitement aux besoins des utilisateurs:

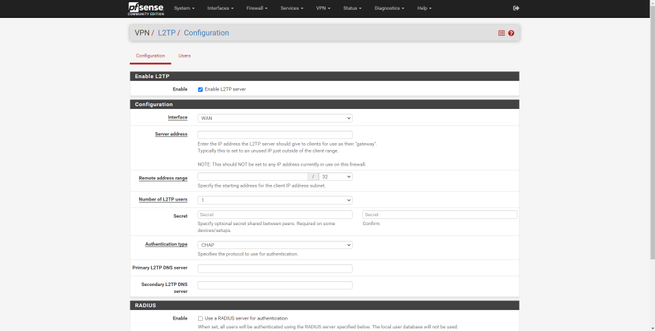

- L2TP/IPsec

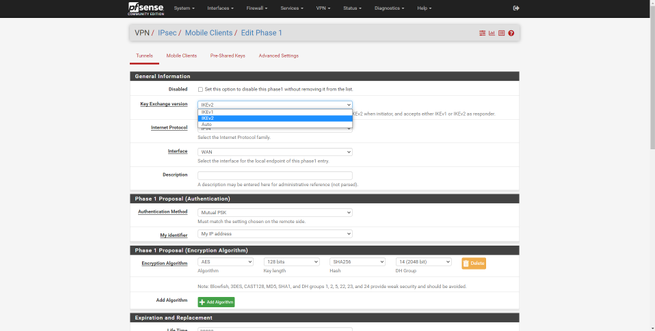

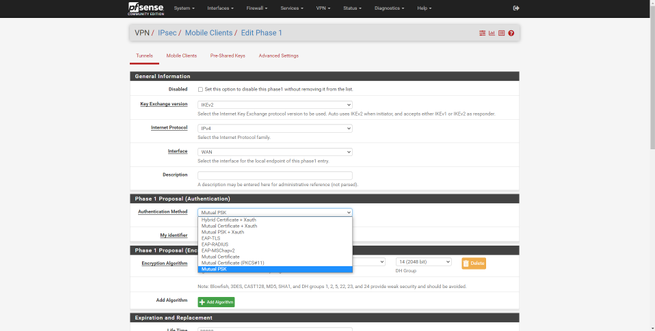

- IPsec IKEv1 et IKEv2, avec différents types d'authentification tels que Mutual-PSK, Mutual-RSA et même Xauth.

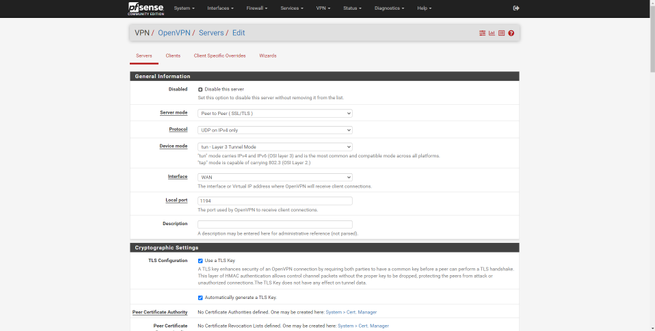

- OpenVPN avec authentification par certificats numériques, informations d'identification de l'utilisateur et plus encore.

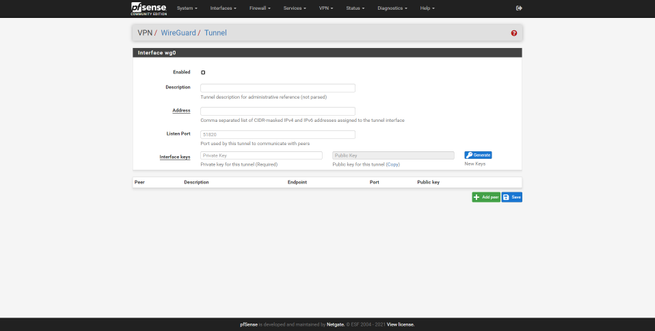

- WireGuard

Le point fort de pfSense 2.5.0 est l'incorporation du populaire WireGuard VPN, à la fois pour connecter les utilisateurs à distance, et pour faire des tunnels de site à site rapidement et facilement, grâce à ce nouveau protocole qui a été intégré dans le noyau et qui nous donnera de grandes performances.

Autres caractéristiques

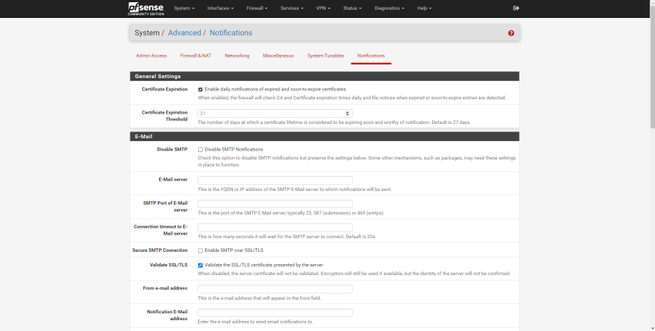

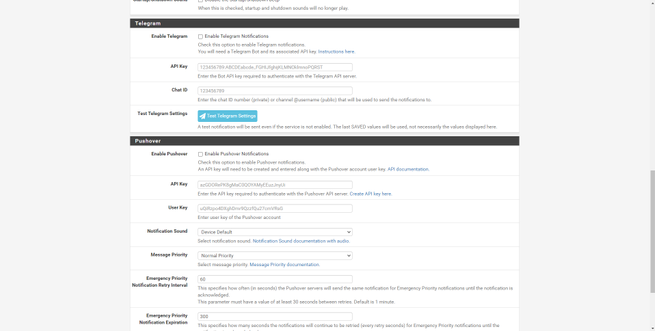

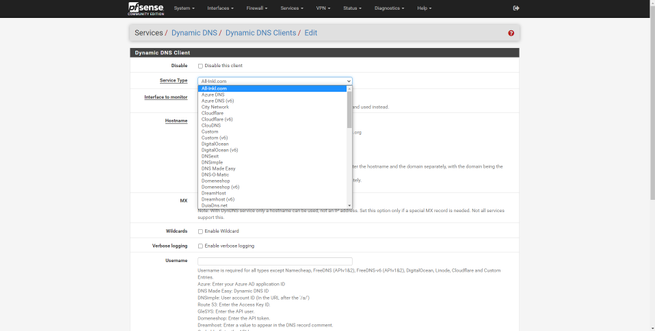

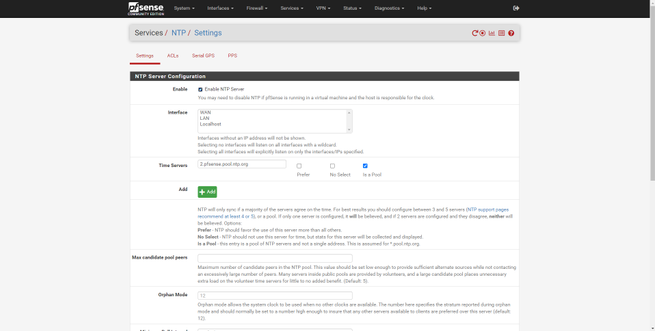

pfSense intègre un grand nombre de services, identiques ou supérieurs aux routeurs et autres pare-feu professionnels. Par exemple, certaines des principales fonctionnalités supplémentaires sont la possibilité de configurer un DNS serveur avec DNS Resolver, idéal pour que le pare-feu lui-même résolve toutes les demandes, nous avons également un serveur DHCP complet avec des dizaines d'options avancées, un serveur NTP pour servir le temps à différents appareils, WoL, QoS pour prioriser différents équipements, Traffic Shaper, compatibilité avec les VLAN, possibilité de configurer différents VLAN dans une ou plusieurs interfaces, possibilité de configurer QinQ, Bridge et LAGG avec différentes options avancées, nous pouvons également utiliser le serveur DNS dynamique et bien plus encore. Nous ne devons pas oublier que, étant un système d'exploitation très avancé, nous pouvons voir un enregistrement complet de tout ce qui se passe, et nous aurons même des notifications par email ou Telegram pour être au courant de tout ce qui se passe.

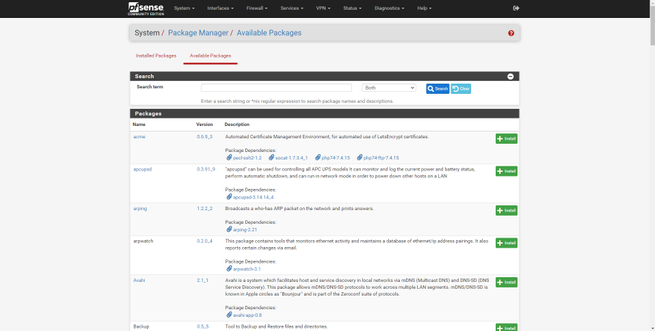

L'une des fonctionnalités les plus importantes est la possibilité d'installer des packages supplémentaires pour avoir encore plus de fonctionnalités, grâce à ce logiciel supplémentaire, nous pourrons étendre les fonctionnalités de ce pare-feu professionnel. Certaines des extensions les plus populaires sont:

- arpwatch pour nous informer par e-mail ou Telegram des nouveaux appareils connectés

- bandwidthd pour afficher des graphiques d'utilisation de la bande passante

- freeradius3 pour monter un serveur d'authentification RADIUS, idéal pour configurer des points d'accès WiFi et avoir WPA2 / WPA3-Enterprise

- iperf pour mesurer la bande passante vers et depuis pfSense

- nmap pour effectuer une analyse des ports

- pfBlocker-ng pour bloquer toutes les publicités, ainsi que les domaines et adresses IP malveillants

- Snort et Suricata: les deux IDS / IPS par excellence, ils ne viennent pas par défaut mais peuvent être installés

- Haproxy pour équilibreur

- Squid pour monter un serveur proxy.

- écrou pour surveiller les systèmes UPS

- Agent Zabbix pour une intégration facile dans un système de surveillance

- Zeek (ancien Bro IDS)

pfSense fonctionne sur l'architecture x86, étant compatible avec les processeurs 64 bits récents, en outre, il peut être installé sur presque toutes les plates-formes cloud telles qu'Amazon Cloud, Azure et plus, en outre, nous devons garder à l'esprit qu'aujourd'hui, nous pouvons acheter des équipements du fabricant Netgate qui sont déjà livrés avec pfSense pré-installé, avec des équipements orientés vers le domaine professionnel.

Téléchargez et installez pfSense

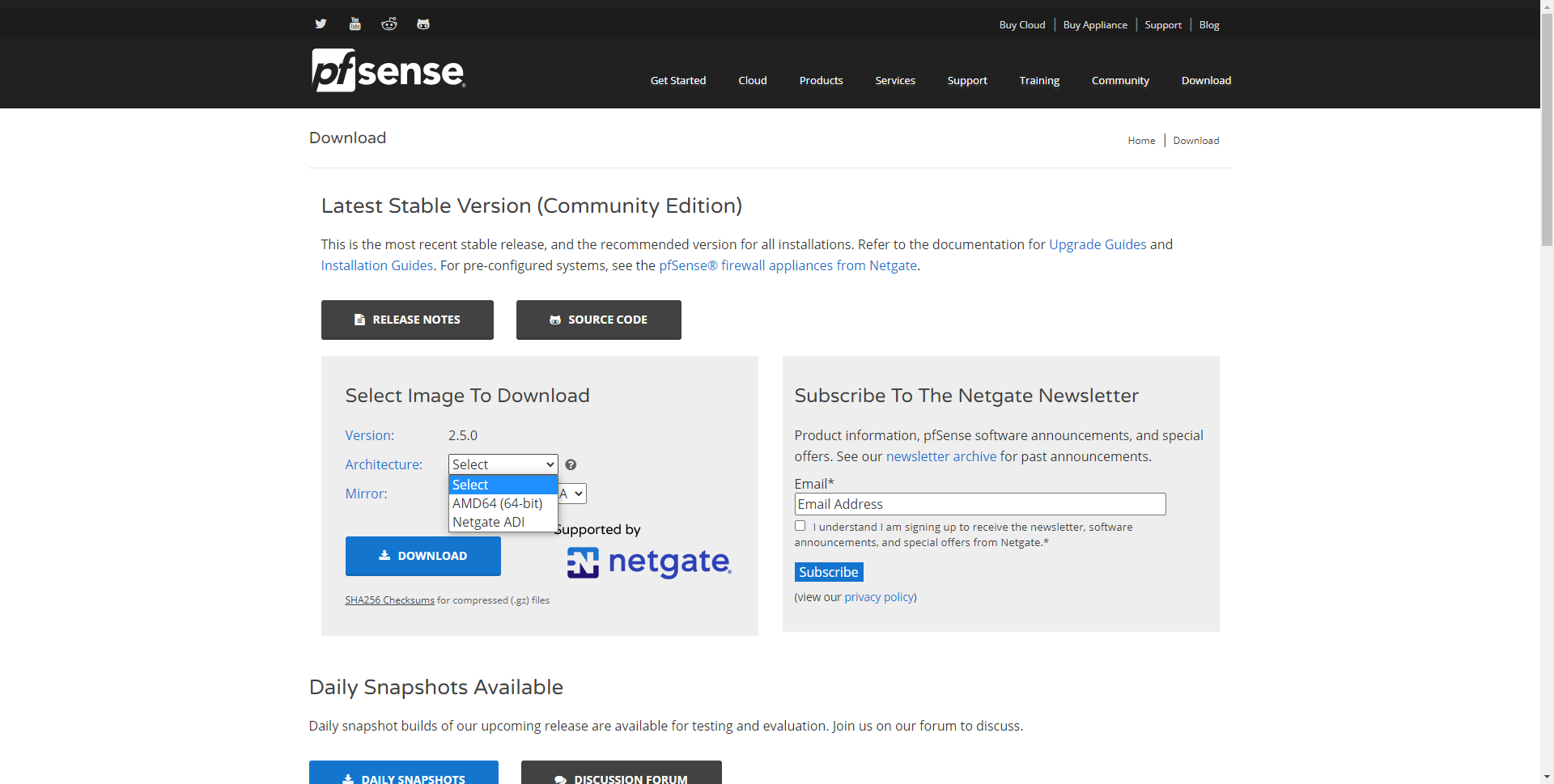

Le téléchargement et l'utilisation de pfSense CE sont totalement gratuits, il suffit d'aller sur le site officiel et d'aller directement dans l'onglet «Télécharger».

Une fois que nous aurons cliqué sur «Télécharger», nous verrons une section où nous choisirons l'architecture à choisir, nous sélectionnons AMD64.

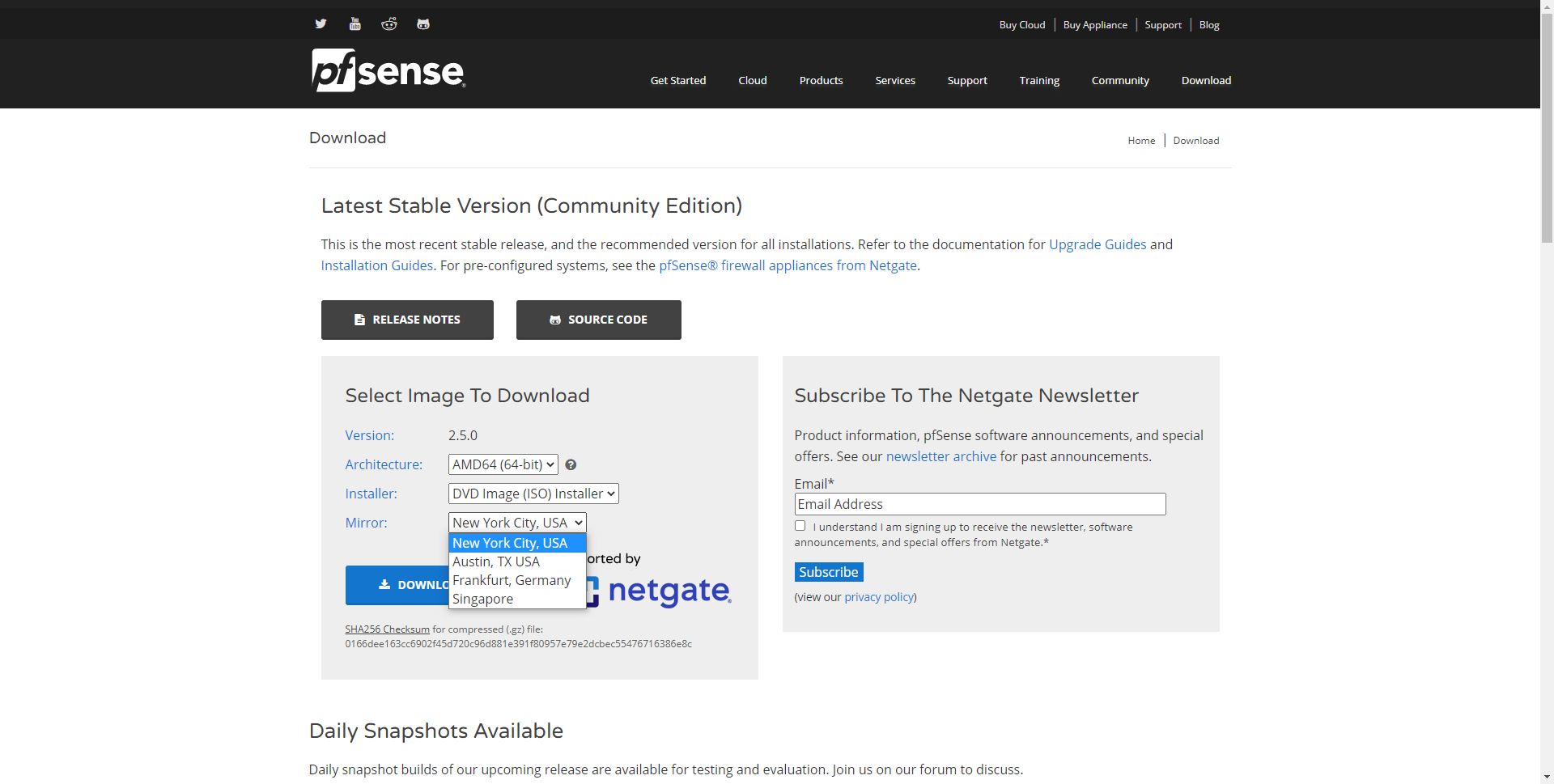

Nous devons également sélectionner le type d'image, si nous voulons une image ISO à copier sur un DVD ou une clé USB, ou directement une image USB, nous avons sélectionné l'image ISO DVD. Ensuite, nous devons choisir le serveur à partir duquel télécharger, il est recommandé qu'il soit toujours le plus proche physiquement de votre emplacement actuel.

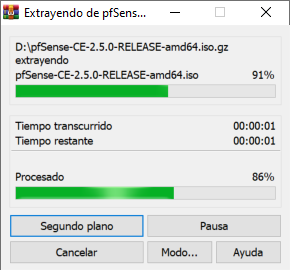

Une fois que nous avons téléchargé l'image, nous devons la décompresser puisqu'elle est au format iso.gz, et nous devons extraire l'image ISO directement.

Une fois que nous l'avons téléchargé, nous pouvons le graver sur un CD, le copier sur une clé USB amorçable avec Rufus etc. Dans notre cas, nous allons installer pfSense dans une machine virtuelle avec VMware, afin que vous puissiez voir comment l'installer de manière virtuelle et le tester dans un environnement de test contrôlé, pour ensuite le déplacer en production. Dans le didacticiel, vous allez voir comment créer deux cartes réseau, une en mode pont pour se connecter au réseau local réel, et une autre en mode hôte uniquement pour pouvoir accéder via le Web à partir de notre ordinateur, sans dépendre du réseau local.

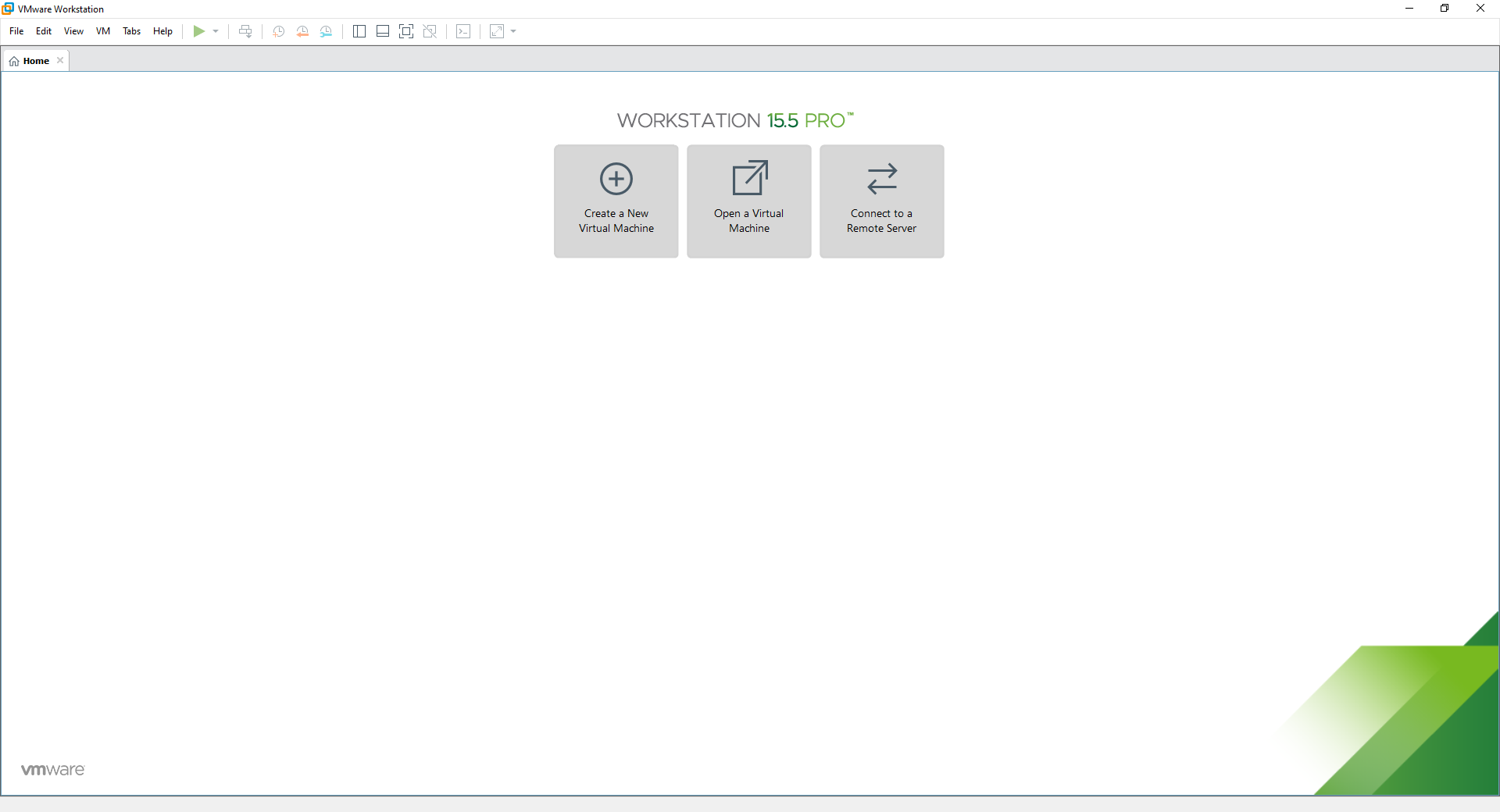

Configuration de la machine virtuelle dans VMware

Dans notre cas, nous allons utiliser VMware Workstation 15.5 PRO, mais n'importe quelle version serait utilisée pour installer ce système d'exploitation orienté pare-feu. La première chose que nous devons faire lors de l'ouverture de VMware est de cliquer sur «Créer une nouvelle machine virtuelle», comme vous pouvez le voir dans l'écran suivant:

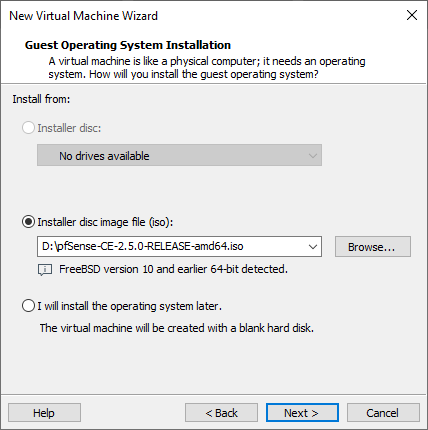

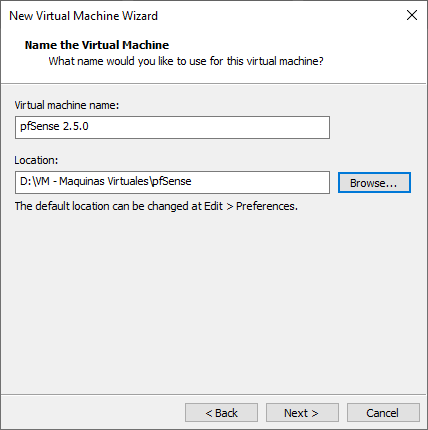

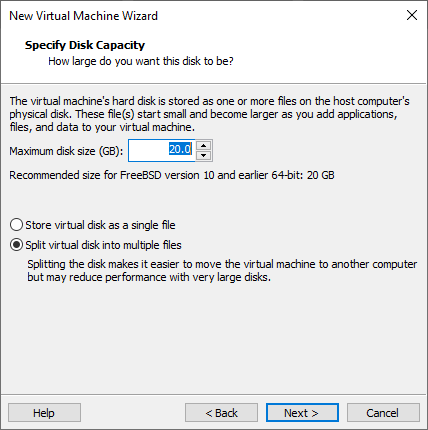

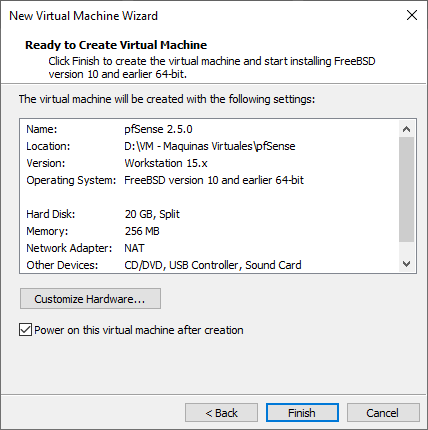

Dans l'assistant de configuration VM nous devrons choisir la création «Typique», charger l'image ISO de pfSense, il reconnaîtra automatiquement que le système d'exploitation reconnu en interne est FreeBSD 10 (bien qu'il s'agisse vraiment de la dernière version), nous continuons avec l'assistant jusqu'à ce que nous choisissions le seul chemin de la machine virtuelle, nous laissons le disque réservé à la machine virtuelle à 20 Go, et enfin, nous verrons un résumé de tout le matériel que cette machine virtuelle que nous allons créer aura.

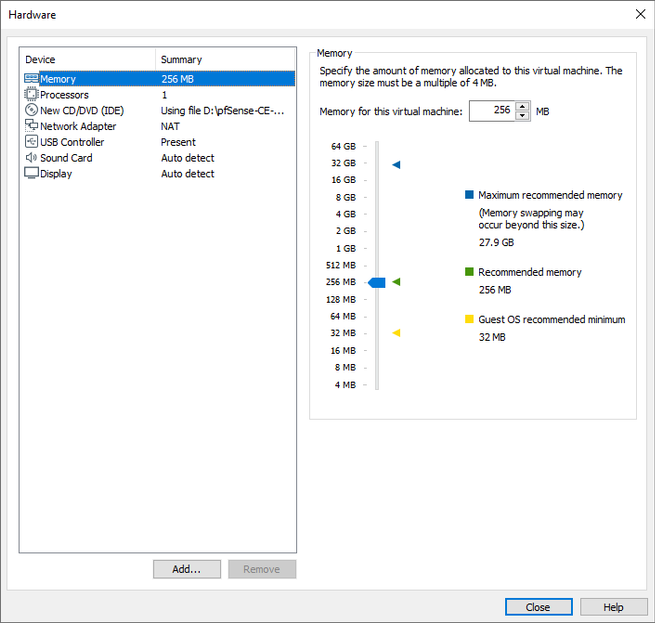

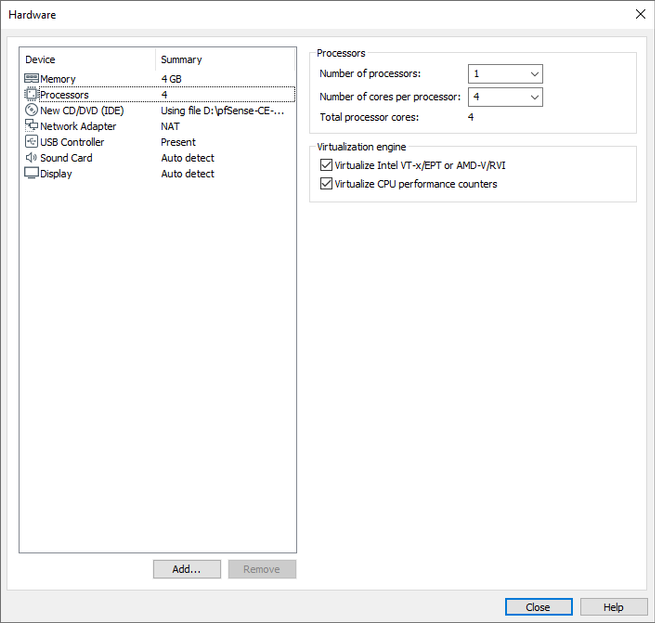

Avant de terminer, il faut cliquer sur " Personnaliser le matériel ”Pour augmenter la RAM à 4 Go, augmenter le nombre de cœurs de processeur, ajouter une carte réseau supplémentaire et configurer correctement les cartes réseau.

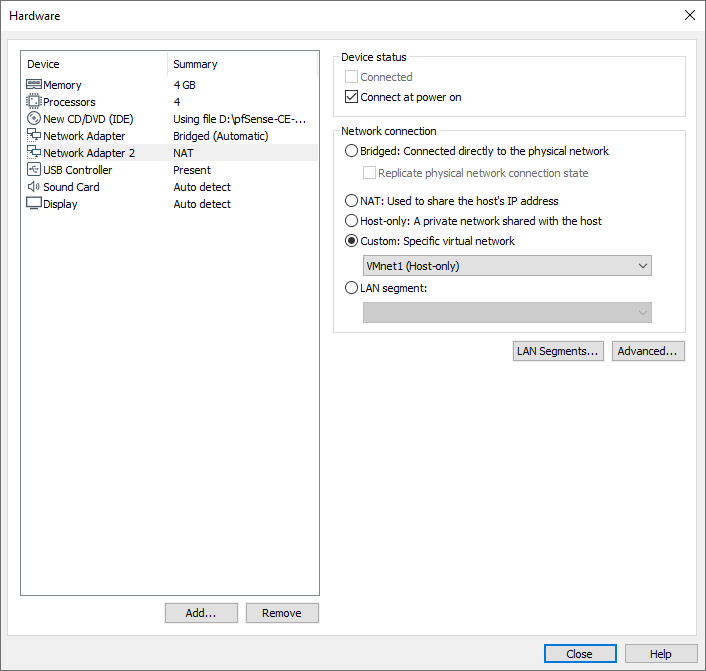

Indépendamment du nombre de processeurs et de cœurs (nous recommandons 1 CPU et 4 cœurs), et de RAM (nous recommandons un minimum de 4 Go), nous devons ajouter une deuxième carte réseau, car nous aurons le WAN Internet et le LAN. Nous cliquons sur «Ajouter» et cliquons sur «Réseau Adapter »pour l'ajouter. Nous pourrions également ajouter des cartes supplémentaires pour avoir plus d'options de configuration au niveau du pare-feu, mais commencer par un WAN et un LAN est très bien.

Une fois les deux ajoutés, nous devrons les configurer comme suit:

- Adaptateur 1: pont (automatique)

- Adaptateur 2: VMnet1 personnalisé (hôte uniquement)

Ensuite, vous pouvez voir à quoi ressemblerait cette configuration.

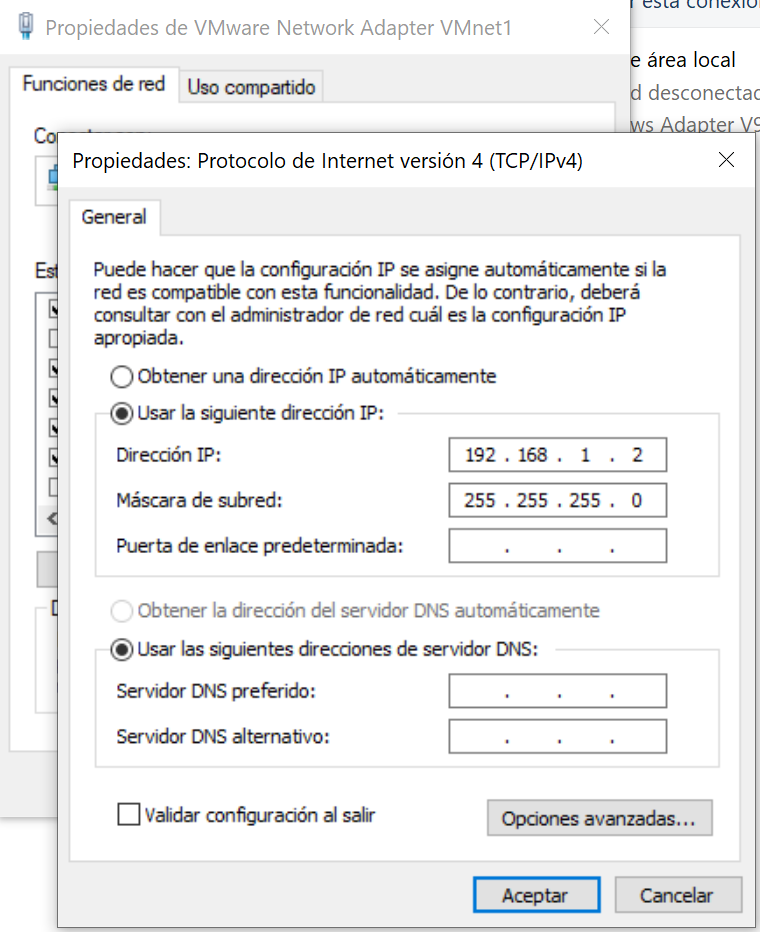

Pour accéder à l'administration du système d'exploitation via le Web, il est nécessaire de configurer l'adaptateur VMnet1. Pour ce faire, nous allons à " Panneau de configuration / Centre Réseau et partage / Modifier les paramètres de l'adaptateur »Et remplacez l'adresse IP par l'adaptateur VMware Network Adapter VMnet1, en mettant l'IP 192.168.1.2/24 comme vous pouvez le voir ci-dessous. Une fois terminé, cliquez sur accepter et accepter pour quitter le menu de configuration.

Une fois que tout est configuré au niveau de la machine virtuelle, nous pouvons exécuter la machine virtuelle pour commencer l'installation.

Installez pfSense sur VMware

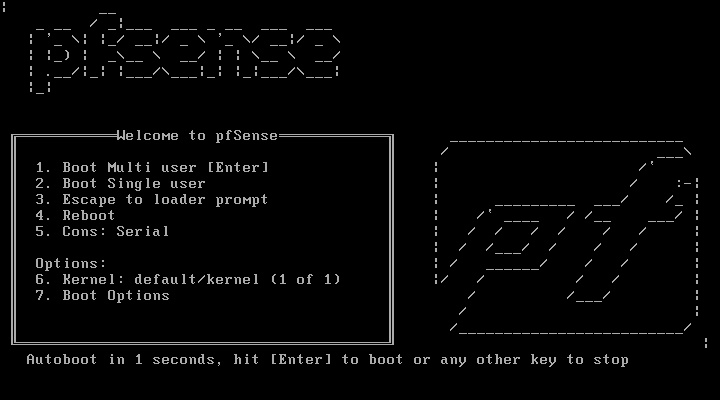

Lorsque nous démarrons la machine virtuelle, nous pouvons voir un menu avec plusieurs options de démarrage, il ne faut rien toucher et attendre que les secondes passent. Plus tard, il se chargera et nous pourrons voir les différentes options que l'image ISO nous donne pour l'installation de pfSense.

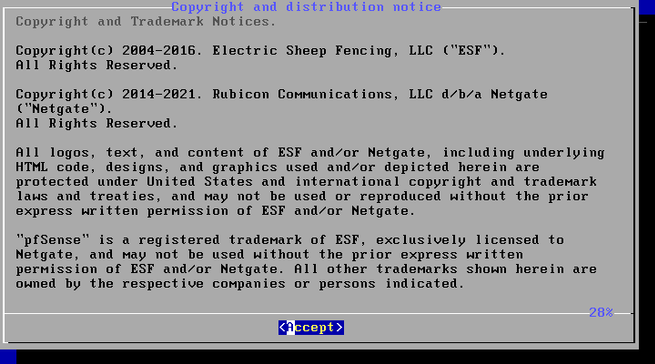

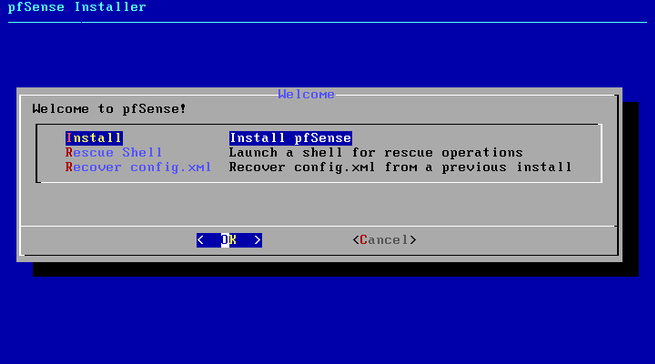

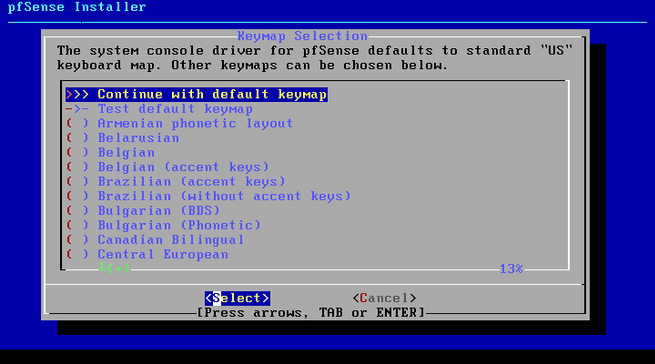

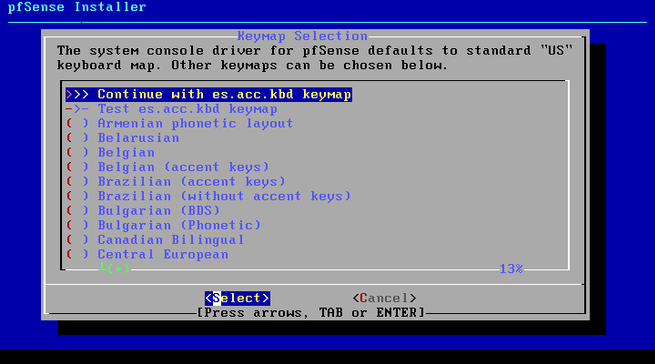

Une fois que vous démarrez l'installation de ce système d'exploitation, vous acceptez les droits d'auteur qu'il nous montre. Dans le menu suivant, nous pouvons installer, restaurer le système d'exploitation en cas de panne catastrophique, et également récupérer le fichier de configuration config.xml d'une installation précédente. Nous cliquons sur «Installer» pour installer le système d'exploitation à partir de zéro. Dans le menu suivant, nous devrons configurer le clavier, en choisissant notre langue et la disposition du clavier.

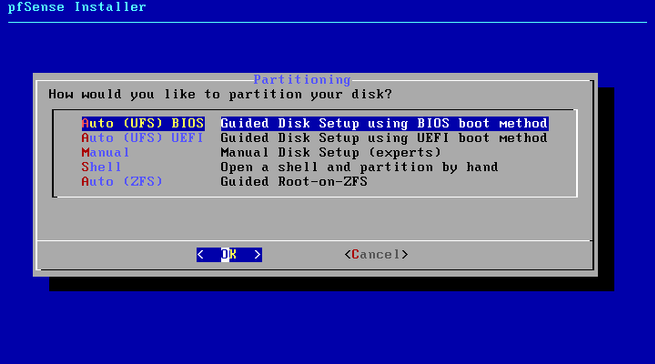

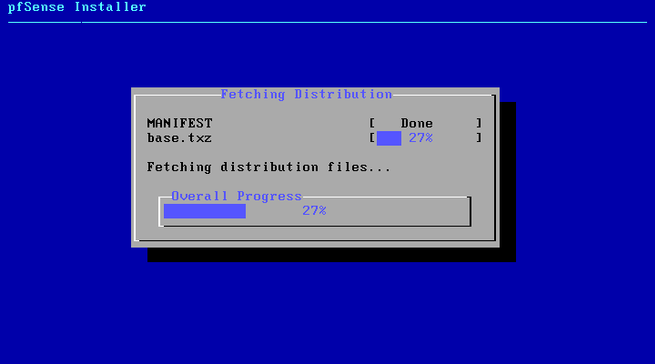

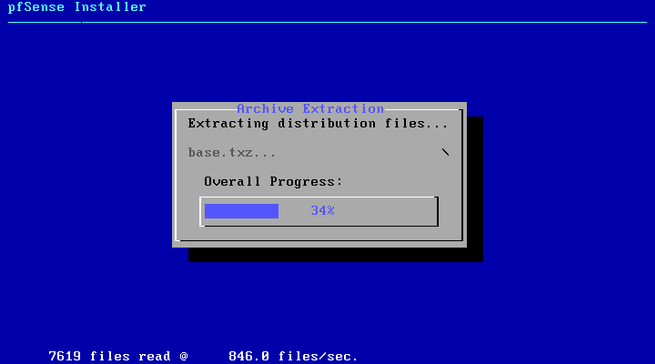

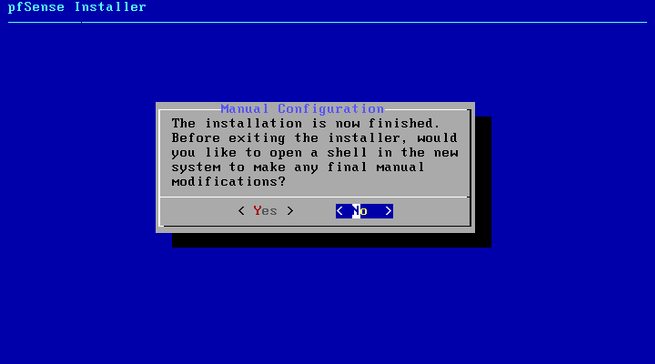

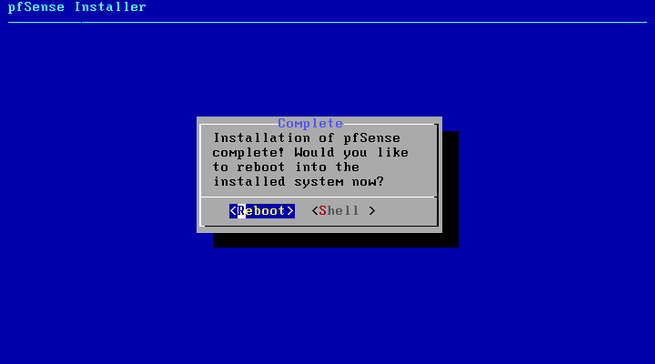

Ensuite, il nous demandera comment nous voulons installer le système d'exploitation, si avec UFS pour BIOS ou UEFI, manuellement pour les experts, ouvrez la console pour tout faire manuellement ou utilisez ZFS comme système de fichiers. Dans notre cas, nous avons choisi le premier de tous, le BIOS Auto (UFS) et nous procédons à l'installation. L'installation prendra environ une minute, bien que cela dépendra du matériel dont vous disposez, quand elle se terminera il nous demandera si nous voulons lancer une console pour faire des configurations spécifiques, nous cliquons sur «Non» et plus tard il nous demandera si nous voulons redémarrer le système d'exploitation, et nous acceptons.

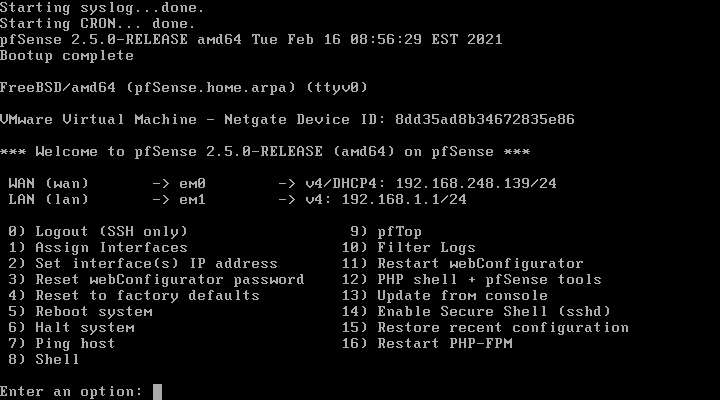

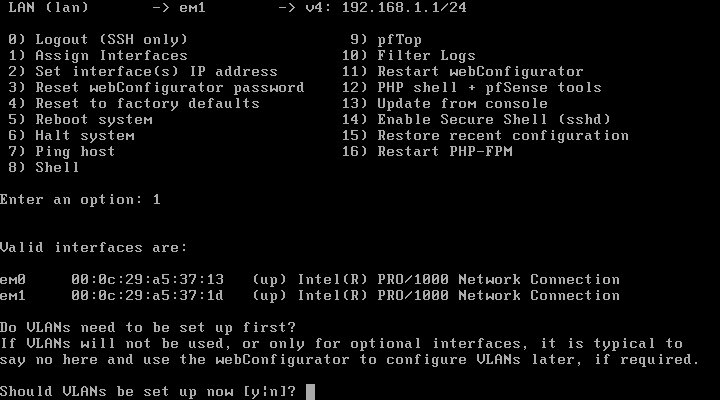

Dès que pfSense est redémarré, nous pouvons voir qu'une IP a été correctement attribuée au WAN Internet et une autre au LAN.

Dans le menu d'administration par console, nous pouvons effectuer les actions suivantes:

- Se déconnecter de SSH

- Attribuez des interfaces physiques au WAN ou au LAN, cela vous permet également de configurer des VLAN pour la connexion Internet et même pour le LAN.

- Configurer l'adresse IP des différentes interfaces précédemment configurées

- Réinitialisez le mot de passe administrateur pour entrer via le Web

- Restaurer pfSense aux paramètres d'usine

- Redémarrez le système d'exploitation

- Arrêtez le système d'exploitation

- Ping un hôte

- Lancer une console pour les tâches d'administration avancées basées sur les commandes

- Lancez pfTop pour voir toutes les connexions actuelles

- Afficher les journaux de filtrage du système d'exploitation

- Redémarrez le serveur Web

- Lancez la console avec les utilitaires pfSense pour des réglages rapides

- Mettre à jour depuis la console

- Activer SSH dans le système d'exploitation

- Restaurer une configuration récente

- Redémarrez PHP-FPM au cas où nous aurions des problèmes pour accéder au système d'exploitation via le Web.

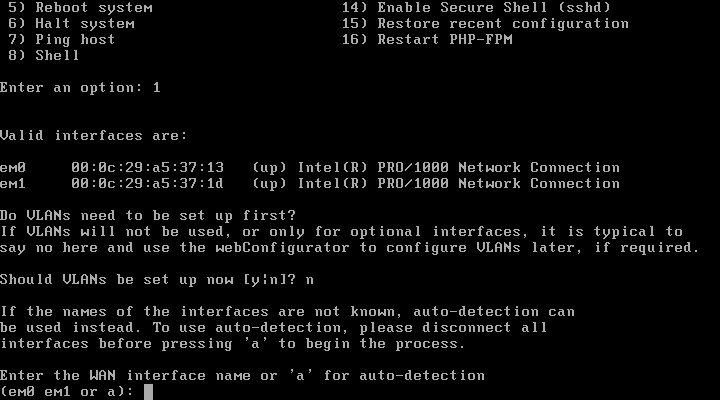

Si vous souhaitez configurer les interfaces physiques via la console, avant de vous connecter via le Web, nous pouvons le faire facilement et même attribuer les VLAN correspondants:

Bien sûr, nous devons effectuer la configuration à partir de zéro, en attribuant l'interface correspondante au WAN et au LAN:

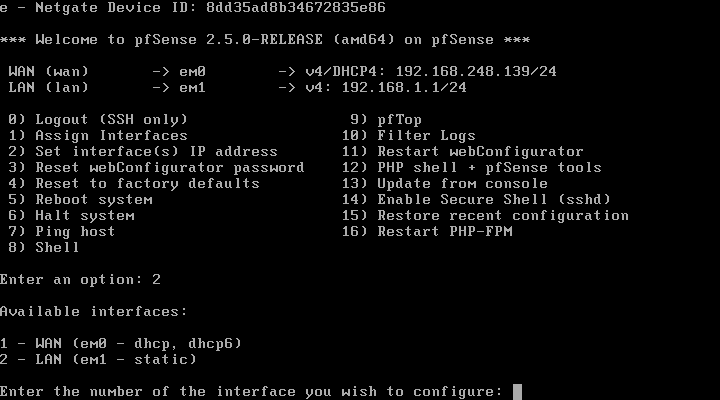

Enfin, nous pouvons configurer les interfaces au niveau IP, à la fois sur le WAN et sur le LAN. Cependant, cette configuration est très basique, vous pouvez voir toutes les options disponibles via le web.

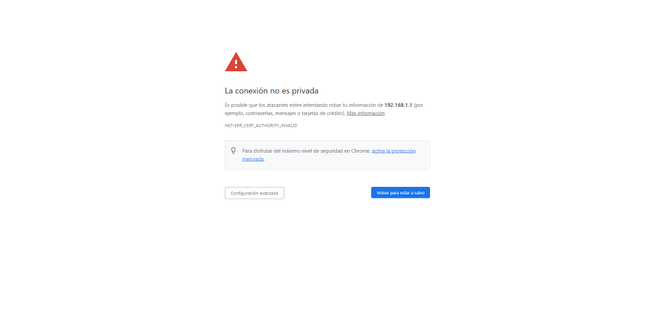

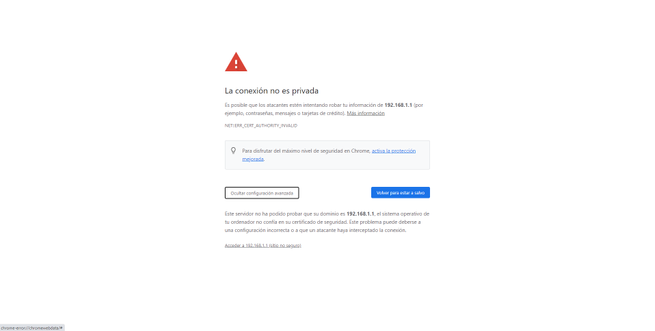

A ce moment, nous pourrons accéder à la configuration de pfSense via le web, via https://192.168.1.1 avec le nom d'utilisateur «admin» et le mot de passe «pfsense».

Assistant de configuration PfSense

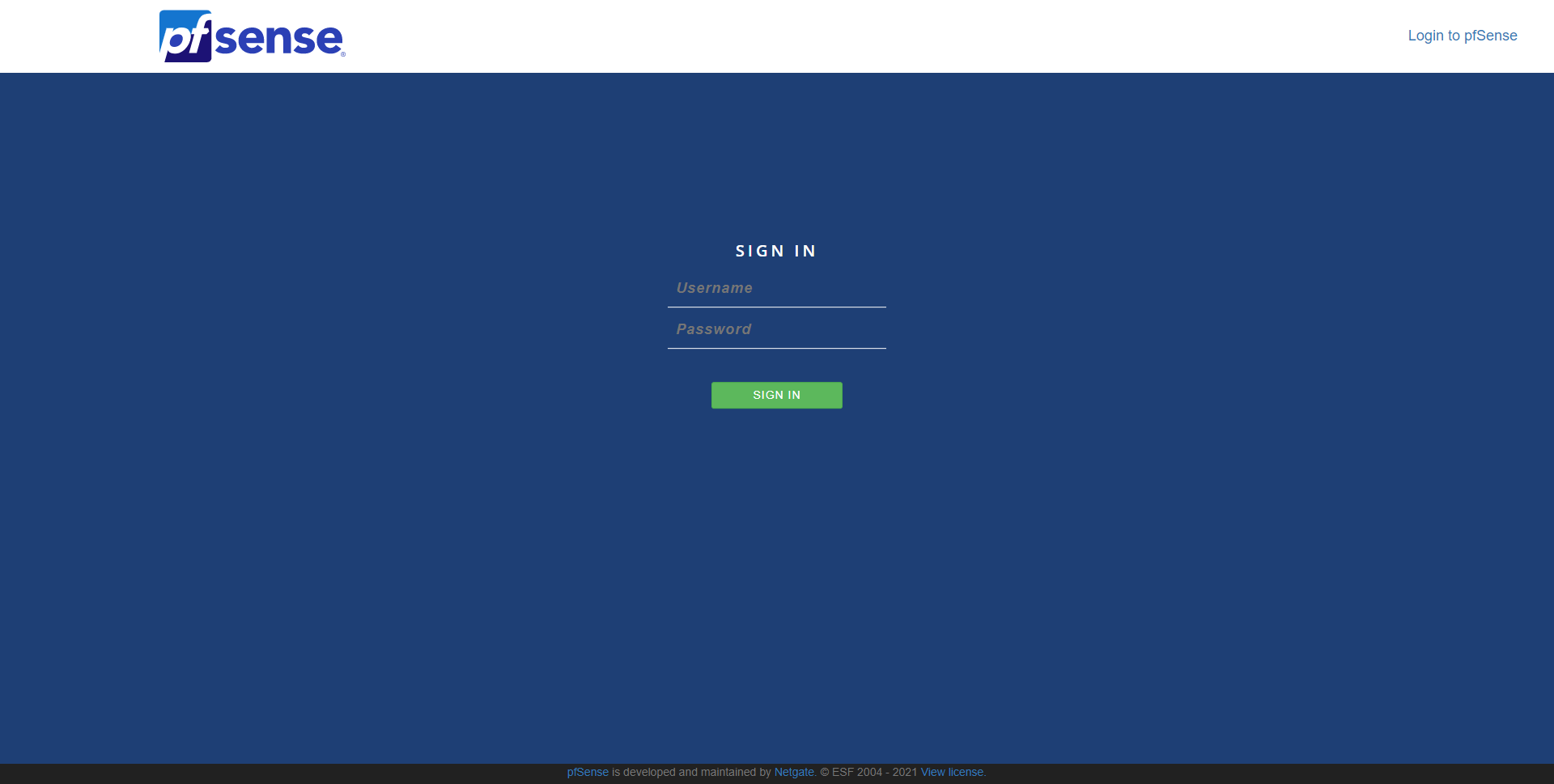

Pour pouvoir accéder au système d'exploitation pfSense via le web, il faut saisir l'URL https://192.168.1.1 avec le nom d'utilisateur «admin» et le mot de passe «pfsense», le port est 443 par défaut pour HTTPS, ce n'est pas nécessaire pour utiliser un port spécifique.

Une fois que nous aurons accepté le certificat SSL / TLS auto-signé de pfSense, nous verrons le menu de connexion, comme vous pouvez le voir ici:

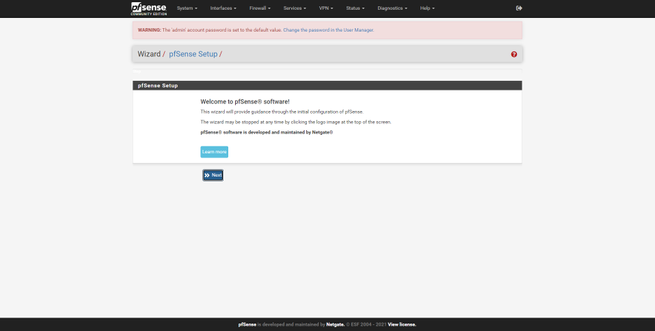

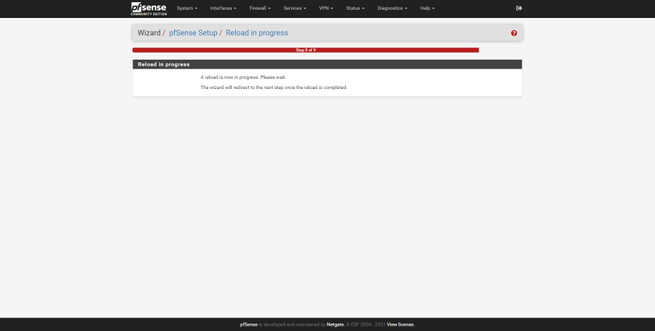

pfSense nous fournira un assistant d'installation étape par étape pour effectuer les principales configurations réseau. Nous avons la possibilité de ne pas le faire, mais il est conseillé de le suivre si c'est la première fois que nous l'utilisons.

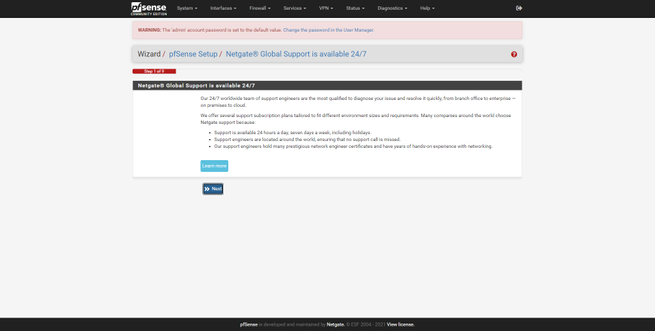

La première chose que nous verrons dans cet assistant est la bienvenue, puis cela indiquera que nous pouvons acheter un abonnement au support Netgate pour nous aider à faire différentes configurations, nous devons nous rappeler qu'il y a des années, Netgate a été fait avec pfSense pour continuer à le développer, à la fois pour leurs propres équipes ainsi que pour la communauté. Avec la version 2.5.0, nous aurons une division entre les deux projets, à chaque fois qu'ils bifurqueront davantage (pfSense CE vs pfSense Plus).

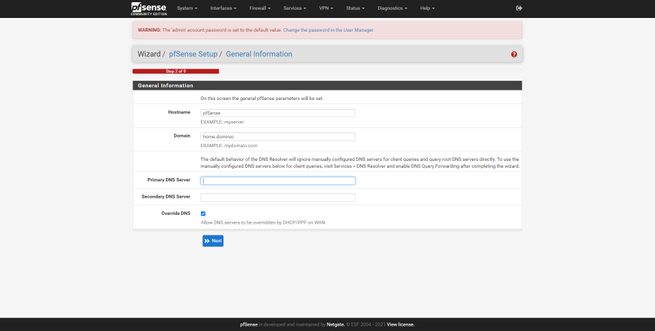

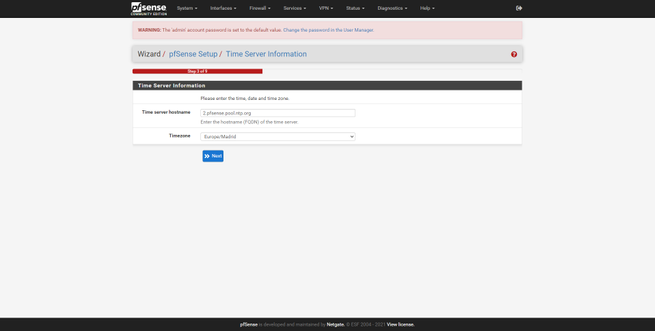

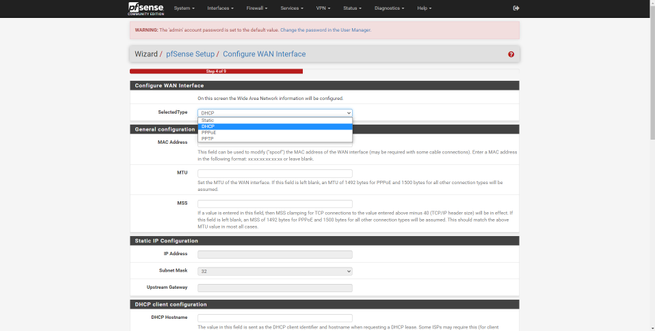

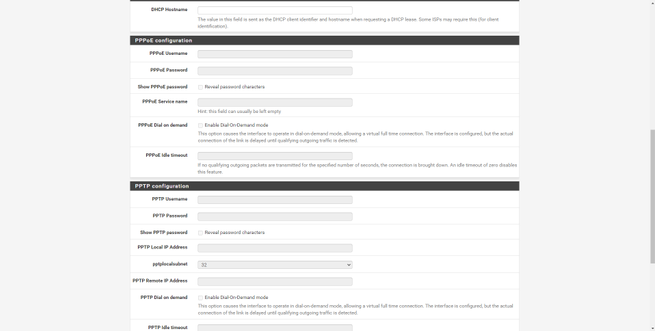

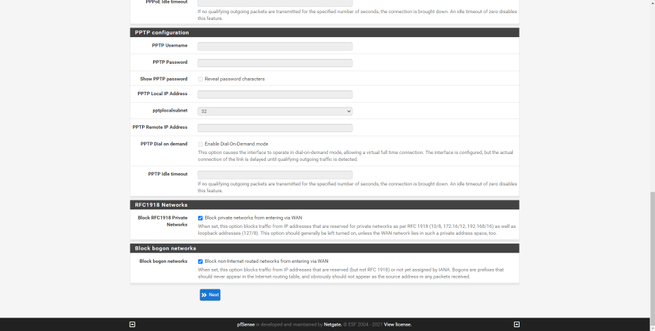

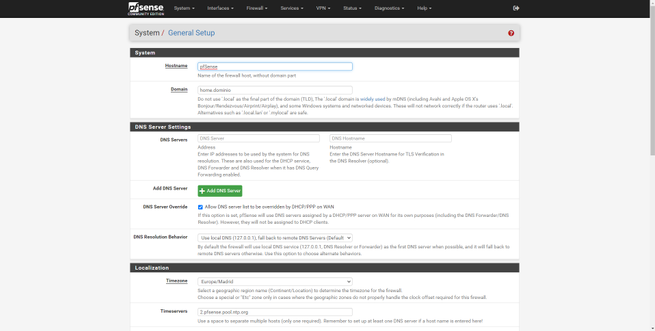

Ensuite, nous pouvons voir et configurer le nom de l'hôte, du domaine et des serveurs DNS si nous voulons en mettre d'autres qui ne sont pas ceux de notre opérateur. Nous pouvons également configurer le serveur NTP pour synchroniser l'heure, et même le fuseau horaire. Cet assistant pfSense nous aidera à configurer l'interface WAN Internet, nous avons quatre configurations possibles: statique, DHCP, PPPoE et PPTP, en plus, il prend en charge l'ID VLAN pour les opérateurs qui en ont besoin. Dans ce menu on peut cloner le MAC, configurer le MTU et le MSS, faire des configurations spécifiques en fonction du type de connexion, et on peut même incorporer des règles automatiques au pare-feu pour éviter les attaques sur les réseaux.

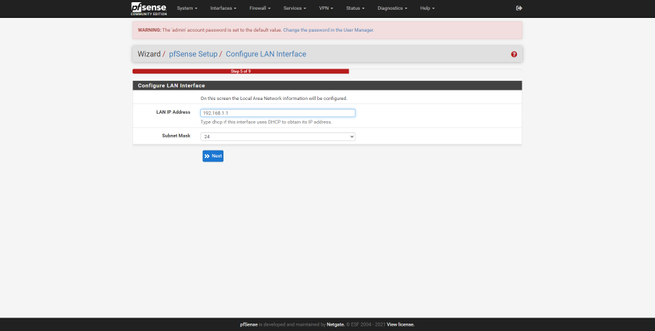

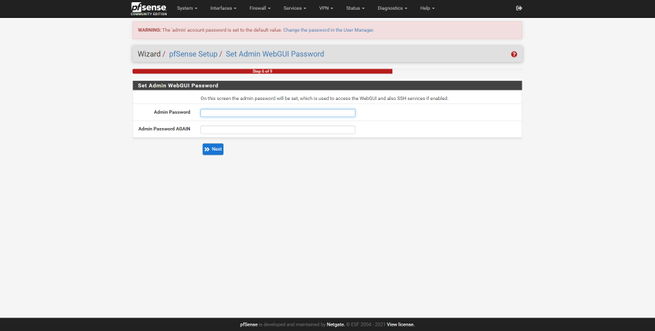

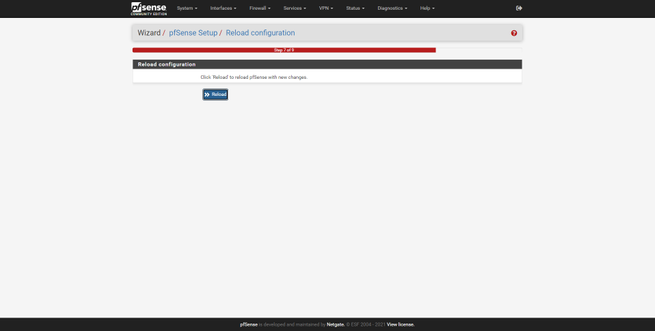

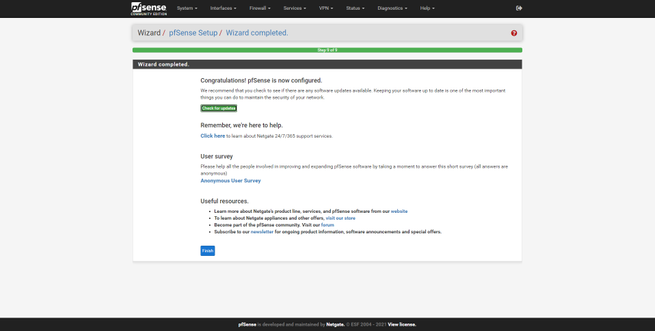

Nous pouvons également configurer l'interface LAN, par défaut nous utilisons 192.168.1.1 mais nous pouvons choisir celui que nous voulons, en plus, nous pouvons également configurer le masque de sous-réseau. Une autre option très importante est de changer le mot de passe par défaut, pfSense nous invitera à le changer pour le protéger. Une fois modifié, cliquez sur «Recharger» pour continuer avec l'assistant de configuration et le terminer, cela nous félicitera et nous pourrons commencer à configurer ce pare-feu complet de manière avancée.

Une fois que nous avons vu l'assistant de configuration Web en détail, nous allons entrer complètement toutes ses options de configuration.

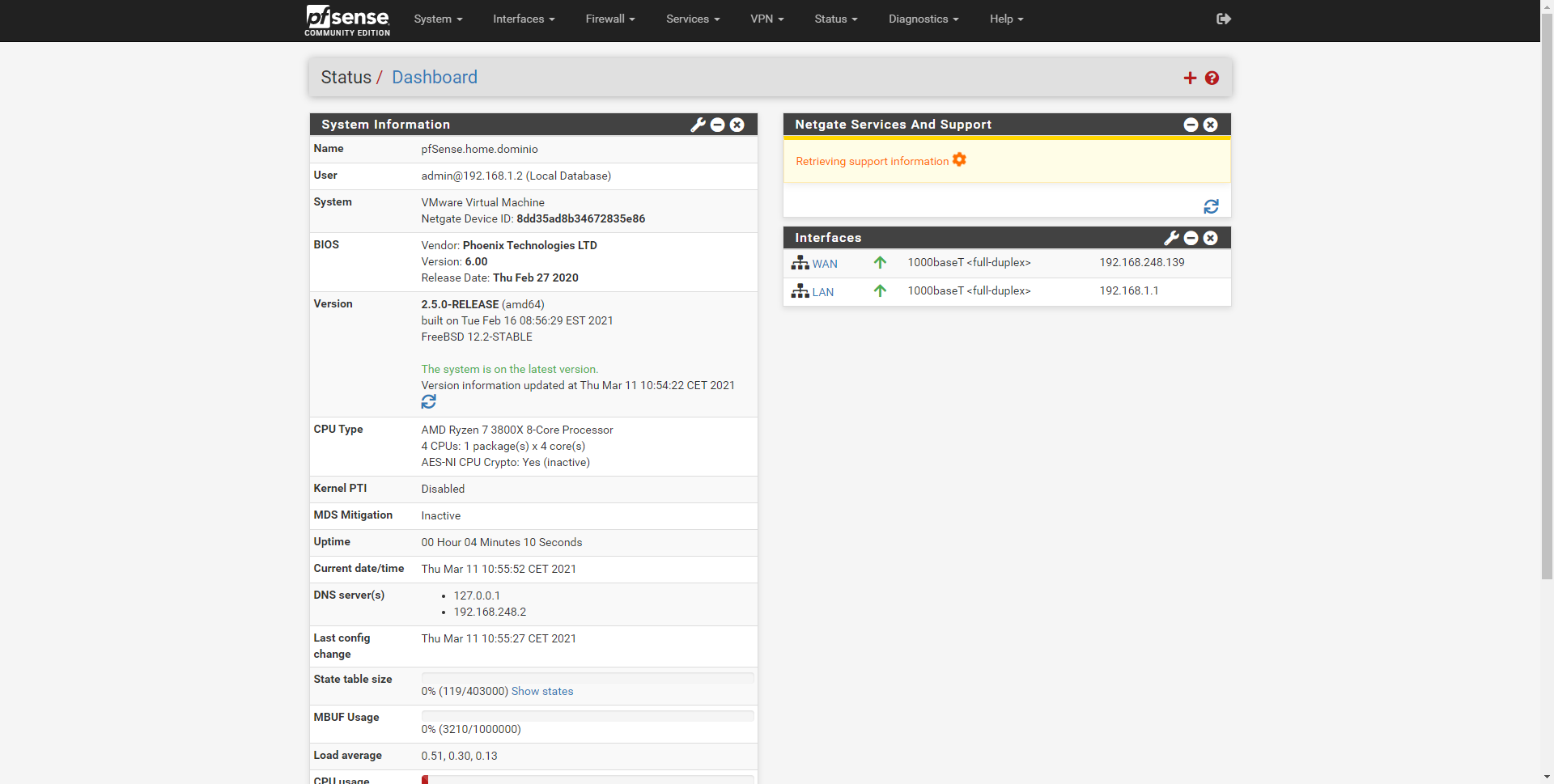

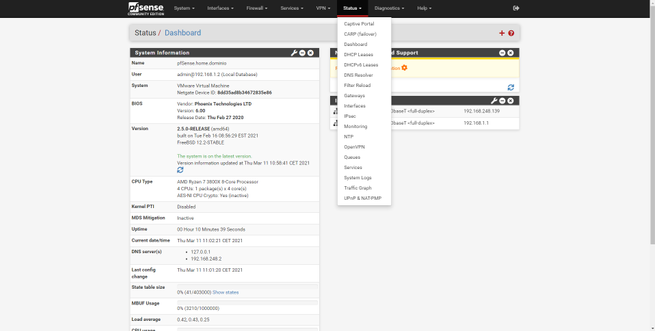

Options de gestion PfSense

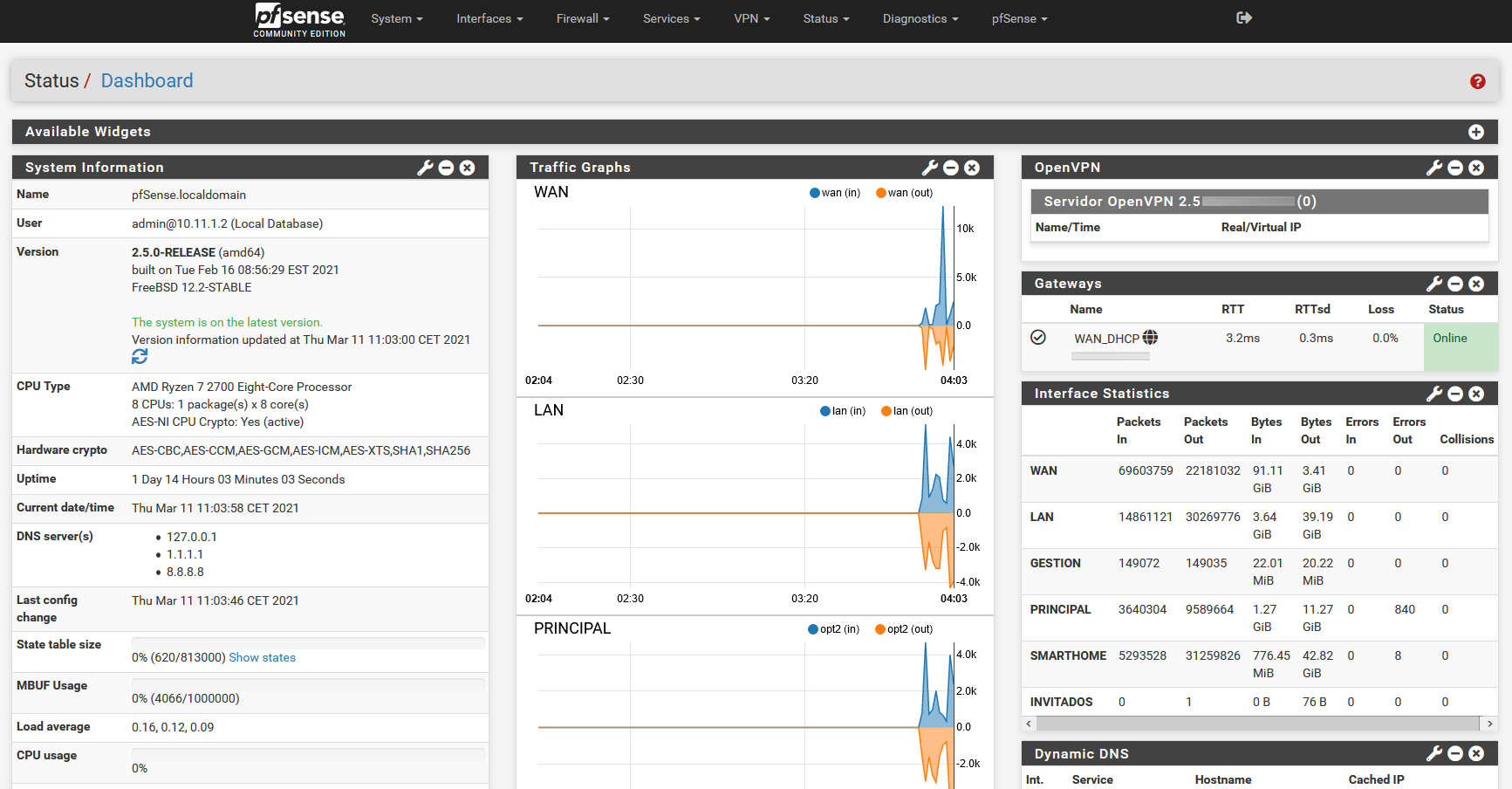

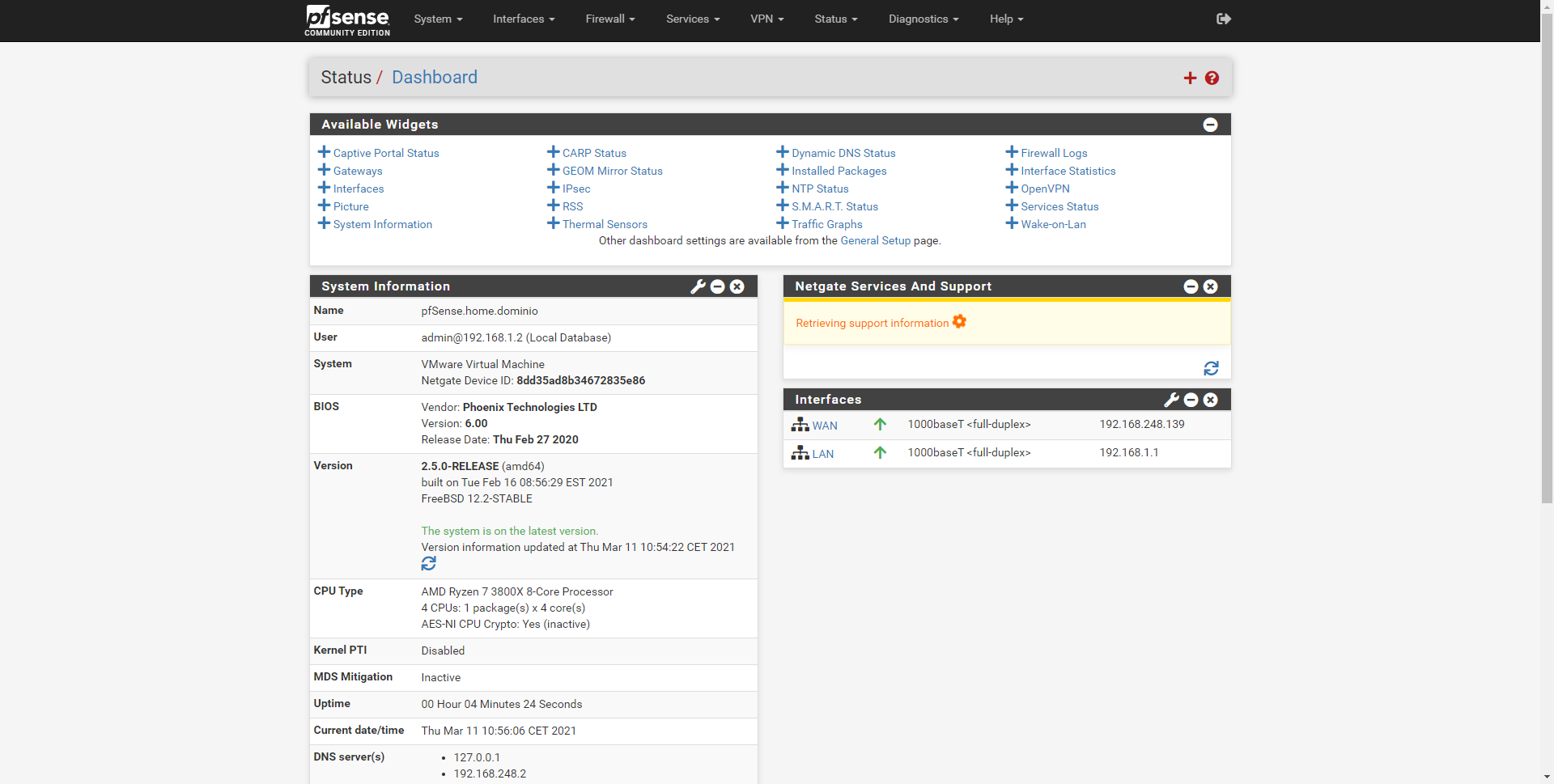

Dans le menu principal de pfSense, nous pouvons voir les informations système, le nom du pfSense, l'utilisateur qui s'est connecté, le système, le matériel utilisé et même la version exacte de pfSense et quelle version nous avons du système d'exploitation de base (FreeBSD) , nous pouvons également afficher la disponibilité, l'heure actuelle, les serveurs DNS et l'état du stockage, du processeur et de la RAM. Bien sûr, sur le côté droit, nous verrons l'état des interfaces réseau que nous avons configurées.

Ce menu principal est très configurable, pour avoir tout l'état de pfSense en un coup d'œil, nous pouvons ajouter des widgets tels que l'état réel des interfaces réseau, OpenVPN et IPsec, les journaux de pare-feu et bien d'autres. Ce menu est hautement personnalisable pour s'adapter aux besoins du réseau et tout voir à la fois.

Une fois que nous avons vu le menu principal, nous allons voir le système d'exploitation pfSense partie par partie, sans entrer dans les détails dans toutes les configurations car nous avons des centaines de possibilités.

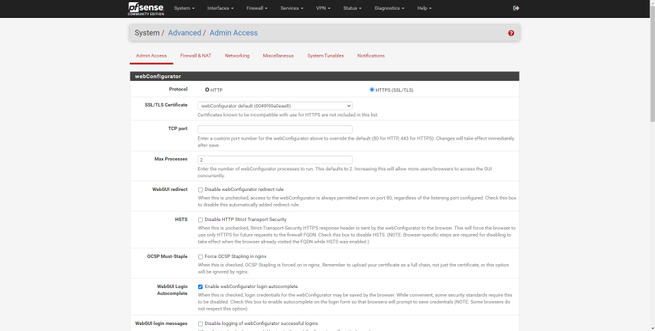

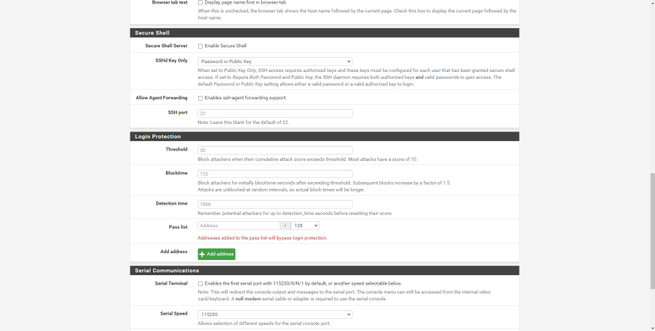

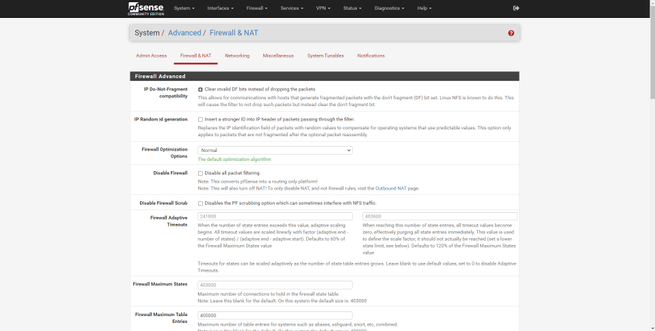

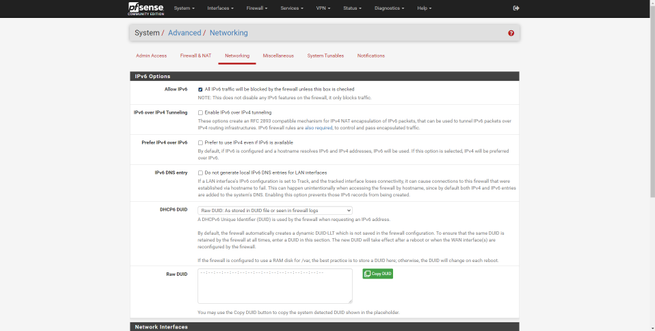

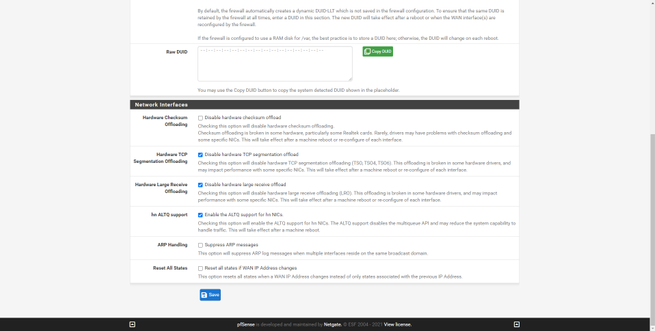

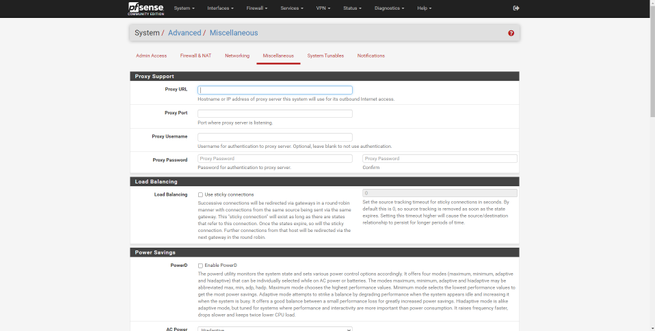

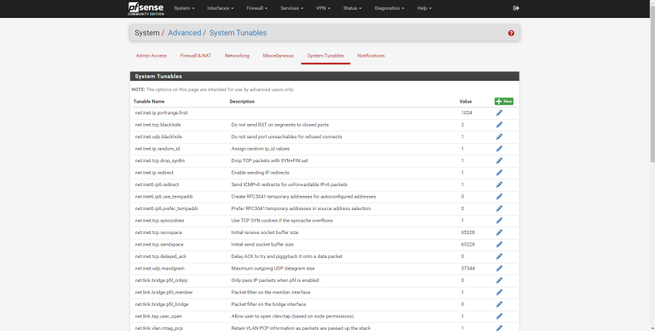

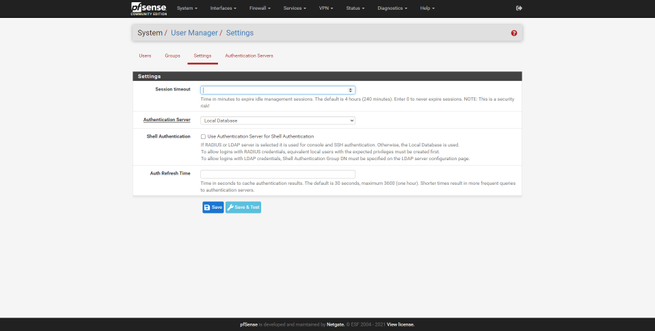

Système

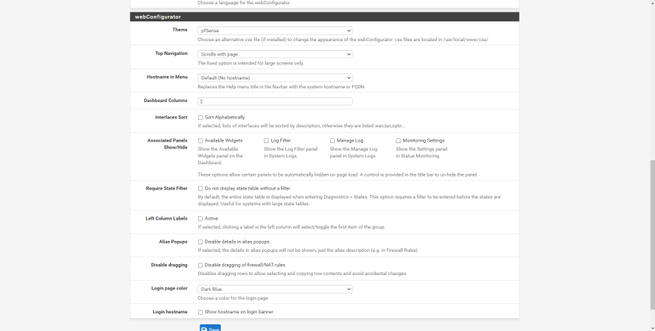

La section «Système» est l'endroit où nous pouvons configurer le propre serveur Web de pfSense, activer le protocole HTTPS et SSH, configurer la sécurité d'accès et la protection de connexion en détail. Nous pouvons également configurer les paramètres globaux du pare-feu et du NAT, nous pouvons également configurer les paramètres globaux au niveau du réseau, à la fois IPv6 et interfaces réseau, un détail important est que nous pouvons activer ou désactiver le «déchargement» pour accélérer les performances si le matériel le prend en charge . Les autres options de configuration consistent à configurer les fonctions de proxy, d'équilibrage de charge et d'économie d'énergie. Enfin, nous pouvons configurer les paramètres de base du système d'exploitation à un bas niveau, et configurer les notifications par e-mail et Telegram (une nouveauté dans la dernière version de pfSense 2.5).

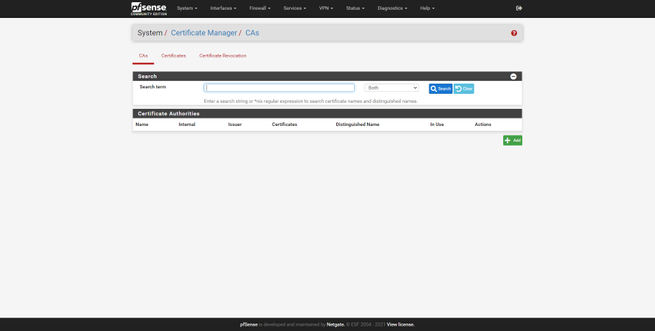

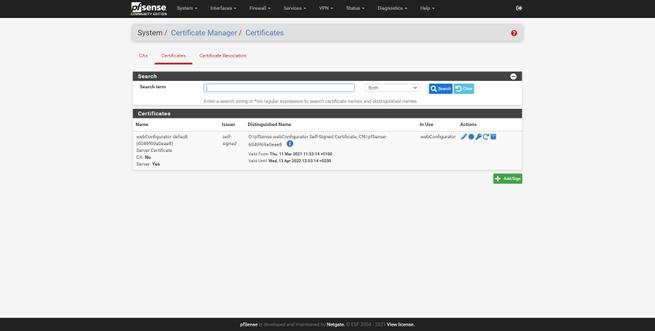

Dans cette section du «Système», nous aurons également un gestionnaire de certificats numériques, nous pouvons créer une CA et des certificats serveur et client facilement et rapidement, dans le but de l'utiliser plus tard sur des serveurs VPN tels que IPsec ou OpenVPN, ainsi que sur le serveur RADIUS Freeradius que nous pouvons installer en option. Ce gestionnaire de certificats nous permettra de créer des certificats basés sur RSA et également sur EC avec différents algorithmes.

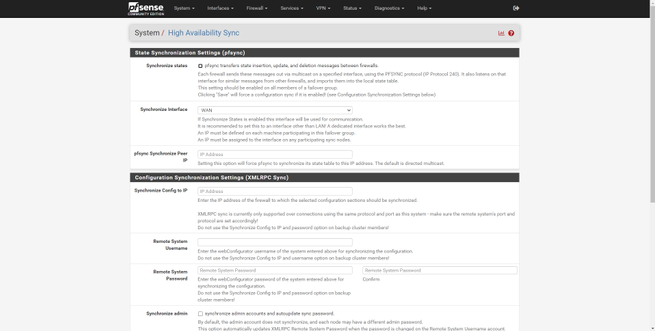

Dans la section «Configuration générale», nous pouvons changer le nom de l'ordinateur, le domaine, les serveurs DNS à configurer pour que les clients puissent les utiliser plus tard, l'emplacement (fuseau horaire et serveur NTP), et nous pouvons également configurer l'apparence de pfSense en ayant des sujets différents. Cette dernière partie est intéressante pour modifier l'interface utilisateur graphique avec un pfSense sombre ou directement d'autres thèmes que nous aimons plus. Nous pouvons également configurer HA pour avoir une haute disponibilité et même installer une grande quantité de logiciels supplémentaires, puisque nous aurons dans la section «Package Manager» un grand nombre de plugins pour étendre les fonctionnalités de pfSense.

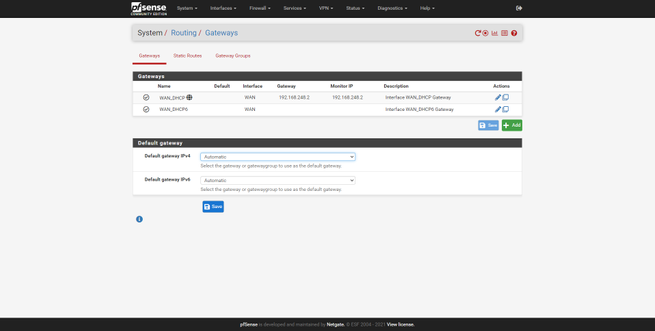

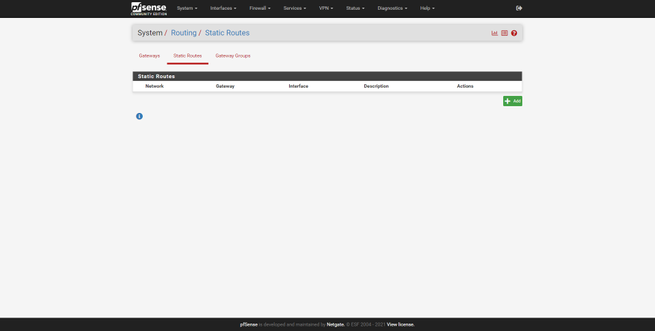

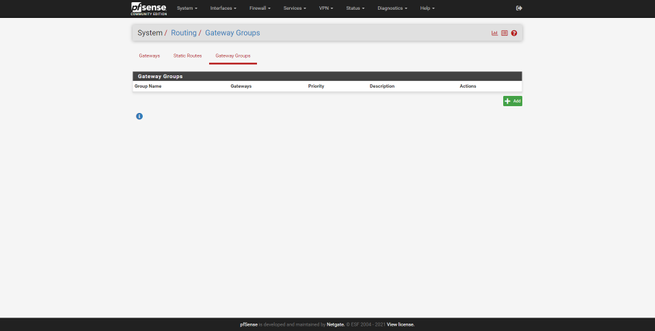

Dans la section «Routage», nous pouvons voir les différentes passerelles enregistrées, la possibilité de configurer des routes statiques pour atteindre d'autres réseaux, et même créer un groupe de passerelles.

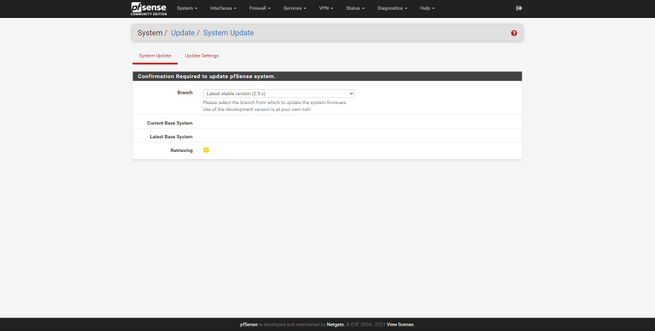

pfSense permet la mise à jour via le système d'exploitation lui-même, dès qu'il détecte une nouvelle version, nous pouvons la mettre à jour via l'interface utilisateur graphique, sans avoir à télécharger l'image ISO et à effectuer la mise à jour manuellement.

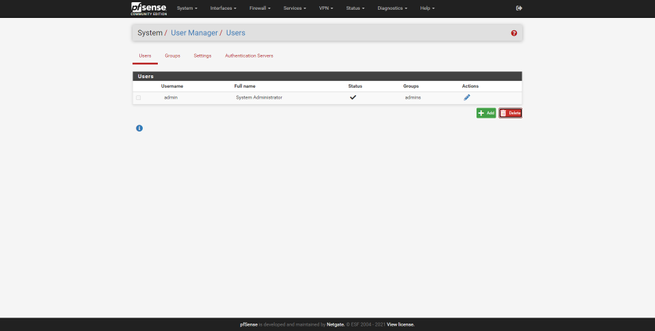

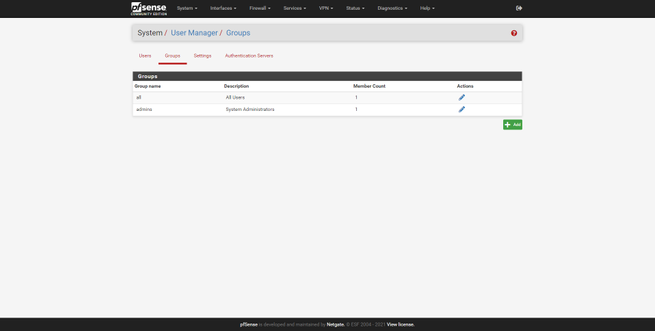

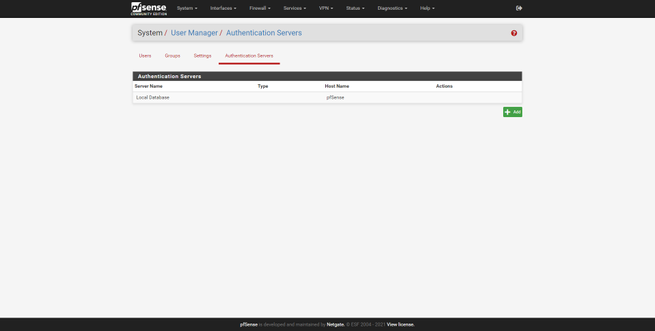

Étant un système d'exploitation très complet, nous pouvons créer différents utilisateurs et groupes avec des autorisations différentes. Par exemple, nous pouvons créer une liste d'utilisateurs locaux pour s'authentifier via SSH dans le système, ou pour utiliser un VPN spécifique. Nous pouvons également configurer un serveur d'authentification avec RADIUS ou LDAP, pour utiliser les utilisateurs que nous avons.

Une fois que nous avons vu la section «Système», nous allons aller dans «Interfaces» pour voir tout ce que nous pouvons faire.

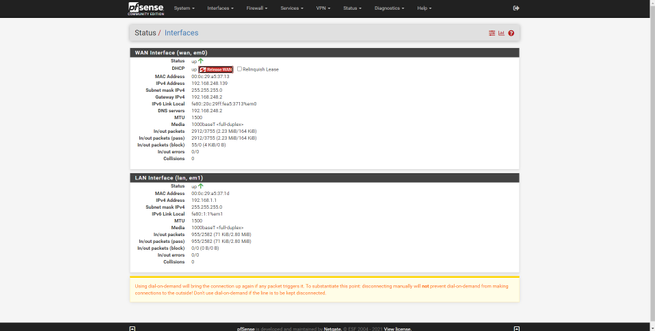

Interfaces

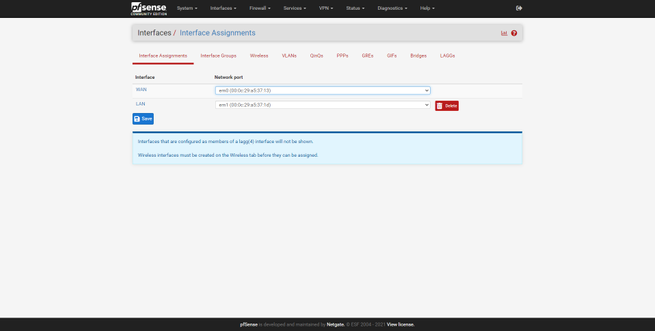

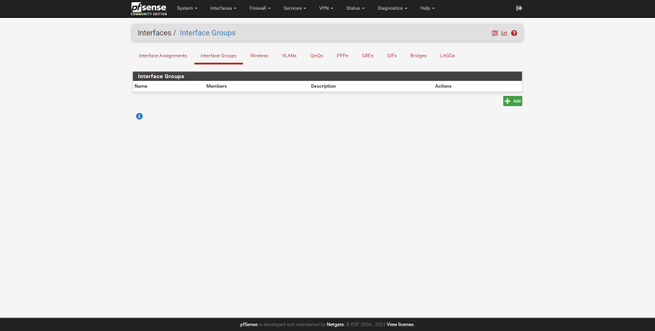

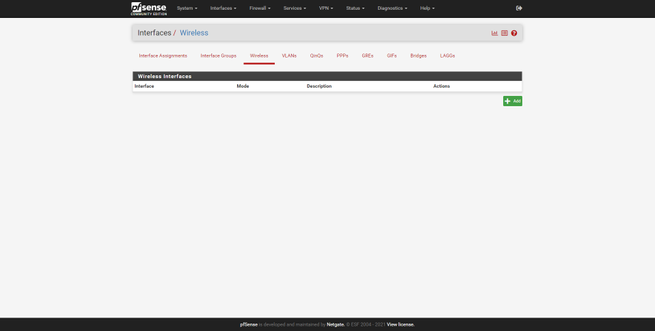

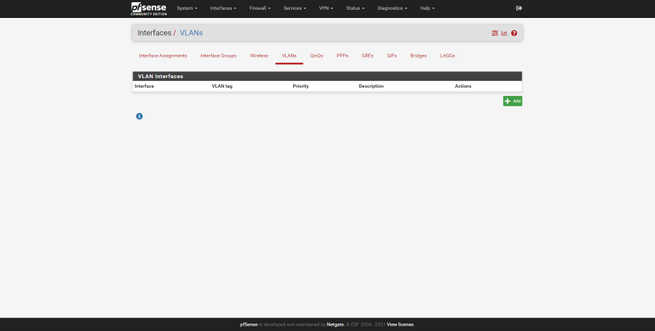

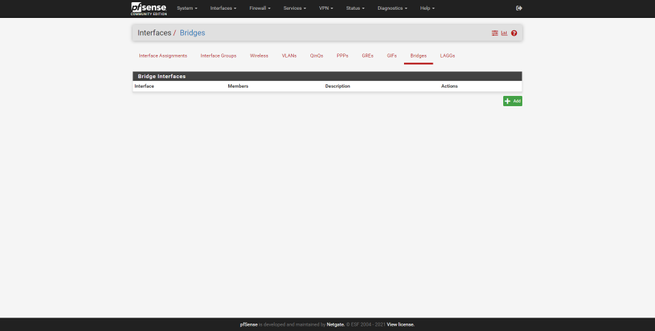

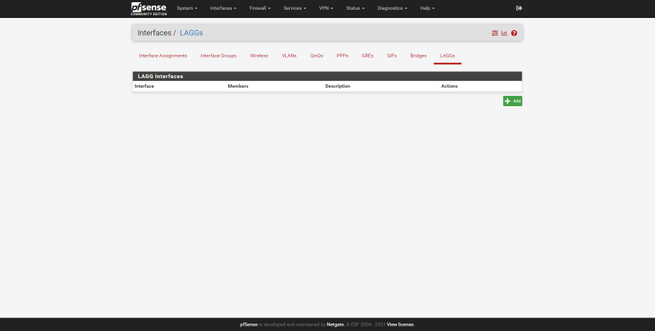

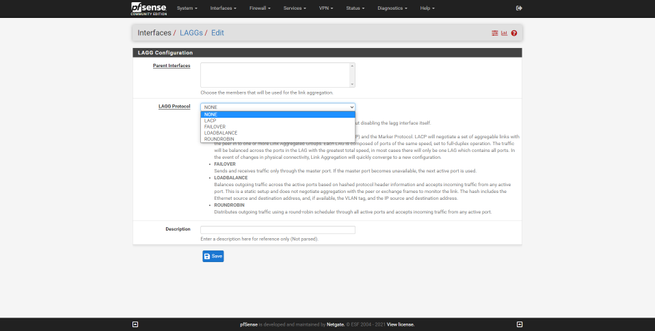

Dans la section «Interfaces», nous pouvons voir l'affectation du WAN et du LAN avec les différentes interfaces physiques, à partir de là, nous pouvons facilement configurer les différentes interfaces physiques et logiques, puisque nous pouvons configurer les VLAN et les affecter plus tard à une interface virtuelle. D'autres options de configuration que nous pouvons faire sont de créer des groupes d'interfaces, de configurer WiFi, QinQ, PPP, GIF, ponts ou ponts, et nous pouvons même créer un LAGG avec différents algorithmes (LACP, Failover, LoadBalance et Roundrobin).

Imaginons que notre opérateur utilise le VLAN ID 6 pour nous fournir Internet, car c'est la configuration actuelle du WAN qui ne fonctionnera pas. Nous devons créer un VLAN ID 6, et l'appliquer plus tard au WAN Internet. Si dans le réseau local professionnel nous avons différents VLAN et que nous voulons intercommuniquer entre eux, nous pouvons également le faire avec pfSense, en enregistrant les différents ID de VLAN et en créant plus tard des interfaces virtuelles qui «se bloquent» sur le LAN.

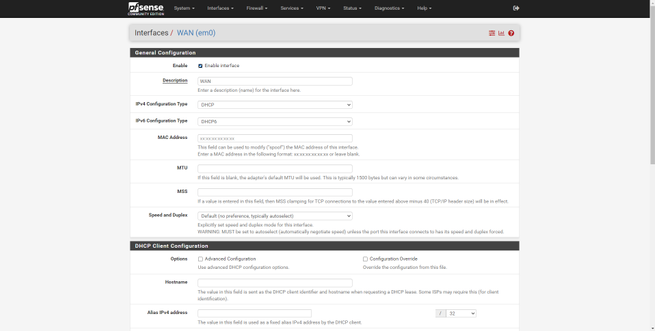

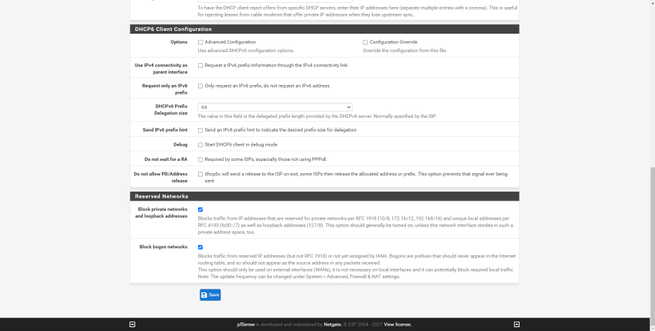

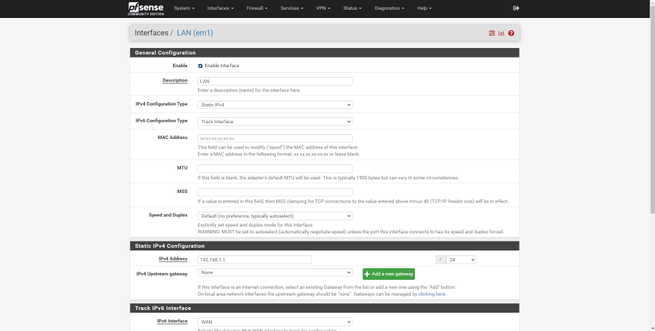

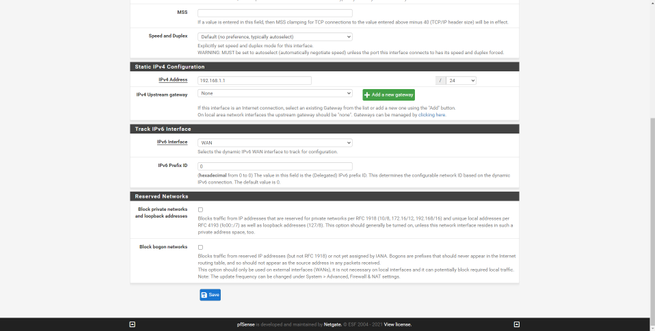

Si nous entrons dans la configuration WAN ou LAN, nous pouvons voir la configuration qui a été faite dans l'assistant d'installation que nous avons vu précédemment. Dans le menu WAN, nous aurons différents types de configuration pour la connexion, la même chose se produit avec IPv6, et nous pouvons même mettre l'adresse MAC que nous voulons. Nous pouvons également configurer le MTU et le MSS, en plus de configurer les paramètres avancés du client DHCP.

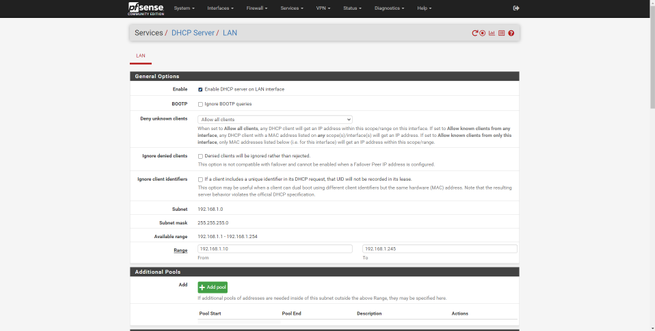

En ce qui concerne le LAN, la chose normale est d'avoir la configuration en «IPv4 statique» et d'activer plus tard le serveur DHCP, bien sûr, ici nous devons également configurer la passerelle pour les clients qui se connectent, qui est l'adresse IP elle-même.

Une fois que nous avons vu toutes les options de configuration pour «Interfaces», nous verrons brièvement les options du pare-feu.

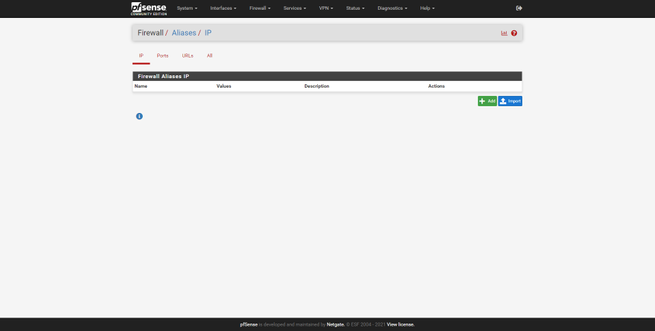

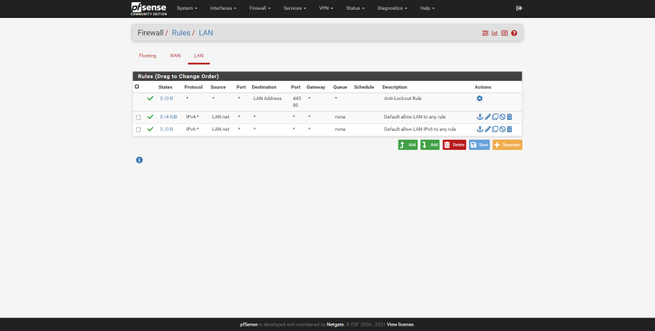

Pare-feu

Dans la section «Pare-feu», nous devons configurer toutes les règles de pare-feu. Dans la section «Alias», nous pouvons créer un alias pour appliquer une règle à un ensemble d'adresses IP, de ports et également d'URL. C'est idéal pour avoir les règles très bien organisées dans le pare-feu, il est très important d'avoir un certain ordre pour avoir les meilleures performances possibles (les règles les plus utilisées en haut, et les moins utilisées en bas), en plus, les règles plus spécifiques devraient être en haut et les règles plus générales en bas pour un fonctionnement correct.

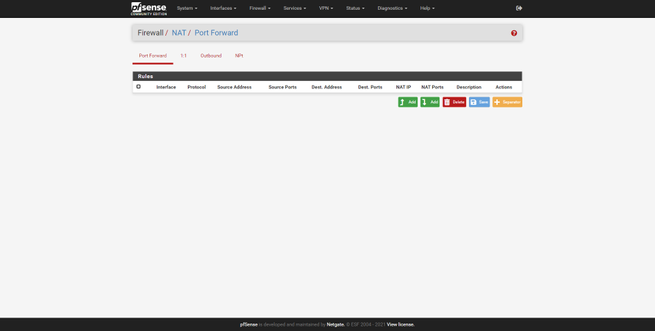

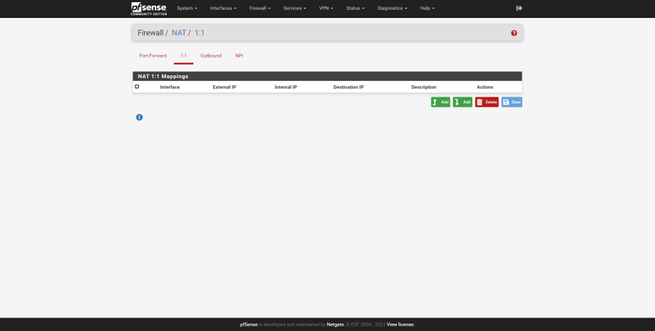

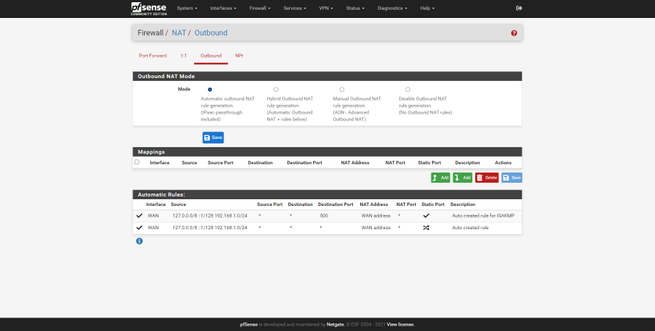

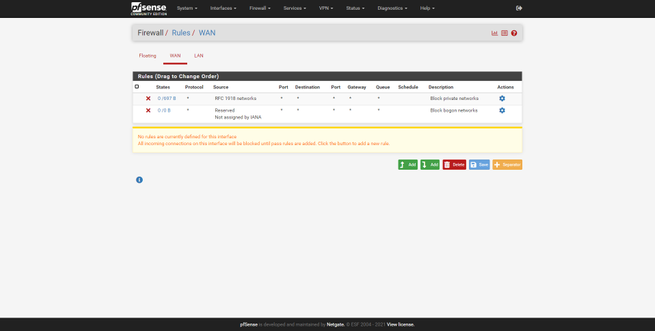

Nous aurons la possibilité de configurer les règles NAT dans Port Forward, nous pouvons également configurer le NAT 1: 1, les règles NAT Outbound et même le NPt pour IPv6. La section «Règles» est l'endroit où nous allons créer les différentes règles d'autorisation ou de refus dans les différentes interfaces réseau que nous avons dans pfSense. Nous allons créer ces règles via l'interface utilisateur graphique, et nous pouvons définir des dizaines de paramètres avancés et en utilisant différents protocoles, nous pouvons faire glisser pour déplacer les règles d'une position à une autre, et même ajouter des séparateurs pour nous aider à identifier un ensemble de règles.

Par défaut, dans pfSense, nous avons implicitement un «tout refuser» en bas, par conséquent, pour avoir du trafic, vous aurez besoin d'au moins une règle d'autorisation.

D'autres fonctionnalités intéressantes sont la possibilité de créer des «règles flottantes» dans différentes interfaces de manière simple, d'avoir les règles répétitives bien ordonnées, et même des règles temporaires qui sont actives à un certain moment, et la possibilité de configurer des «IP virtuelles» pour utilisation. le pfBlocker-ng, par exemple. Enfin, nous aurons également ici le «Traffic Shaper» par interface, par file d'attente, nous pouvons configurer des limiteurs de bande passante et même exécuter un assistant de configuration.

Services

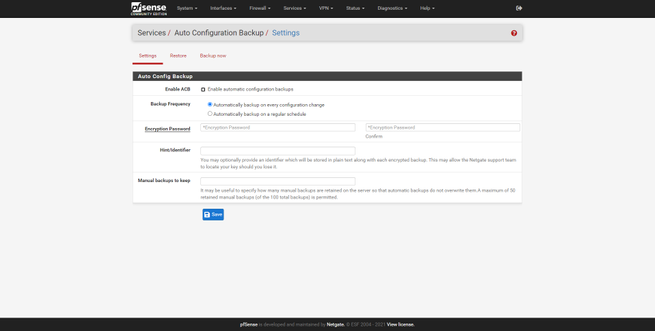

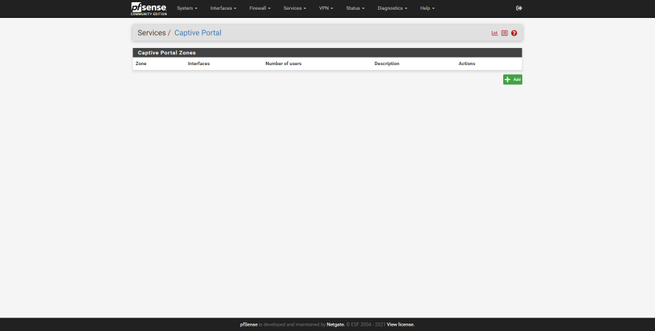

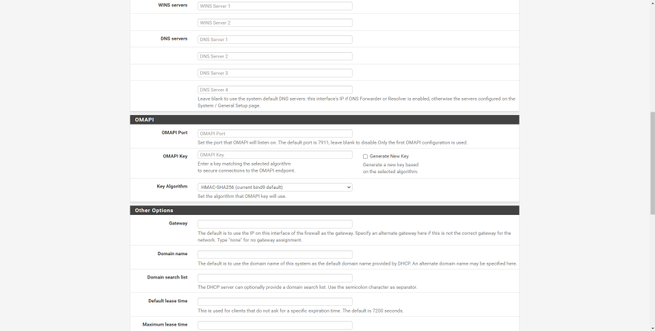

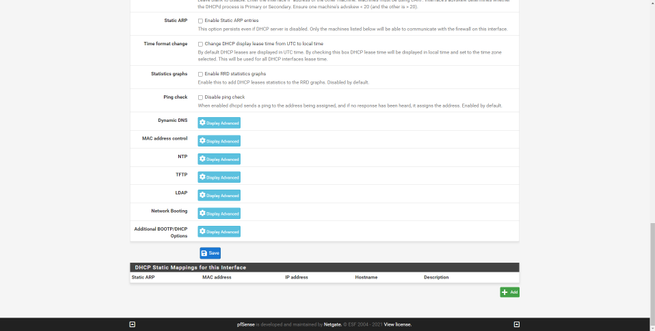

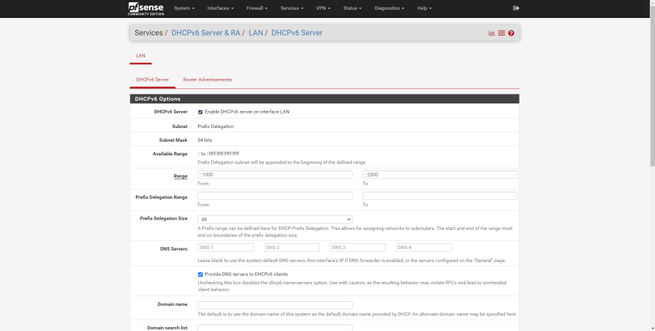

La section «Services» est l'endroit où nous aurons disponible tous les services qui viennent par défaut dans pfSense, et même les services que nous avons installés en plus via le gestionnaire de paquets. Dans cette section, nous pouvons trouver un outil pour faire des sauvegardes automatiquement, configurer le portail captif de pfSense, configurer le serveur DHCP et DHCPv6 pour le LAN.

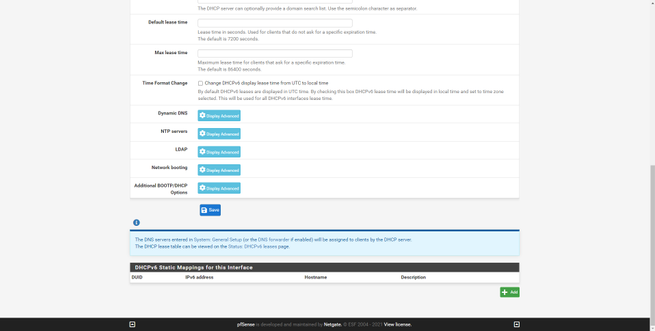

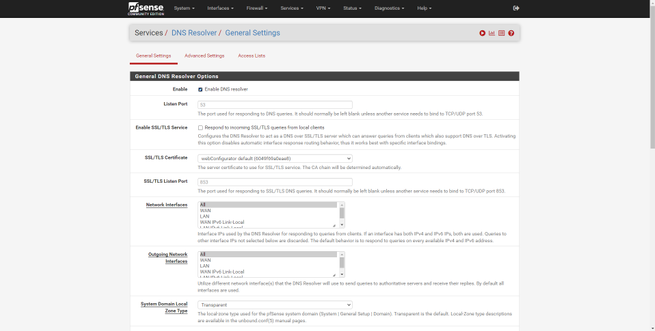

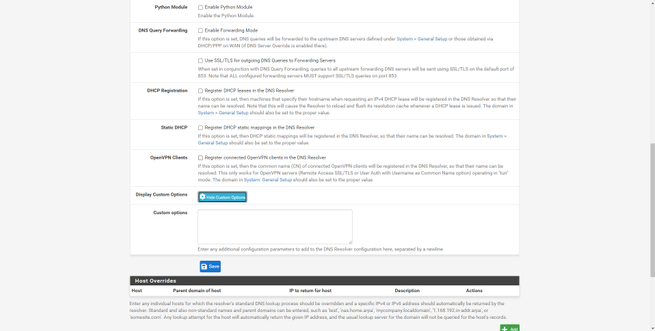

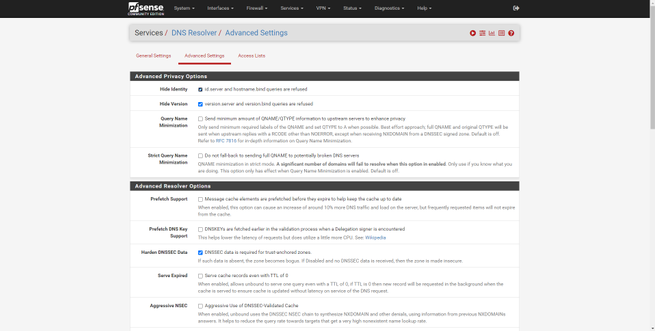

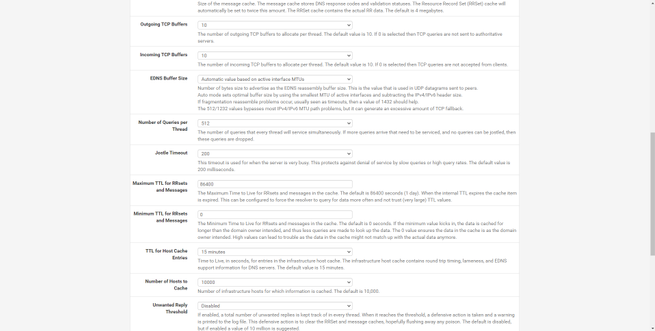

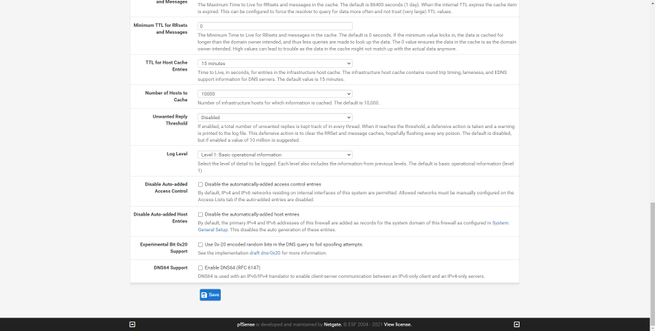

L'un des services les plus notables est le résolveur DNS, qui est le serveur DNS de pfSense lui-même, et que nous pouvons configurer avec DNS sur TLS et avoir des règles très spécifiques pour les clients, nous pouvons faire des configurations avancées, telles que la définition de différents serveurs DNS pour les différentes règles.

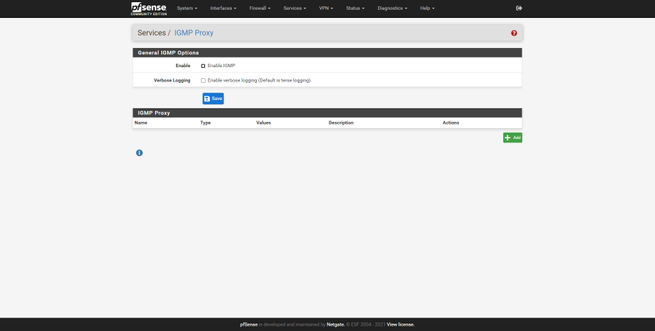

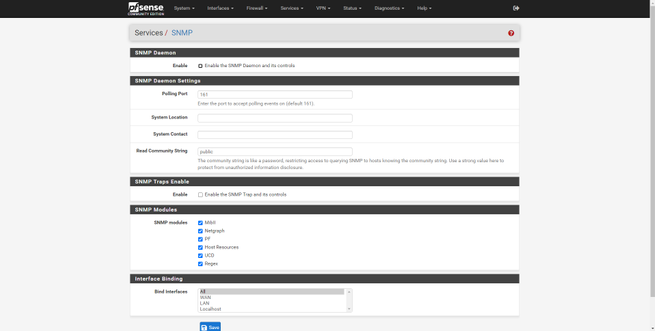

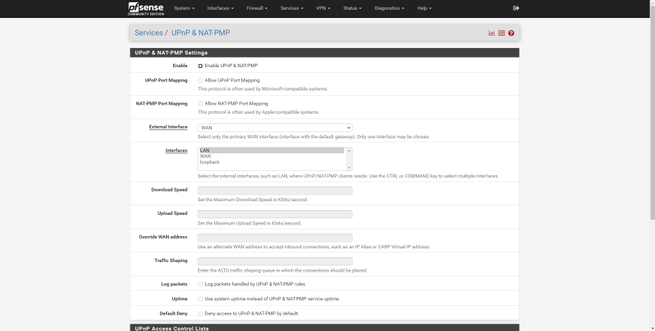

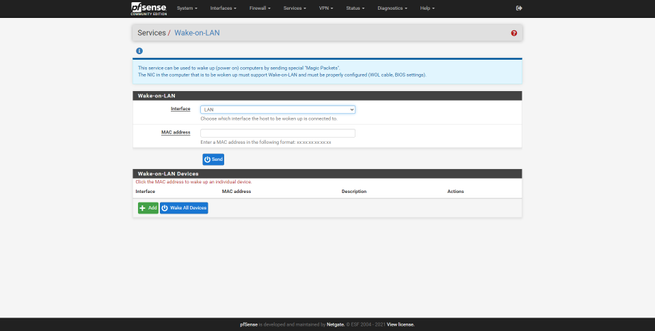

Les autres services disponibles dans cette section sont le service DNS dynamique, le proxy IGMP, le serveur NTP pour fournir l'heure aux différents ordinateurs, le serveur PPPoE, le protocole SNMP pour surveiller ce pare-feu à distance et même le protocole UPnP / NAT-PMP. pour ouvrir les ports automatiquement et dynamiquement, le Wake-on-LAN (WoL) pour réveiller les ordinateurs sur le réseau local.

Une fois que nous aurons vu plusieurs services intégrés dans pfSense, nous allons passer directement à la section VPN.

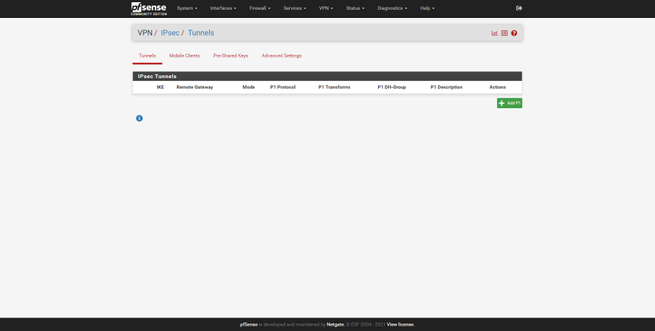

VPN

Ce système d'exploitation orienté pare-feu prend en charge la plupart des protocoles VPN qui existent actuellement, nous avons L2TP / IPsec, IPsec, OpenVPN et également WireGuard. Compte tenu du fait qu'il est destiné à un usage professionnel, nous disposons de toutes les options de configuration disponibles et des types d'authentification existants. Nous pouvons créer des VPN de type accès à distance et également site à site.

En fonction des besoins des utilisateurs et de l'entreprise, il sera conseillé de configurer et de construire le tunnel avec un type de protocole ou un autre, la nouveauté de pfSense 2.5.0 à partir de a été pris en charge par une installation «manuelle». Grâce à l'ajout de WireGuard et des dernières versions d'OpenVPN, nous aurons toutes les dernières améliorations en matière de sécurité et de performances.

Ce que nous aimons le plus à propos de pfSense, c'est que nous pouvons configurer un VPN à partir de zéro sans avoir à modifier des fichiers texte de configuration compliqués, tout peut être fait via l'interface utilisateur graphique.

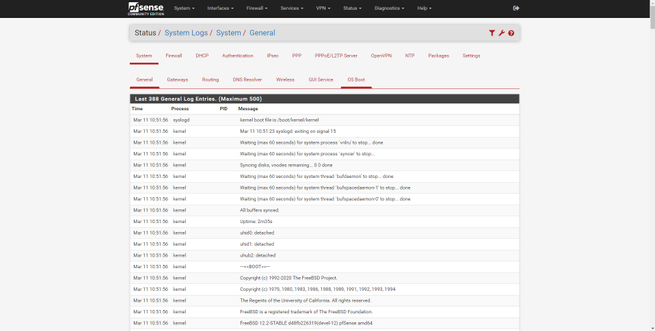

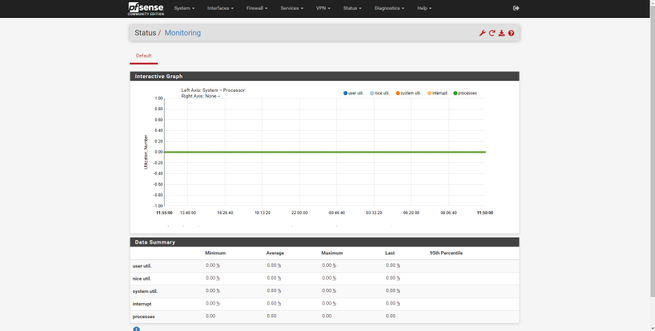

Statut

La section «État» est l'endroit où nous pouvons voir l'état global du pare-feu, voir les journaux des différentes zones du système d'exploitation, voir l'état des interfaces, l'état du trafic, l'utilisation du processeur et de la RAM et l'état de tous les services que nous utilisons dans le système d'exploitation. Ce que nous aimons beaucoup à propos de pfSense, c'est que très rarement nous devrons entrer via SSH ou via la console pour voir les journaux, tout se trouve dans l'interface utilisateur graphique elle-même via le Web.

Dans ce menu, nous pouvons voir l'état du portail captif, CARP, le tableau de bord principal, l'état de DHCP et DHCPv6, l'état du résolveur DNS, la passerelle, les interfaces, les tunnels VPN Ipsec et OpenVPN, la surveillance des différentes interfaces, services, et même afficher un graphique en temps réel du trafic, entre autres options. En fonction du logiciel supplémentaire que vous installez, ces options d'affichage de l'état des différents services peuvent augmenter.

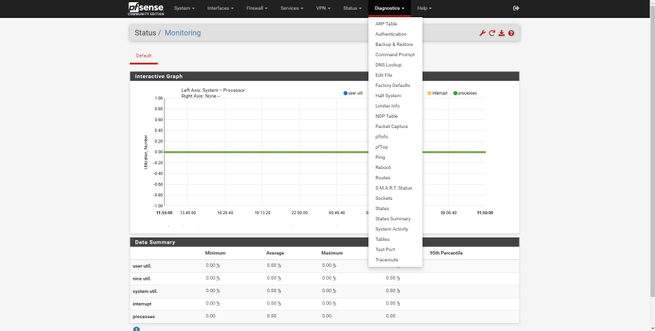

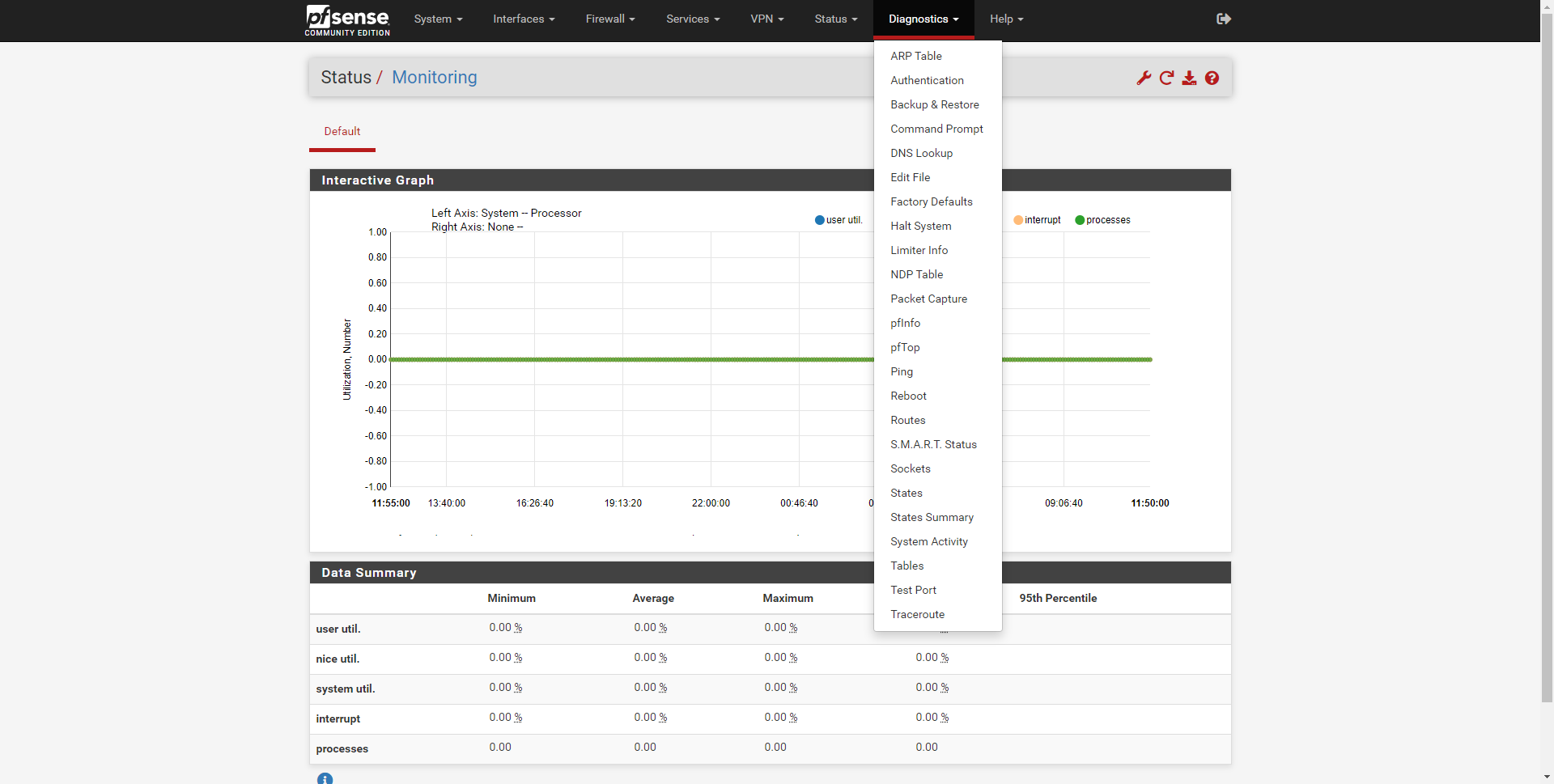

Diagnostics

Dans la section «Diagnostics», nous pouvons voir la table ARP, l'authentification, la sauvegarde et la restauration, faire une recherche DNS, modifier les fichiers manuellement, restaurer le système d'exploitation aux paramètres d'usine, arrêter et redémarrer le système, voir le tableau NDP, exécuter le capteur de trafic pour détecter les problèmes, exécutez pfInfo et pfTop pour afficher les connexions actuelles, effectuer un ping et tracert, afficher l'état SMART, effectuer un test de port et bien plus encore

Comme vous l'avez vu, pfSense est un système d'exploitation que nous pouvons utiliser comme pare-feu et routeur principal, à la fois au niveau national lorsque nous avons des connaissances approfondies, ainsi qu'au niveau professionnel dans les petites et moyennes entreprises. Grâce à la grande stabilité que nous avons dans le système d'exploitation et à la grande quantité de logiciels supplémentaires que nous pouvons installer, ce système devient l'un des meilleurs à utiliser comme pare-feu / routeur.