On a toujours dit que Linux/Unix est beaucoup plus sûr que Windows ou macOS, et qu'il n'y a aucun virus ou problème de sécurité pour ce système. Loin de la réalité, comme dans tout autre système, il existe de nombreuses lacunes qui, si elles sont découvertes, peuvent mettre en danger le PC et les données des utilisateurs. Et donc, si nous faisons partie de ceux qui utilisent une distribution Linux, telle que Ubuntu , il est nécessaire de toujours installer les dernières mises à jour de sécurité, pour éviter les problèmes.

Ubuntu est la distribution Linux la plus populaire que nous puissions trouver aujourd'hui. Ce système offre un équilibre parfait entre convivialité, performances et cela » Expérience Linux »Que tout le monde recherche. Un système beau, prudent et accessible et, bien qu'il ait ses avantages et ses inconvénients (comme le modèle de soutien, les décisions totalitaires de Canonical, ou sa communauté radicale), nous ne pouvons pas nier qu'il est l'une des meilleures portes d'entrée pour ceux qu'ils veulent pour faire les premiers pas dans ce système d'exploitation.

Hier, c'était le deuxième mardi d'avril, c'est-à-dire Patch Tuesday . De nombreuses entreprises, telles que Microsoft or Adobe, profitez de cette journée pour lancer de nouveaux correctifs de sécurité pour leurs produits, corrigeant toutes les failles de sécurité qui ont pu apparaître et qui mettent en danger les utilisateurs. Ainsi, Canonical a suivi les mêmes étapes que les autres sociétés et a publié une mise à jour pour le noyau Ubuntu, une mise à jour que nous devons installer au plus vite.

Installez les mises à jour d'Ubuntu dès que possible

Canonical a publié un nouveau noyau pour sa distribution, Ubuntu, qui se concentre sur fixant un total de 20 failles de sécurité. Ces failles de sécurité affectent toutes les versions prises en charge et sont disponibles dans les noyaux d'autres saveurs de cette distribution, telles que Kubuntu ou Lubuntu, entre autres.

Étant donné que Canonical ne fournit que 9 mois de support pour leurs systèmes, seule la dernière version normale d'Ubuntu, 20.10, a reçu cette mise à jour. Et, bien sûr, les versions de support étendu, LTS, qui ont 5 ans de support. Il s'agit des versions 20.04, 18.04, 16.04 et 14.04 ESM.

Les versions 2020, exécutant le noyau Linux 5.8, ont corrigé CVE-2021-20239 , CVE-2021-20268, et CVE-2021-3178 . Les deux premiers bogues doivent être exploités ensemble, car cela entraîne un déni de service et la possibilité d'exécuter du code à distance sur la machine. Et le troisième, un bogue dans NFS, vous permet de contourner les restrictions d'accès NFS. Les versions avec Kernel 5.4 (20.04 et 18.04) ont corrigé CVE-2021-20194 (autorise le déni de service et le plantage du système) et deux bogues dans la virtualisation Xen, CVE-2021-26930 et CVE-2021-26931 , qui permettent de bloquer le système hôte depuis un système virtualisé. Ce bogue est présent depuis le noyau 4.4, il affecte donc également d'autres versions plus anciennes.

Les autres failles de sécurité qui ont également été corrigées dans les systèmes sont:

- CVE-2020-25639 : déni de service dans les pilotes Nouveau.

- CVE-2021-28375 : bug dans le pilote fastrpc qui permet d'obtenir des privilèges sur le système.

- CVE-2021-28950 - Déni de service via crash dans FUSE.

- CVE-2021-28038 : Bogue de virtualisation Xen qui permet de verrouiller une machine.

- CVE-2015-1350 - Autoriser déni de service.

- CVE-2017-16644 : autorise le déni de service et exécuter du code depuis l'USB.

- CVE-2017-5967 : permet de filtrer les informations personnelles des utilisateurs.

- CVE-2019-16231 et CVE-2019-16232 : deux pannes dans les drivers Fujitsu ES et Marvell 8xxx Libertas WLAN qui permettent de provoquer un déni de service.

- CVE-2019-19061 : bug dans le pilote IMU ADIS16400 IIO qui permet de provoquer un déni de service.

- CVE-2021-20261 - Erreur du contrôleur du lecteur de disquette, ce qui a entraîné le blocage du système ou un déni de service.

- CVE-2021-3347 et CVE-2021-3348 : deux pannes du noyau pouvant provoquer un déni de service ou permettre l'exécution de code.

- CVE-2018-13095 - Crash du pilote XFS qui peut planter un système en montant un lecteur corrompu.

Comme nous pouvons le voir, il y a des bogues qui avaient été enregistrés dans CVE depuis 2015 . Un détail qui, 6 ans plus tard, Canonical a enfin rendu Ubuntu un peu plus sécurisé.

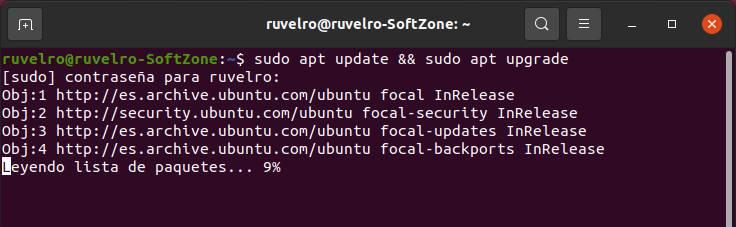

Comment mettre à jour Linux

Les nouvelles versions du noyau sont désormais disponibles pour tous les utilisateurs utilisant les versions Ubuntu prises en charge. Pour mettre à jour Ubuntu, il suffit d'ouvrir un terminal et d'exécuter la commande suivante:

sudo apt update && sudo apt full-upgrade

De plus, si nous préférons, nous pouvons utiliser le logiciel de mise à jour . Une fois le nouveau noyau téléchargé, et après la mise à jour du système, nous serons protégés contre ces erreurs.