Nous devons toujours garder à l'esprit l'importance d'avoir des outils de sécurité pour protéger nos équipements et systèmes. Nous avons un large éventail de possibilités, à la fois gratuites et payantes. Mais il existe aussi de nombreuses attaques qui d'une manière ou d'une autre pourraient nous affecter et mettre en péril le bon fonctionnement de nos équipements. L'une d'entre elles, l'une des méthodes utilisées par les pirates, est ce qu'on appelle un Attaque DDoS . Dans cet article, nous allons montrer quelques outils qui nous aident à créer des attaques de ce type simulé pour voir comment elles fonctionnent et voir dans quelle mesure nos serveurs sont formés pour y faire face.

Pourquoi les attaques DDoS sont si importantes

Parmi toutes les attaques que nous pouvons subir, la déni de service ou attaque DDoS a pour mission que nos serveurs, nos équipes, ne puissent pas répondre aux requêtes qu'ils reçoivent. Cela pourrait rendre indisponible une page Web ou tout serveur vital pour une entreprise ou une organisation.

Les attaques DDoS produisent des pertes financières importantes. Par conséquent, les organisations elles-mêmes sont parfois obligées de payer un rançon financière pour mettre fin à ces attaques dans les plus brefs délais. Pensons à un site Web pour vendre des produits et qu'il a besoin que les utilisateurs puissent accéder au catalogue et faire des achats. Si ce site Web est en panne pendant une journée, les utilisateurs iront à la concurrence, notre entreprise perdrait la face et perdrait directement des ventes.

Par conséquent, nous protéger contre ces types de menaces est très important. Mais parfois le meilleur protection est la connaissance. Le fait de savoir comment agit une attaque ou de voir si nos équipes sont protégées et formées pour y faire face. Parfois, nous aurons besoin d'utiliser certains programmes qui nous aident à avoir une meilleure connaissance à ce sujet.

Peu importe le type d'appareil ou de système d'exploitation que nous utilisons, car nous devons toujours garder à l'esprit l'importance de la sécurité. Heureusement, nous pouvons compter sur de nombreux programmes qui peuvent nous aider. De nombreux outils qui vous permettent de maximiser la sécurité pour empêcher l'entrée d'intrus.

Programmes pour simuler des attaques DDoS

Nous allons voir certains des programmes les plus importants que nous pouvons utiliser pour réaliser Les attaques DDoS . Une sélection que nous pouvons prendre en compte et analyser la capacité de nos serveurs. Tous sont gratuits et disponibles pour les utilisateurs à domicile et les organisations pour en savoir plus sur le fonctionnement et la protection de ce type de menace.

Loïc

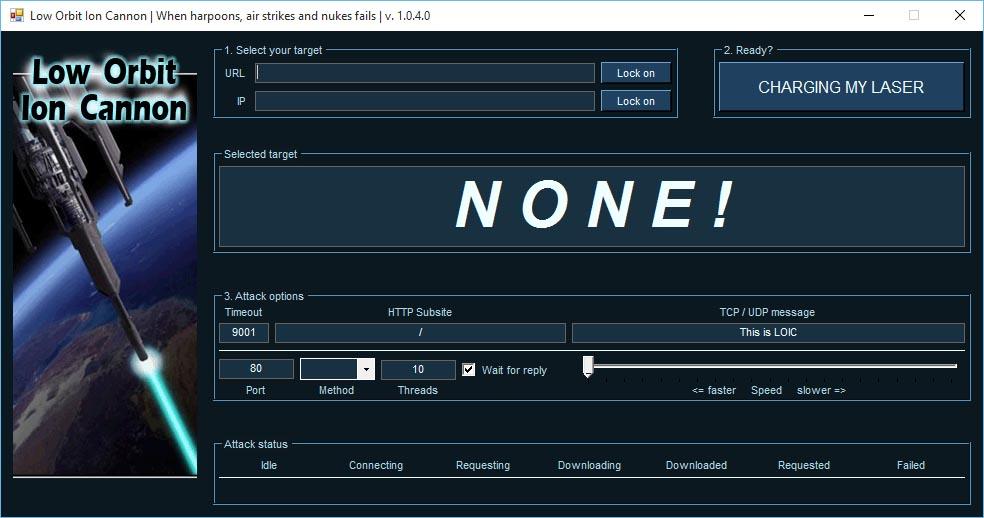

L'un des outils dont nous disposons pour simuler une attaque DDoS et découvrez comment notre système peut se protéger est LOIC. Il signifie Low Orbit Ion Cannon. Fondamentalement ce que ce programme, qui est un logiciel gratuit et disponible pour Windows et Linux, envoie un grand nombre de requêtes TCP, UDP et HTTPS. Il teste le réseau cible pour voir dans quelle mesure il peut résister à ces types d'attaques.

L'objectif des développeurs de cet outil est qu'il serve à un usage pédagogique. Ils souhaitent que les utilisateurs en apprennent davantage sur la façon de se défendre contre les attaques DDoS, voient si la défense de l'équipement est adéquate et améliorent certains paramètres.

Nous pouvons accéder à la Code source LOIC et téléchargez-le pour l'exécuter sous Linux ou Windows.

PONTON

Un autre programme que nous pouvons utiliser dans le même but, pour tester nos ordinateurs et simuler une attaque DDoS, est HULK. C'est idéal pour nos serveurs Web et pour voir dans quelle mesure ils pourraient résister à une telle menace qui pourrait rendre tous les visiteurs qui tentent d'accéder à notre site en panne.

HULK signifie Roi de charge HTTP insupportable . Cet outil est écrit en Python et permet de générer un grand nombre de requêtes uniques pour affecter la charge sur un serveur. Nous pouvons également le télécharger sur GitHub , où nous verrons les informations concernant le code.

Le marteau de Tor

Tor's Hammer nous permet également de simuler des attaques DDoS. Vous permet pour tester les serveurs et les applications . Son nom n'est pas un hasard, et c'est qu'il permet son utilisation via le réseau Tor afin qu'il soit totalement anonyme.

Le but de ce programme est de saturer la pile TCP avec plusieurs requêtes. Envoyez des requêtes incomplètes, lentement, pour maintenir la connexion active le plus longtemps possible. Il cherche ainsi à provoquer un déni de service lorsque le serveur ne peut plus maintenir des connexions actives.

Nous sommes face à un outil écrit en Python et que nous pouvons télécharger depuis GitHub.

BonSi

Dans ce cas, nous sommes confrontés à un programme qui fonctionne pour Linux. Il est open source et totalement gratuit que nous pouvons exécuter en ligne de commande. Il permet de pointer sur une adresse IP et on peut aussi l'utiliser dans une machine virtuelle.

Comme dans les cas précédents, avec BonSi nous pouvons mettre nos serveurs à l'épreuve. On voit dans quelle mesure ils sont capables de faire face à une attaque DDoS qui pourrait compromettre leur bon fonctionnement. Une façon de plus d'obtenir une amélioration significative de la sécurité et d'avoir une plus grande connaissance.

In GitHub on retrouve toutes les informations sur ce programme et le code pour le télécharger.

DDOSIM Couche 7

Ce programme vous permet de simuler une attaque DDoS avec plusieurs adresses IP aléatoires. Cela vous permet de créer un grand nombre de requêtes TCP pour pointer vers un serveur cible. Il fonctionne de manière similaire à BoNeSi et nous pouvons également l'utiliser sous Linux. Nous pouvons télécharger le code source à partir de GitHub et obtenez toute la documentation nécessaire là-bas.

L'objectif de DDOSIM Layer 7 n'est autre que de nous montrer la capacité réelle dont dispose notre serveur pour pouvoir résister à d'éventuelles attaques par déni de service qu'il peut recevoir. Une façon de plus de préserver le bon fonctionnement et d'éviter d'éventuels problèmes qui sont exploités par les cybercriminels pour détruire nos connexions.

En bref, ce sont quelques-uns des outils que nous pouvons utiliser pour tester nos serveurs. Nous avons montré une sélection intéressante de programmes pour simuler des attaques DDoS. De cette façon, nous pouvons voir dans quelle mesure nous résisterions à ce type d'attaque et nous aider à prendre des mesures pour atteindre une plus grande capacité défensive afin de protéger nos équipements et que tout fonctionne correctement à tout moment.