Tor Navigateur est l'une des meilleures options que nous ayons pour parcourir le Internet en toute sécurité et de manière anonyme. Il existe des navigateurs comme Opera qui ont un intégré VPN , mais avec Tor, nous avons la possibilité d'accéder au Deep Web et d'utiliser un système d'anonymisation incassable. Ou du moins quand aucun bogue ou vulnérabilité n'est trouvé.

Cela a été alerté par Empreinte digitaleJS , développeur d'une bibliothèque utilisée pour la prévention de la fraude. L'entreprise affirme avoir identifié un nouvelle technique d'empreinte digitale capable de générer des identifiants hautement cohérents sur les navigateurs Web, y compris via le navigateur Tor. La société affirme utiliser l'empreinte digitale, non pas à travers des vulnérabilités comme celle-ci, mais à travers ce que JavaScript autorise «légalement». Par conséquent, ils ont fait connaître cette vulnérabilité au public afin qu'elle puisse être corrigée.

Empreinte digitale, plus dangereuse avec cette technique

L'empreinte digitale consiste à modéliser la façon dont un utilisateur utilise le navigateur en fonction de la façon dont ils déplacent la souris, de la résolution qu'ils utilisent, des sites Web qu'ils visitent, du contenu qu'ils lisent, des applications qu'ils ont installées, etc. Ces techniques sont de plus en plus raffinées et permettent à une entreprise de modéliser les gens à travers différents navigateurs Web et appareils , même lorsque cette personne navigue en mode incognito ou sans accéder à ses comptes personnels.

Avec cela, si vous utilisez Chrome pour afficher certains sites Web, et Tor pour voir les autres de manière anonyme, il est possible que quelqu'un puisse vous identifier par la façon dont vous naviguez, vous désaninomiser pour vous suivre sur Internet et même vous identifier. Cette technique a été baptisée par la société «d'inondation de schéma», en référence aux schémas d'URL utilisés pour ouvrir des liens tels que «skype: //» pour les ouvrir avec le programme qui leur est associé dans le système d'exploitation.

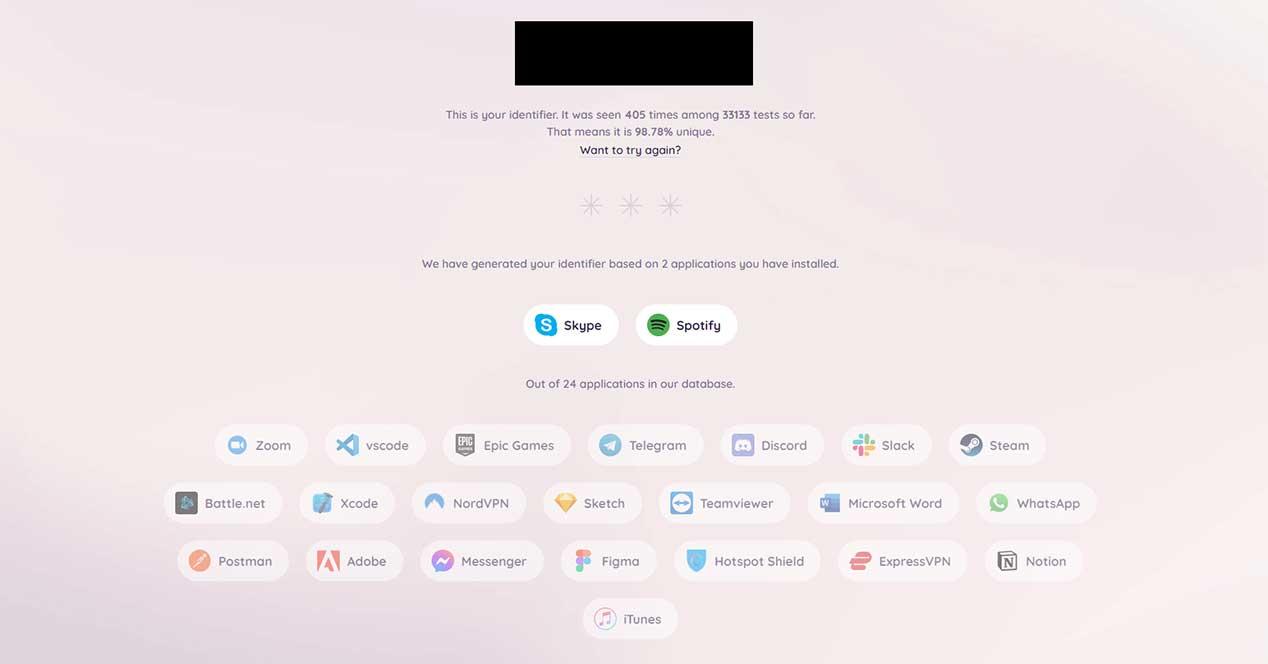

Avec cela, un attaquant peut découvrir quelles applications l'utilisateur a installées. Par exemple, un site Web peut vérifier un liste de 32 applications populaires pour voir s'ils sont installés sur le système. Sur le Web https://schemeflood.com/ nous pouvons vérifier à quel point notre identifiant est basé sur Schémas d'URL que nous avons ouvert dans le navigateur. Dans mon cas, j'ai récemment ouvert Skype et Spotify, faisant mon identifiant 98.78% unique. L'onglet doit être actif pour que l'attaque ait lieu.

Les développeurs de navigateurs sont avertis

Le site Web effectue la vérification de la même manière que tout autre site Web peut le faire. le scénario abandonne si l'application est présente ou renvoie une erreur si l'application ne l'est pas. Avec cela, les applications installées sont progressivement affichées. Dans certains navigateurs, cela peut donner des erreurs, en plus d'autres facteurs tels que la lenteur du matériel, l'utilisation de machines virtuelles, etc.

La faute dans ce cas revient aux navigateurs, qui ne doivent pas permettre l'utilisation de ce type de technique. La plupart des extensions obligent l'utilisateur à interagir avec elles, mais d'autres, telles que celles que l'application Mail ou un PDF nous ouvre directement, ne nécessitent pas d'interaction, ce qui entraîne des abus.

La L'équipe Chromium réfléchit actuellement à la manière de corriger ces types d'attaques, car ils peuvent être utilisés avec de nombreuses autres informations utilisateur pour créer des identifiants uniques avec une très faible marge d'erreur.