Que ce soit pour un usage personnel ou à des fins professionnelles, pour effectuer certaines tâches, nous allons devoir ouvrir des ports. Dans certains cas, comme la navigation sur Internet, vous n'avez rien à faire. Cependant, dans certaines situations, nous n'aurons pas d'autre choix que d'ouvrir des ports pour créer certains types de serveurs et utiliser des programmes P2P. De plus, lors de l'ouverture de ports, différentes stratégies peuvent être appliquées, telles que l'utilisation de la DMZ. Par rapport à la procédure que nous avons choisie, alors il est temps de protéger cet équipement. Dans cet article, nous allons examiner les ports ouverts comme source d'attaques pour les cybercriminels.

La première chose que nous allons faire est de commenter la manière dont une attaque informatique est menée pour voir l'influence des ports ouverts. Ensuite, nous parlerons de la façon de les ouvrir correctement et également de la meilleure façon de nous protéger.

Phases d'attaque avec ports ouverts

Une attaque informatique vise à dérober les données qui se trouvent sur un serveur web ou chiffrer le contenu d'un ordinateur pour faire payer une rançon à la victime. Dans ce dernier cas, nous parlerons d'une attaque de ransomware.

Quant à une attaque typique, elle se compose généralement des phases suivantes :

- Reconnaissance dans lequel l'attaquant collecte des informations sur la cible. Dans cet aspect, vous chercherez des informations sur les ressources et les travailleurs de cette entreprise. Une fois que vous connaissez les adresses IP de cette organisation, vous pouvez effectuer une analyse à la recherche de ports ouverts. De cette façon, vous pouvez découvrir les services dont vous disposez, tels que les serveurs, et leurs éventuelles vulnérabilités.

- Préparation avec les données obtenues précédemment cherche les points d'attaque. On peut essayer d'accéder à la recherche d'une vulnérabilité logicielle. Il peut également s'agir d'envoyer un e-mail en se faisant passer pour une personne réelle.

- Distribution , ce travailleur pourrait recevoir un e-mail qui est une attaque de phishing dans laquelle l'attaquant obtiendrait les informations d'identification de la victime.

- Exploitation , le cybercriminel commence à travailler pour obtenir un accès à distance et le plus haut niveau de privilège possible. Pour ce faire, vous pouvez essayer d'exploiter une vulnérabilité logicielle qui n'a pas été corrigée.

- Installation , l'attaquant va installer un logiciel malveillant.

- Reprise , le cybercriminel commence à prendre des documents confidentiels, à voler des informations d'identification, à installer d'autres programmes et commence à savoir à quoi ressemble le réseau de l'utilisateur.

- Actions finales , vous pourrez alors demander le paiement d'une rançon si vous avez effectué une attaque par rançongiciel, fait du chantage ou vendu les informations à des tiers.

Comme nous l'avons déjà vu, les ports ouverts peuvent les attaquer et donner aux cybercriminels des indices sur les meilleures stratégies pour mener une attaque. Ainsi, si le service a besoin d'authentification, il pourrait effectuer une attaque par force brute. De plus, comme nous l'avons mentionné précédemment, ils peuvent exploiter une vulnérabilité de sécurité pour accéder au service.

Comment ouvrir les ports en toute sécurité

Nous avons déjà fait remarquer que parfois, avoir des ports ouverts est obligatoire et nécessaire. Il nous reste donc à trouver la meilleure stratégie pour atteindre la plus grande sécurité possible. Comme une règle générale nous pourrions dire qu'il serait commode pour nous de avons le le moins de ports ouverts possible . De cette façon, nous parvenons à réduire le vecteur d'attaque des cybercriminels et nous serons plus en sécurité.

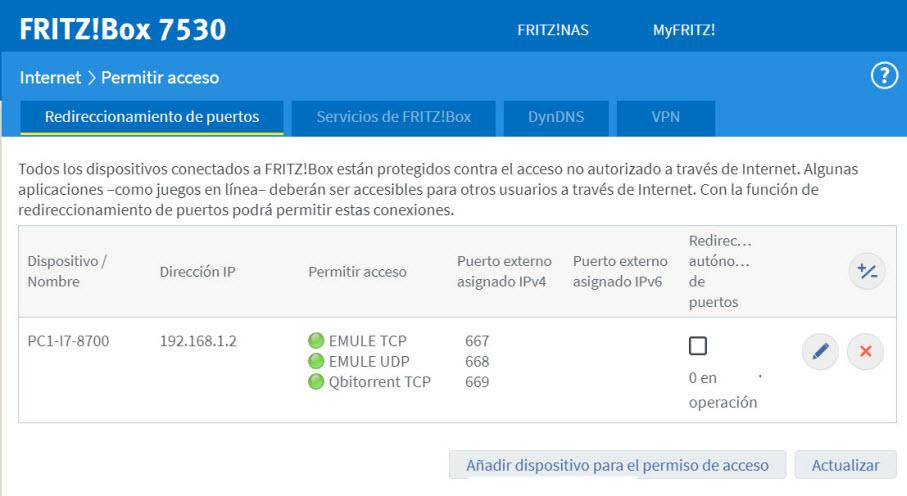

De plus, lors de l'ouverture des ports, nous devons attribuer une adresse IP locale vers laquelle nous voulons que le trafic soit dirigé. Ensuite, nous établirons le port et parfois, selon le fabricant du routeur, nous devrons indiquer s'il s'agira du protocole TCP ou UDP. D'autre part, nous devons être prudents lors du choix des ports ouverts que nous voulons utiliser. La raison en est qu'il existe une série de ports dangereux qui peuvent compromettre notre sécurité car ils seront les premiers à être scannés par les cybercriminels.

D'autre part, une autre stratégie que nous avons est la DMZ, qui fait référence à une zone démilitarisée et vient de l'acronyme DeMilitarized Zone. Dans ce cas, tous les ports seront ouverts vers l'IP locale que nous attribuons à l'exception de ceux qui ont été précédemment établis. Ceci est plus dangereux et peut être utile lorsque nous ne savons pas quels ports nous devons ouvrir. Dans les entreprises avec une segmentation du réseau accompagnée d'une bonne pare-feu, cela peut être une option intéressante pour certains serveurs.

Enfin, lors de l'ouverture des ports, il ne faut pas négliger la sécurité et avoir au moins un bon pare-feu logiciel.