Les serveurs NAS nous permettent de créer notre propre cloud privé à la maison, actuellement les systèmes d'exploitation NAS nous permettent d'activer un grand nombre de services pour tirer le meilleur parti de votre matériel. Par exemple, nous pouvons configurer différents types de serveurs pour partager des fichiers (SMB, FTP, FTPES ou SFTP), nous pouvons configurer un Plex Media Server pour lire du contenu multimédia où que nous soyons, et nous pouvons même synchroniser des fichiers et des dossiers avec nos ordinateurs grâce à des services tels que Nextcloud. Aujourd'hui, dans cet article, nous allons parler des dangers qui existent si vous exposez votre NAS à Internet, et comment vous pouvez le faire de manière plus sûre.

Dangers de mon NAS ayant un accès à distance

Normalement, les serveurs NAS sont accessibles via Internet pour pouvoir accéder à tous les services et ressources dont nous avons besoin, par exemple, la chose la plus normale est que depuis Internet, nous pouvons accéder au site Web d'administration du serveur NAS, nous pouvons accéder aux fichiers via FTP interne, et nous pouvons même activer la gestion à distance via SSH en ouvrant le port correspondant sur notre routeur. Cependant, exposer notre serveur NAS à Internet comporte une série de risques que nous devons éviter autant que possible. Par conséquent, nous devons prendre une série de précautions si nous décidons d'exposer notre serveur NAS et d'y accéder de l'extérieur.

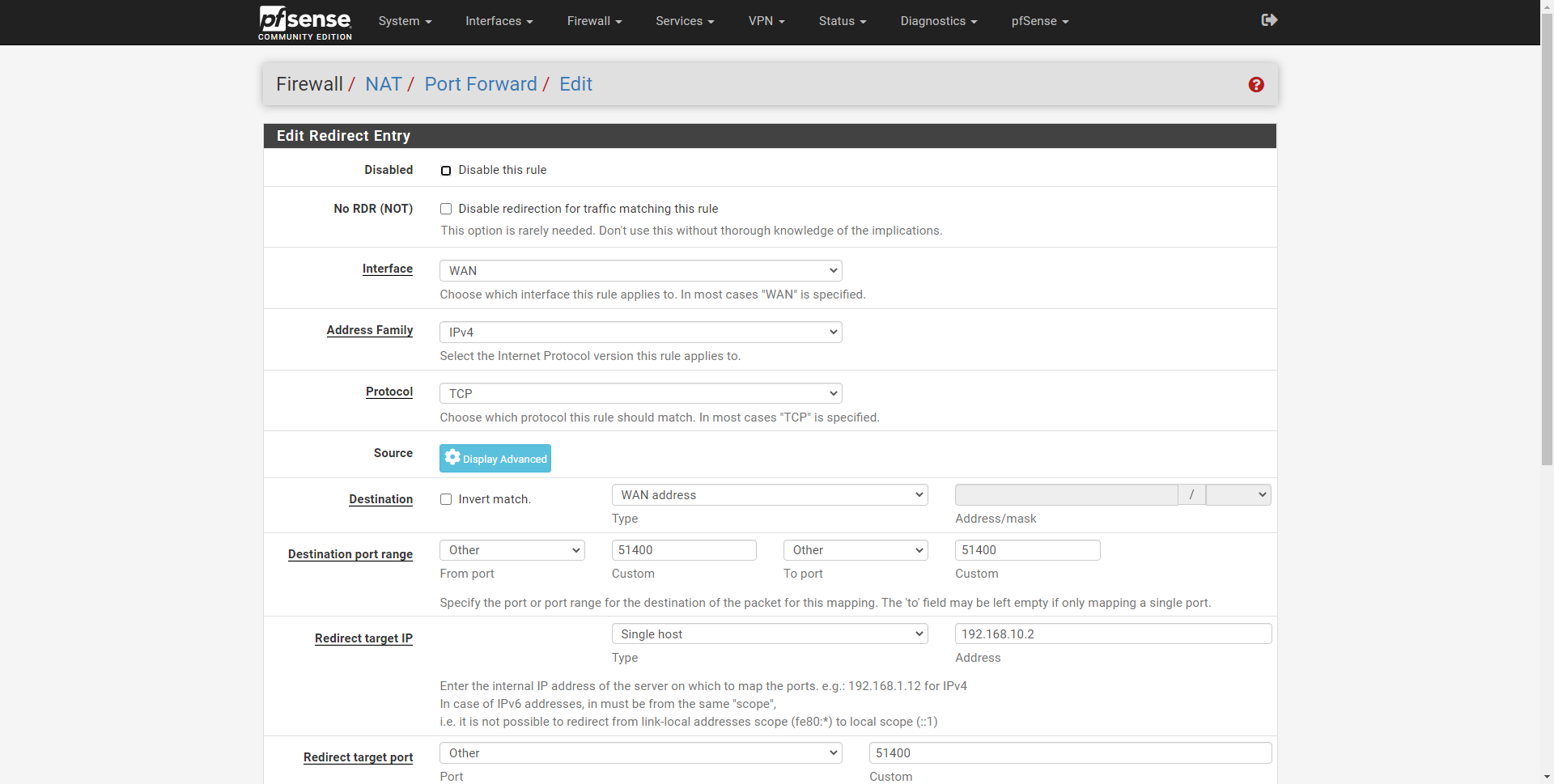

Dans nos maisons, nous utilisons tous un routeur avec NAT et UPnP, les serveurs NAS prennent en charge UPnP pour ouvrir les ports sur le routeur de manière dynamique et automatique, cependant, cela comporte un risque de sécurité car il est possible qu'ils ouvrent des ports que vous ne souhaitez pas exposer . , par conséquent, vous devez vérifier attentivement la configuration UPnP de votre serveur NAS afin que cela ne se produise pas. Cependant, la meilleure chose que vous puissiez faire est de désactiver le protocole UPnP sur le serveur NAS et même sur votre routeur, de sorte que vous deviez ouvrir les ports (Port-Forwarding) d'une manière spécifique, en sachant bien quels ports vous ouvrez vers quel appareil .

Un routeur qui n'a aucun port ouvert dans le NAT vers le serveur NAS, signifie que le serveur NAS n'est pas exposé à Internet, par conséquent, l'accès à distance ne serait possible que via les connexions inversées que les fabricants tels que QNAP fournissent actuellement. Synology ou ASUSTOR, de cette manière, en vous connectant au le cloud plate-forme, le serveur NAS se connectera directement avec les propres serveurs du fabricant afin que l'utilisateur puisse se connecter à distance sans avoir à ouvrir de port. Nous devons nous rappeler que les ports du NAT du « NAT interne » au « NAT externe » sont automatiquement ouverts lorsque requis par n'importe quel appareil, mais si la connexion est démarrée à partir d'Internet, cela ne se produit pas, et nous aurions besoin d'un port sur le routeur si vous souhaitez accéder au service final.

Cette façon de se connecter au serveur NAS est-elle sécurisée ? En principe, oui, car les fabricants de serveurs NAS sont responsables de la sécurité de leur plateforme. Si votre plate-forme est compromise, tous les serveurs NAS avec cette fonctionnalité activée seraient compromis et l'accès pourrait être tenté après authentification via le Web.

Dans le cas où vous avez ouvert un port sur le routeur (Port-Forwarding) vers le serveur NAS (HTTP web, HTTPS web, FTP, FTPES, SSH etc) vous pourriez être attaqué par des cybercriminels pour accéder au serveur NAS, c'est très Il est important d'ouvrir simplement les ports vers les services dont vous avez besoin et de ne pas ouvrir plus de ports que nécessaire afin d'avoir le moins de surface d'attaque possible.

Tentatives de cracker les identifiants de l'utilisateur

L'une des attaques qui pourraient être menées consiste à tenter de déchiffrer nos identifiants d'utilisateur, soit via le menu Web pour accéder à l'administration, le serveur FTP si nous l'avons exposé, et même le serveur SSH s'il l'est. nous avons le port correspondant ouvert sur notre routeur. Il existe des programmes totalement gratuits qui nous permettent d'automatiser des attaques sur différents hôtes, par exemple, le populaire Nmap nous permettra d'effectuer une analyse de port pour vérifier quels ports TCP et UDP nous avons ouverts dans le routeur à un certain service, et plus tard découvrir quel type de service nous avons dans un certain port, quelle version de ce service nous avons en fonctionnement et plus d'informations.

Connaissant le service et même la version du service, un cybercriminel pourrait utiliser des programmes comme Nmap NSE pour essayer de déchiffrer le mot de passe à l'aide d'un dictionnaire ou de la force brute, de cette façon, il tentera des milliers de combinaisons utilisateur/mot de passe à saisir.

Accès illégitime au système

Dans le cas où l'attaque précédente avait réussi, et en fonction des autorisations de l'utilisateur dont le mot de passe a été craqué, il pourrait accéder au système de manière illégitime, c'est-à-dire qu'il pourrait entrer dans l'administration du NAS, dans le serveur FTP ou via SSH pour faire toutes les modifications que vous souhaitez, voler des informations, crypter les informations volées pour demander plus tard une rançon et même compromettre le réseau local sur lequel le serveur NAS est configuré.

Pour cette raison, il est très important de voir les avertissements et les journaux du serveur NAS, de savoir à tout moment si quelqu'un s'est connecté au serveur NAS et ce n'est pas nous, de cette façon, nous pouvons l'activer rapidement et efficacement en coupant l'accès au serveur NAS jusqu'à ce que nous vérifiions les journaux et découvrions ce qui s'est passé. Il est essentiel que, si nous détectons un accès à notre système, nous le coupions dès que possible et étudiions ce que ce cybercriminel a fait sur notre serveur NAS.

Exploitation des vulnérabilités du NAS

Avec des programmes comme Nmap, vous pouvez savoir quelle version du serveur Web, du serveur FTP ou SSH est utilisée sur un serveur NAS spécifique. Si le système d'exploitation du serveur NAS utilise un service dans lequel une vulnérabilité a été découverte et est déjà connue, un cybercriminel pourrait exploiter cette vulnérabilité pour prendre le contrôle total du serveur NAS et l'infecter. Il est très important de mettre à jour le système d'exploitation des serveurs NAS ainsi que les logiciels qui y sont intégrés pour les empêcher d'exploiter une vulnérabilité connue.

Un aspect très important est que nous ne devons jamais exposer l'administration Web de notre serveur NAS, que ce soit par HTTP ou HTTPS. Les serveurs Web sont très sujets aux vulnérabilités XSS, un cybercriminel pourrait exploiter une vulnérabilité XSS qu'il a lui-même découverte, et réussir à infecter tous les serveurs NAS qui n'ont pas cette faille de sécurité corrigée. La chose la plus sûre est de ne jamais exposer le Web d'administration du NAS, si vous devez y accéder, c'est mieux d'une autre manière, comme nous vous l'apprendrons ci-dessous.

Exploitation de faille de sécurité et attaque de ransomware

Il y a déjà eu des cas dans lesquels, en exploitant une faille de sécurité connue dans certains logiciels sur un NAS, le cybercriminel a non seulement compromis le serveur NAS de l'utilisateur, mais l'a entièrement chiffré avec une attaque de ransomware, demandant par la suite une rançon pour pouvoir récupérer les fichiers. Nous devons garder à l'esprit que nous utilisons normalement un serveur NAS comme cloud privé et même pour des copies de sauvegarde, par conséquent, ce type d'attaque est l'un des pires qui puisse nous arriver. Bien que les systèmes d'exploitation disposent des fonctionnalités de « Snapshots » ou « Snapshots », si le cybercriminel a réussi à accéder en tant qu'administrateur système, il a probablement supprimé ces instantanés et vous ne pouvez pas récupérer les informations à moins d'avoir une sauvegarde externe.

Une fois que nous aurons vu tous les dangers d'avoir un serveur NAS exposé à Internet, nous allons vous expliquer de quelles manières nous pourrions y accéder depuis Internet si nous n'avons pas le choix.

Comment accéder au NAS depuis Internet en toute sécurité

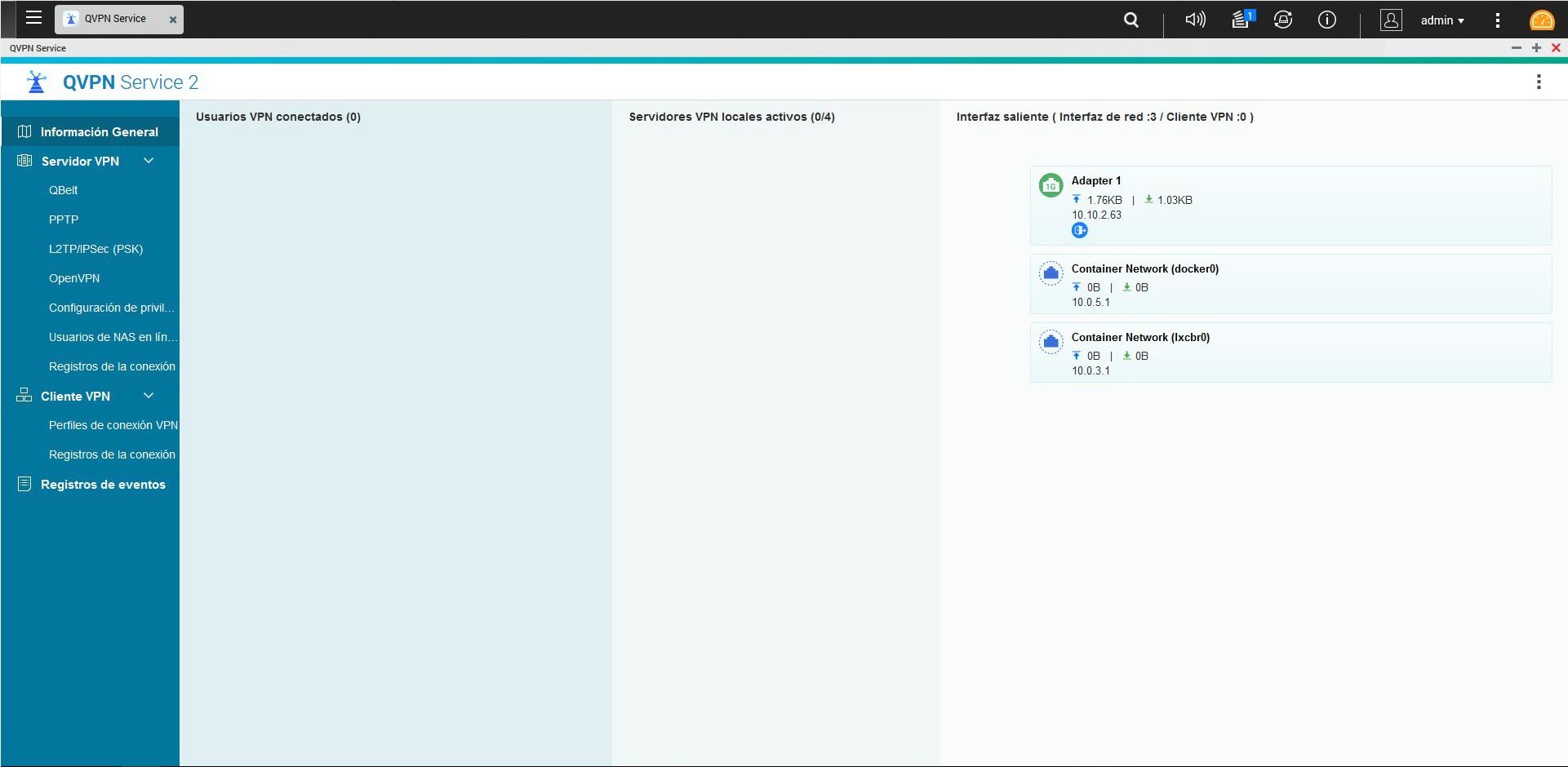

Bien que les serveurs NAS puissent parfaitement être utilisés en réseau local et n'aient pas d'accès Internet, il est très pratique de pouvoir accéder à distance à toutes les ressources du serveur NAS. Si nous devons accéder à distance à notre serveur NAS pour échanger des fichiers et des dossiers, pour le gérer pour quelque raison que ce soit, ou pour utiliser l'un de ses services, la recommandation est claire : faites-le via le serveur NAS VPN serveur dans la mesure du possible .

Tous les systèmes d'exploitation de serveur NAS ont un serveur VPN, ils ont généralement OpenVPN et aussi L2TP / IPsec, cependant, il est également possible qu'ils intègrent des protocoles VPN propriétaires et même le populaire WireGuard VPN. Dans le cas d'un serveur VPN, nous devons ouvrir dans le routeur uniquement le port TCP ou UDP dont ce serveur VPN a besoin pour accepter les connexions entrantes. Une fois que nous sommes à l'intérieur du VPN, vous pouvez accéder au reste des ressources en toute sécurité (SMB, FTP, FTPES, SSH, etc.). De cette façon, nous n'ouvrirons qu'un seul port sur notre routeur, qui a un service VPN derrière lui qui aura besoin de certificats numériques pour l'authentification.

Dans le cas où vous auriez besoin d'ouvrir d'autres ports pour accéder à différents services, comme le serveur FTP ou SSH, nos recommandations sont les suivantes :

- Ouvrez les ports vers les services dont vous avez besoin, plus de ports.

- Protège les services contre plusieurs tentatives de connexion. Tous les NAS intègrent un outil "fail2ban" pour interdire plusieurs tentatives d'accès infructueuses à partir d'une adresse IP, vous interdisant pendant un certain temps.

- Activez le pare-feu et bloquez par région. Si nous voulons nous connecter depuis l'Espagne, une bonne politique consiste à autoriser uniquement les adresses IP de l'Espagne à se connecter et à bloquer le reste du monde. Les serveurs NAS intègrent déjà un pare-feu avec geoIP pour nous protéger.

N'oubliez pas que ce n'est pas une bonne idée d'exposer le port d'accès à l'administration via le Web, que vous utilisiez HTTP ou HTTPS, car généralement les serveurs Web sont sujets à des vulnérabilités XSS qui peuvent entraîner un problème de sécurité et un accès illégitime au Serveur NAS.

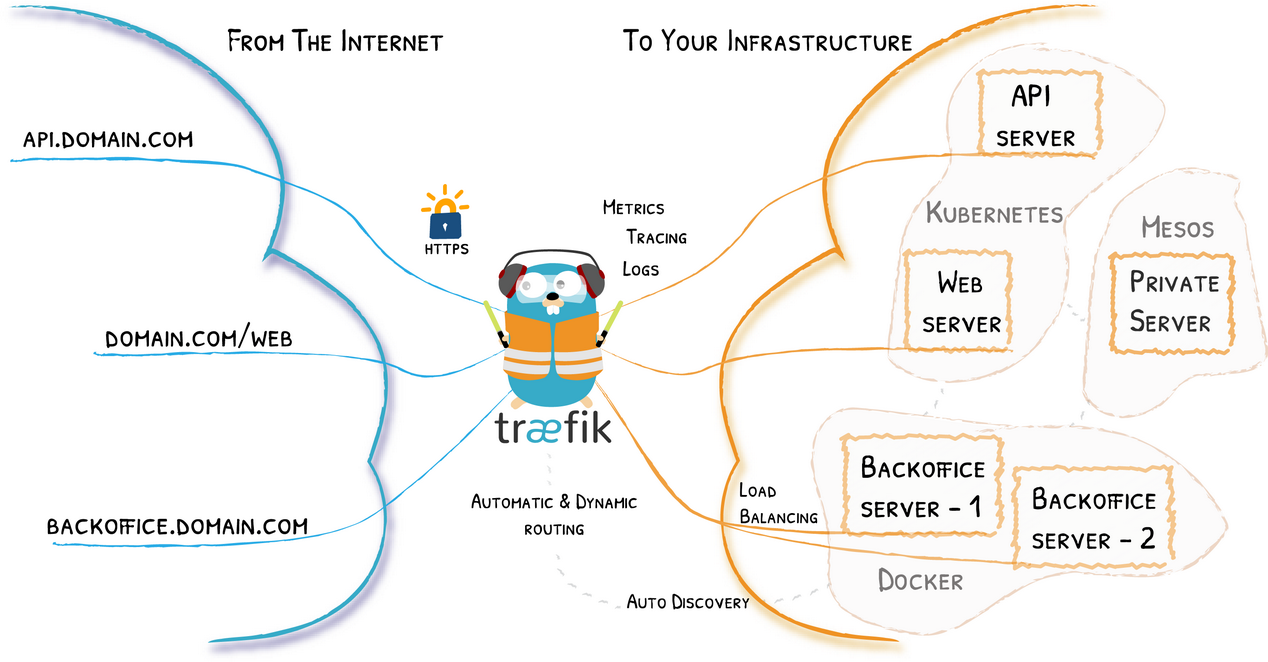

Enfin, si vous avez besoin de fournir des services web à Internet, accès à différents services comme un gestionnaire de mots de passe interne, un Nextcloud pour synchroniser fichiers et dossiers, accès interne à la gestion via le web et autres services où il est nécessaire d'exposer un web port (80 pour HTTP et/ou 443 pour HTTPS), une très bonne idée est d'installer un reverse proxy comme Traefik.

La plupart des serveurs NAS permettent une virtualisation légère avec des conteneurs comme Docker. Traefik est un reverse proxy gratuit et vraiment complet avec des options de configuration très avancées, ce reverse proxy va nous permettre d'exposer uniquement les ports HTTP et/ou HTTPS à Internet pour accéder à toutes les ressources internes du serveur NAS, sans avoir besoin d'ouvrir dans notre routeur plusieurs ports. La redirection vers les différents services peut se faire via des sous-domaines (nextcloud.redeszone.net, par exemple) ou encore de la manière suivante : redeszone.net/nextcloud. La bonne chose à propos de Traefik est que nous avons des middlewares pour augmenter la sécurité du système, nous pouvons établir une authentification supplémentaire aux différents services avec un nom d'utilisateur et un mot de passe, nous pouvons implémenter un service d'authentification OAuth avec Google, et même une authentification en deux étapes , tout cela avant de pouvoir accéder au service final qui pourrait avoir son authentification normale.

Un autre point fort de Traefik est que nous pouvons installer différentes extensions, par exemple, un fail2ban dans tous ou dans certains services que nous fournissons, nous pourrions également configurer un GeoIP pour n'autoriser que les adresses IP d'un pays et bloquer le reste, et bien Suite.

Comme vous l'avez vu, il y a de nombreux dangers si nous exposons notre serveur NAS à Internet, mais si nous le faisons bien et en suivant nos recommandations, nous sommes sûrs que vous pourrez y accéder à distance sans aucun problème, cependant, vous devriez sachez que la sécurité à 100% n'existe pas, surtout si des vulnérabilités sont découvertes qui ne sont pas corrigées à temps et qu'une attaque ciblée ou globale est lancée sur tous les clients d'une certaine marque de serveurs NAS.