Aujourd'hui, dans les entreprises, nous sommes habitués au réseautage. Au bureau, il est courant de partager des ressources telles qu'une imprimante, d'avoir un serveur où les informations sont stockées ou partagées et plus encore. Cependant, vous travaillez parfois avec des informations confidentielles et des projets secrets, auxquels tout le monde ne devrait pas avoir accès. Soit parce que nous voulons que ces informations ne soient pas détenues par tous les travailleurs, finissent par fuir via Internet lors d'une attaque, ou les deux. Donc, ce que vous voulez, c'est créer un réseau isolé pour garder ces précieuses informations en sécurité. Dans ce tutoriel, nous allons savoir si un réseau isolé est vraiment sûr et en apprendre beaucoup à ce sujet.

La première chose que nous allons apprendre, c'est ce qu'est un réseau isolé et quelles sont les caractéristiques qu'il doit avoir pour qu'il soit le plus sécurisé possible dans une entreprise. Ensuite, nous aborderons plusieurs méthodes avec lesquelles, si vous n'êtes pas prudent, pourraient violer la sécurité de ce type de réseau. Nous discuterons également de quelques exemples pour imiter partiellement ces concepts dans nos réseaux domestiques.

Qu'est-ce qu'un réseau isolé et les exigences pour être sécurisé

An réseau isolé pourrait être défini comme celui qui distribue les packages vers et depuis les systèmes locaux. De plus, bien qu'il ait défini des routes vers un autre réseau, il ne transporte pas de messages vers d'autres réseaux. En ce sens, vos ordinateurs ne pourront pas communiquer ou réseauter avec d'autres ordinateurs, à l'exception de ceux qui composent votre propre réseau. Ainsi, ils seraient isolés des autres réseaux de l'entreprise afin de mieux protéger les informations qui y sont stockées.

Le meilleur exemple de réseau isolé que nous pourrions avoir dans une entreprise serait un réseau totalement séparé du réseau principal. Cela veut dire deux choses, une que nous n'aurions pas accès à elle depuis Internet car elle n'aurait pas une connexion de ce type. L'autre serait que les autres réseaux ou sous-réseaux de l'entreprise ne pourraient pas y accéder puisqu'ils n'y seraient pas connectés via un câble réseau Ethernet, Wi-Fi ou autre.

Concernant les exigences que ce réseau isolé devrait avoir pour rester sécurisé, notre entreprise devrait avoir une série de règles :

- Les ordinateurs du réseau doivent être protégés contre les virus et être mis à jour manuellement au moins une fois par semaine.

- Nous devons avoir un système de contrôle de périphérique pour chaque machine, qui empêche la connexion de clés USB ou d'autres périphériques de stockage, à l'exception de ceux qui figurent sur une liste de périphériques de confiance.

- Interdiction d'utiliser des smartphones et autres appareils avec une connexion Internet à l'endroit où se trouve notre réseau isolé.

A priori, cela peut sembler une situation presque parfaite, très difficile à violer, mais parfois, des erreurs sont commises qui finissent par nuire à votre sécurité.

Le danger des smartphones et autres médias qui offrent des connexions Internet

À de nombreuses reprises, les experts en sécurité estiment qu'un réseau isolé n'a pas besoin de protection spéciale pour protéger ses informations. La raison invoquée est que les menaces ne peuvent pas pénétrer le réseau. Cependant, ils se trompent car l'isolement n'est pas une garantie suffisante pour rester en sécurité.

L'un de ces échecs typiques est causé par une erreur humaine et un excès de confiance. Les employés en charge de la mise à jour des antivirus ou d'autres programmes trouvent cette tâche hebdomadaire de mise à jour ennuyeuse et lourde. Ensuite, ils sont tentés d'utiliser un smartphone, un modem USB ou d'autres moyens pour pouvoir utiliser un ordinateur avec une connexion Internet et effectuer une mise à jour automatique.

Le simple fait de le faire n'implique pas d'attaques de réseau, de logiciels malveillants sur Internet ou d'autres problèmes de sécurité. Le problème vient généralement du fait que les personnes en charge de la mise à jour de l'antivirus ne le font pas toutes les semaines. Les cybercriminels peuvent alors infecter cet ordinateur avec des chevaux de Troie, des logiciels espions et finir par accéder à l'ensemble du réseau isolé. Ainsi, à partir de ce moment, ils pourront collecter toutes les informations qu'ils souhaitent jusqu'à ce qu'une mise à jour antivirus les coupe ou qu'ils soient détectés.

Les clés USB et les appareils de confiance sont un risque

Un réseau isolé pour effectuer ses mises à jour et sa maintenance a une série d'exceptions qui lui permettent de s'y connecter. Dans ce cas, il s'agirait des supports et périphériques de confiance. Un cas typique peut être l'utilisation d'une mémoire USB. Le problème viendrait lorsque cette mémoire amovible est utilisée à plus d'endroits. En ce sens, nous ne sommes pas garantis à 100 % qu'un tel lecteur ne sera pas utilisé pour copier des fichiers vers et depuis le système, ou sur un segment de réseau non isolé. Pour que cela n'arrive pas, il faudrait être très strict avec les règles de sécurité et être très vigilant.

En dehors de ces supports amovibles tels que les mémoires USB ou les disques durs externes, nous avons plus de risques. Parfois, les membres de l'équipe de sécurité connectent leurs ordinateurs portables à un réseau isolé car ils doivent configurer certains équipements sur le réseau isolé. Dans ces cas, l'utilisation de ces moyens de confiance peut devenir une source d'infection par des logiciels malveillants. Le problème est que cette infection fonctionnera librement pendant au moins une semaine, date à laquelle nous aurions la prochaine mise à jour programmée.

La menace à laquelle nous sommes confrontés dépendra du type de malware qui a infecté notre réseau isolé. Donc, à cause de cela, nous pourrions faire face à :

- La tentative de recherche d'informations confidentielles et lorsque nous nous connectons pour les mettre à jour est envoyée à l'étranger.

- Le logiciel de l'équipement est altéré et peut aboutir à un sabotage de l'entreprise.

- Infection par ransomware de l'ensemble du réseau isolé, cryptant toutes les données et rendant le réseau inutilisable

Par conséquent, en fonction du problème de sécurité, le réseau isolé sera complètement compromis. Parfois, un employé mécontent, victime de chantage ou tenté par une grosse somme d'argent peut mettre en danger ce réseau isolé. Ainsi, un employé y ayant accès pourrait y connecter un appareil mobile ou d'un autre type pouvant faciliter l'accès vers l'extérieur. Pour cette raison, les personnes chargées de la maintenance et de l'entretien de ce réseau isolé doivent être soigneusement sélectionnées. En ce sens, vous devez être un professionnel formé, rigoureux et réputé.

Ainsi, vous pouvez avoir un réseau isolé dans les environnements domestiques

Parfois, vous pouvez également vouloir créer un réseau local isolé dans votre environnement domestique. De nos jours, le travail à distance à domicile est de plus en plus en augmentation. Cependant, tous les membres de la famille ne sont pas très stricts en matière de sécurité. En ce sens, certains types de logiciels malveillants pourraient se propager et affecter le réseau local. Par conséquent, en utilisant un deuxième routeur que nous avons à la maison, nous pourrions créer deux réseaux :

- La gamme 192.168.1.X pour les appareils de travail.

- La gamme 192.168.2.X pour les appareils de divertissement et pour le reste de la famille.

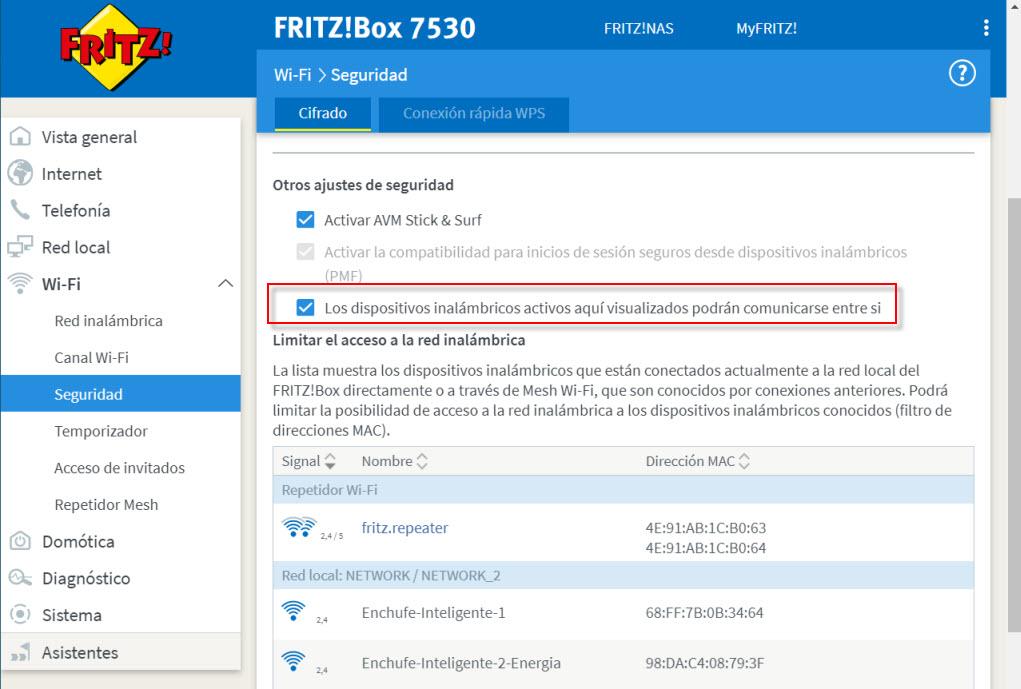

Certains fabricants comme ASUS et l'AVM FRITZ! Box offre une technologie pour isoler le WiFi clients, afin qu'ils ne puissent pas communiquer entre eux avec d'autres clients sans fil. La même chose pourrait être faite en utilisant des réseaux câblés. Prenons un exemple avec un FRITZ! Box pour que les clients sans fil ne se voient pas :

Dans ce cas, si on désactive la case dans la case rouge, les appareils ne pourront pas communiquer entre eux. Cependant, nous pourrions également créer un réseau invité à partir de zéro totalement isolé du réseau principal, de cette manière, nous pouvons configurer un réseau invité filaire et sans fil, où ils ne peuvent pas communiquer avec le réseau principal filaire ou sans fil. De plus, il serait également conseillé de segmenter le réseau local en différents VLAN, mais pour cela vous aurez besoin d'un routeur compatible avec les VLAN et également d'un switch administrable pour les créer correctement.

Comme vous l'avez vu, avoir un réseau isolé n'est pas totalement sûr, car une intervention humaine ou une mauvaise configuration pourrait le rendre vulnérable et l'attaquer. De plus, dans les environnements domestiques, nous pourrions également configurer un réseau d'invités isolé, afin qu'ils ne communiquent pas avec le réseau principal.