Apple a toujours été l'entreprise avec les systèmes d'exploitation les plus sécurisés. Cependant, depuis un an maintenant, Android est devenu un système d'exploitation plus sécurisé, où le vulnérabilités trouvés dans le système d'exploitation de Google sont payés beaucoup plus cher. La faute réside dans le navigateur Apple , qui présente une grave vulnérabilité qui permet d'espionner appareil photo .

Apple est en charge du maintien Safari . Votre navigateur est une source fermée, contrairement à ce qui se passe avec Chrome. Par conséquent, le navigateur Google a beaucoup plus d'yeux, trouvant d'éventuelles vulnérabilités. Dans le cas d'Apple, l'entreprise est seule et les sept vulnérabilités qui Ryan pickren , un ancien ingénieur en sécurité chez Amazon Web Services (AWS), l'a découvert et en fait la démonstration.

7 vulnérabilités pour espionner la caméra sur iOS et macOS

Des sept vulnérabilités trouvées dans Safari ( CVE-2020-3852, CVE-2020-3864, CVE-2020-3865, CVE-2020-3885, CVE-2020-3887, CVE-2020-9784 et CVE-2020-9787 ), trois d'entre eux permettent à un pirate d'accéder à la caméra d'un Mac ou d’une iPhone lorsque l'utilisateur clique sur un lien malveillant .

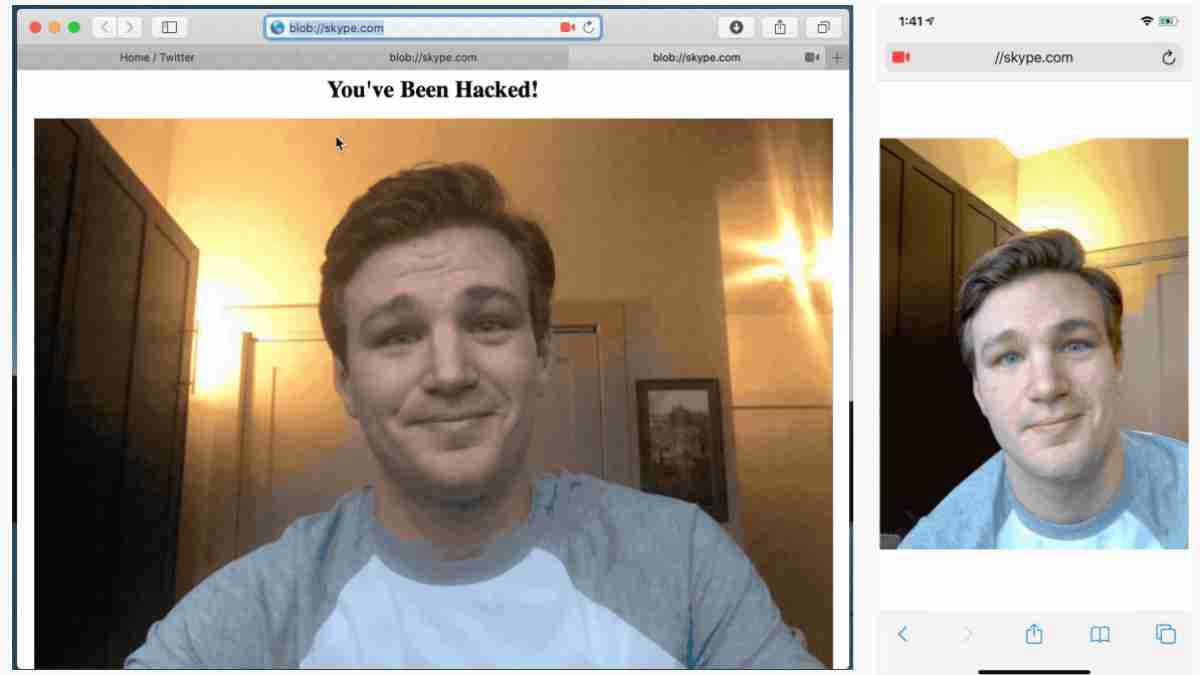

Presque toutes les applications nécessitent des autorisations spécifiques pour accéder au caméra et microphone , sauf ceux d'Apple lui-même, comme Safari. Ainsi, Pickren a progressivement découvert les vulnérabilités jusqu'à ce qu'il parvienne à accéder à la caméra. Par exemple, dans le cas de Safari pour iOS, le navigateur peut accéder à la caméra sans demander, et avec les nouvelles technologies telles que l'API Web MediaDevices (utilisée dans les diffusions WebRTC), les sites Web sont autorisés à profiter de cette autorisation. Voici comment pour des applications comme Skype ou Zoom , mais il permet d'accéder à la caméra si une vulnérabilité est détectée dans le système.

Les vulnérabilités CVE-2020-3864, CVE-2020-3865 et CVE-2020-9784 ont été corrigées dans Safari 13.0.5 publié le 28 janvier , tandis que les quatre autres (CVE-2020-3852, CVE-2020-3885, CVE-2020-3887 et CVE-2020-9787) ont été corrigés sur 24 mars avec Safari 13.1 . Le problème est que, bien qu'ils aient été corrigés, à l'avenir de nouveaux peuvent être découverts qui donnent accès à la caméra, car Safari est toujours un navigateur vulnérable.

Apple lui a payé 75,000 XNUMX $

Apple a classé la vulnérabilité comme "Réseau Attaque sans interaction de l'utilisateur: accès non autorisé sans clic aux données sensibles », pour lequel ils ont payé 75,000 $ . Ce chiffre contraste avec celui proposé par Zerodium, une société privée qui revend ensuite des vulnérabilités à des sociétés d'espionnage. Une vulnérabilité d'exécution de code à distance et d'escalade de privilèges locale coûte 500,000 XNUMX $. Le fait est qu'il était nécessaire d'interagir avec le lien au moins une fois en cliquant dessus, donc le choix d'Apple pour cette catégorie a peut-être été de payer un montant plus élevé et d'empêcher les chercheurs d'être tentés d'envoyer la vulnérabilité à des entreprises privées qui paient même sept fois plus.

Source> Ryan pickren