Mikään päivittäisesti käyttämämme tuote ei ole 100% turvallinen. Avain laitteen tekemiseen mahdollisimman turvalliseksi on, että yritys päivittää sen ja että niitä on siihen rakennettuja päivitysmekanismeja . Edes markkinoiden myydyimmät laitteet eivät ole vapaita näistä puutteista, ja nyt yksi Amazonin suosituimmista reitittimistä kuituyhteyksille voidaan hakkeroida monella tavalla.

Puhumme TP-Link Archer C50 , The neutraali reititin joista kymmeniä tuhansia yksiköitä on myyty Espanjassa ja jolla on hieman yli 8,900 arvostelua kaupassa. TP-Link on maailman suurin reititinvalmistaja, joka myy 150 miljoonaa laitetta vuosittain 42 prosentin markkinaosuudella. Siksi ei ole yllättävää, että heidän tuotteensa ovat Amazonin kaltaisten myymälöiden myydyimpien joukossa.

TP-Link laiminlyö reitittimen turvallisuuden

Isossa -Britanniassa reititin on ”Amazon's Choice” -tuote, joten se on myymälän myydyimpien joukossa, vaikka sillä on useita haavoittuvuuksia, jotka tekevät siitä hakkereille alttiita. Cyber News on ilmoittanut tästä, kun hän on tehnyt laajan Archer C50: n turvallisuusanalyysi .

Tässä mallissa on AC1200 WiFi , nopeuksilla jopa 867 Mbps 5 GHz: ssä ja 300 Mbps 2.4 GHz: ssä , jossa on Gigabit Ethernet -portit ja kohtuullinen hinta 29 euroa. On ihanteellinen käyttää reititintä toistimena, jos emme halua lopettaa operaattorimme kuitureitittimen käyttöä kotona puhelimen säilyttämiseksi.

Tämän reitittimen mukana tulee vanhentunut laiteohjelmistoversio oletuksena jossa on kymmeniä haavoittuvuuksia. WPS on oletusarvoisesti käytössä, istuntomerkkejä ei poisteta palvelimelta, kirjautumistiedot ja varmuuskopiot on suojattu suojaamattomalla salauksella ja verkkokäyttöliittymä on viallinen. Verkossa esiintyvistä epäonnistumisista löydämme ristiriitaisia merkkejä, huonoja käytäntöjä evästeissä, yksityistä IP -suodatusta, heikkoa HTTPS -salausta ja alttiutta napsautukselle.

Jotkut näistä virheistä on korjattu reitittimen uusin versio . On kuitenkin kaksi ongelmaa: että reitittimiin ei ole asennettu kyseistä versiota ja että toteutetut korjaustiedostot eivät korjaa haavoittuvuuksia kokonaan. Esimerkiksi koko reitittimen taustaosa on huonosti suojattu, mikä tarkoittaa, että jos joku löytää tulopisteen, hän voi hyödyntää kaikkia aiempia vikoja.

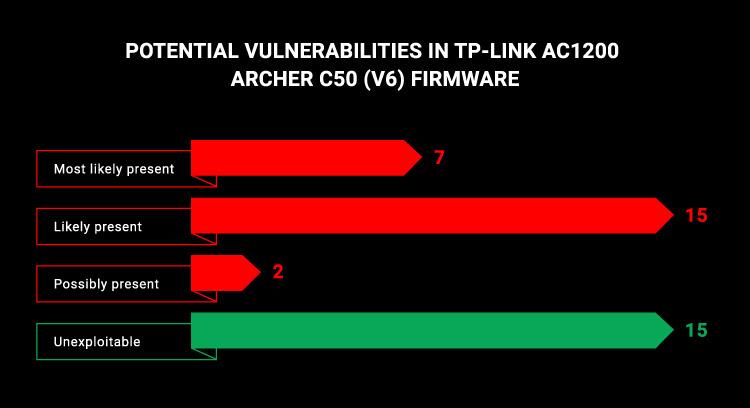

Mukana tulevassa laiteohjelmistossa on 39 haavoittuvuutta

Tutkijat löysivät reitittimen oletusohjelmistosta 39 tunnettua haavoittuvuutta, listattu vastaavalla CVE -koodilla. Näiden, 24 on todennäköisesti läsnä ja 7 on lähes varmasti läsnä . Niistä löytyy yksi Use-after-free, joka mahdollistaa DDoS-hyökkäykset reititintä vasten tai PPPoL2TP , joka mahdollistaa käyttöoikeuksien saamisen verkosta hyödyntämällä reitittimen kantojen tietorakenteen eroja. CURL: n avulla voit saada arkaluontoisia tietoja ja valtuutuksia omasta reitittimestäsi laitteen hallintaan.

Tähän meidän on lisättävä kaikki bugit ja haavoittuvuudet web-käyttöliittymä , ja kriittinen haavoittuvuus vuodelta 2019, joka on oletuksena vain osittain päivitetty laiteohjelmistoon. Sen avulla hakkeri voi siepata reitittimen liikenteen ja saada reitittimen salasanan, laiteparin muodostavan WPS -avaimen ja verkon SSID: n.

Cyber News otti yhteyttä TP-Linkiin 18. heinäkuuta, ja yritys ilmoittaa, että se kehottaa käyttäjiä asentamaan laiteohjelmistopäivityksen reitittimeen sekä näyttämään hälytyksen verkkokäyttöliittymässä ja sovelluksessa. laitteen päivittämiseksi. He eivät kuitenkaan ole sanoneet sisällyttävänsä uudempia laiteohjelmistoja myymiinsä reitittimiin, mikä on yksi niiden ostamisen vaaroista. Etätyö on johtanut siihen, että hakkerit hyökkäävät yhä haavoittuvampiin koteihin ja reitittimiin saadakseen arkaluonteisia tietoja.

Laiteohjelmisto on asennettu manuaalisesti , ja se on välttämätöntä Lataa se viralliselta verkkosivustolta . Tätä varten meidän on tehtävä mene tähän linkkiin ja noudata ohjeita. Uusin saatavilla oleva versio on C50 (EU) _V6_210111 4. helmikuuta 2021 alkaen.