Tällä hetkellä suurin osa tekoälyjärjestelmiin kohdistetuista hyökkäyksistä keskittyy niiden manipulointiin. Esimerkiksi suositusjärjestelmät yrittävät suosia tiettyä sisältöä sen sijaan, mikä sitä laillisesti vastaisi. Verkkorikolliset hyödyntävät nyt tämän tyyppisiä hyökkäyksiä koneoppimisen (ML) avulla, ja ne on kuvattu uhkamatriisissa.

Mukaan Microsoft, hyökkäykset koneoppimisjärjestelmiin (ML) olemme kasvaa vähitellen . Lisäksi MITER kommentoi, että viimeisten kolmen vuoden aikana suuret yritykset, kuten Microsoft, Google, Amazon ja Tesla, ovat nähneet ML-järjestelmiensä vaarantuneen. Tässä mielessä useimmilla organisaatioilla ei ole oikeita ratkaisuja koneoppimisjärjestelmiensä suojaamiseen, ja he etsivät ohjeita sen tekemiseksi.

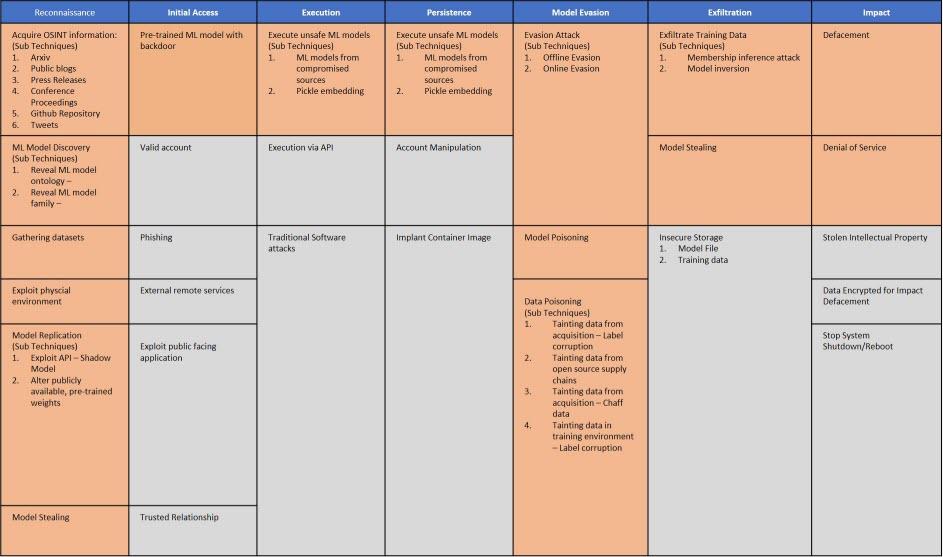

Siksi Microsoftin, MITERin, IBM: n, NVIDIA, Toronton yliopisto, Berryvillen koneoppimisen instituutti yhdessä muiden yritysten ja organisaatioiden kanssa ovat luoneet ensimmäisen version Kilpailuun perustuva ML-uhkamatriisi . Sen tavoitteena on luoda uhka-matriisi, joka auttaa turvallisuusanalyytikkoja havaitsemaan tällaiset hyökkäykset ja vastaamaan niihin.

Tekoäly keinona suorittaa hyökkäyksiä

Tekoäly on resurssi, jota käytetään yhä useammin tietokoneiden tartuttamiseen, tietojen varastamiseen ja turvallisuuden vaarantamiseen. Yksi tekniikoista, joissa voimme käyttää tekoälyä ja koneoppimista, on tietojen myrkytys.

Tämän hyökkäyksen tarkoituksena on manipuloida harjoitustietojoukkoa ennakoivan käyttäytymisen hallitsemiseksi. Tavoitteena on, että se toimii virheellisesti ja tottelee hyökkääjän tiloja. Näin voit luokitella roskapostisähköpostit sopivaksi sisällöksi, ja ne saapuvat postilaatikkoomme. Tässä on esimerkki miten tekoäly käytetään kyberhyökkäyksissä .

Koneoppiminen ja turvallisuus

Koneoppiminen, joka tulee ML: stä (Machine Learning), on tekoälyn haara, jonka tavoitteena on kehittää tekniikoita, joiden avulla tietokoneet voivat oppia itsenäisesti. Koneoppimisen tutkijat etsivät algoritmeja datanäytteiden muuntamiseksi tietokoneohjelmiksi tarvitsematta kirjoittaa niitä. Näin ollen tuloksena olevien ohjelmien on kyettävä yleistämään käyttäytymistä, tekemään ennusteita, tekemään päätöksiä tai luokittelemaan asioita tarkasti.

MITERin koneoppimisen tutkija Mikel Rodríguez on kommentoinut, että olemme nyt samassa vaiheessa tekoälyn kanssa kuin olimme Internetin kanssa 1980-luvun lopulla. Tuolloin Internet oli suunniteltu toimimaan, eikä sitä ollut tarkoitus rakentaa yksin. turvallisuutta mahdollisten hyökkäysten lieventämiseksi.

Voit kuitenkin oppia tuosta virheestä, ja siksi Adversarial ML Threat Matrix on luotu. Tavoitteena on, että tämä matriisi auttaa ajattelemaan kokonaisvaltaisesti ja stimuloi parempaa viestintää. Siten on tarkoitus edistää organisaatioiden välistä yhteistyötä tarjoamalla yhteinen kieli erilaisille haavoittuvuuksille.

Mitä vastustajan ML-uhkamatriisi antaa meille

Tämän uhkamatriisin ansiosta tietoturva-järjestelmänvalvojat voivat työskennellä todellisiin tapahtumiin perustuvien mallien kanssa, jotka jäljittelevät vastustajan käyttäytymistä koneoppimisen avulla. Matriisin luomiseen he käyttivät ATT & CK: ta mallina, koska tietoturva-analyytikot tuntevat tämän tyyppisen matriisin käytön.

Uhkamatriisissa meillä on hyökkäyksen eri vaiheet, kuten: tunnistaminen, ensimmäinen pääsy, toteutus, pysyvyys, kiertäminen, suodattaminen ja vaikutus. Tällä tavoin löydämme ensimmäisen pääsyn toisessa vaiheessa Phishing hyökkäys, josta on niin paljon puhuttu. Jos haluat saada lisätietoja Adversarial ML Matrix -vaiheiden kuvauksesta, tässä on tämä linkki.

Tärkeä mielessä pidettävä seikka on, että uhka-matriisi ei ole riskien priorisointikehys, ja se vain kokoaa tunnettuja tekniikoita. Lisäksi on osoitettu, että matriisiin voidaan osoittaa hyökkäyksiä. Lopuksi uhka-matriisi päivitetään säännöllisesti, kun palautetta vastaanotetaan turvakoneoppimisyhteisöltä ja vastustajilta. He haluavat myös kannustaa yhteistyökumppaneita osoittamaan uusia tekniikoita, ehdottamaan parhaita käytäntöjä ja jakamaan esimerkkejä onnistuneista hyökkäyksistä.