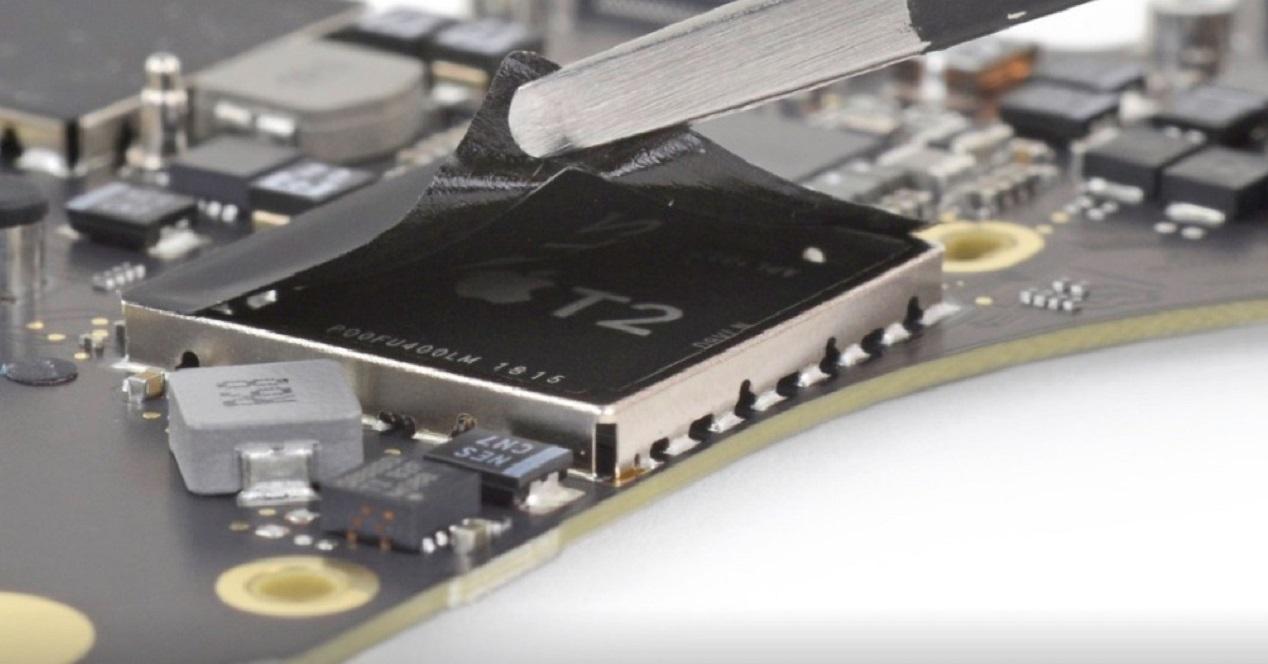

Tietokoneiden turvallisuuden parantamiseksi omena esitteli uuden T2-sirun Mac-tietokoneissa vuonna 2018.Se lupasi tarjota laitteille useita toimintoja, jotka parantavat käyttökokemusta, ja ennen kaikkea painotettiin paahdettua tietoturvaa. Mutta nyt on havaittu, että se ei ole niin turvallinen kuin voidaan uskoa, koska on löydetty uusi hyväksikäyttö, joka voi rikkoa T2-sirun turvallisuutta. Tässä artikkelissa kerromme kaikki yksityiskohdat, jotka siitä tiedetään.

Mikä tämä uusi turvallisuusvika on?

Tämän T2-sirun toiminnoista erotetaan salattu tallennustila sekä tapoja käynnistää käyttöjärjestelmä vikasietotilassa. Ilmeisesti ne ovat melko kriittisiä kohtia missä tahansa laitteessa, ja ne on suojattava kokonaan. Nyt Niels Hofmansin tietoturvatutkimuksesta on saatu tietää, että tämä siru perustuu A10-prosessoriin ja on alttiina chckm8-hyödyntämiselle. Jailbreakin rakastajat iPhone voi varmasti tunnistaa tämän haavoittuvuuden, koska se on sama haavoittuvuus, joka koskee jailbreakia iOS laitteita.

Blogikirjoituksen mukaan tämä tutkija väittää, että hyödyntäminen voi päätyä kaappaamaan T2-sirun käyttöjärjestelmän käynnistyksen pääsemällä sen laitteistoon. Itse tämä hyödyntäminen ei voi tehdä paljon, koska on välttämätöntä käyttää Pangun kehittämää haavoittuvuutta laitteen käynnistyksen yhteydessä suoritettavan tarkistuksen ohittamiseksi. Kun se on vältetty, kaikki hakkerit voivat käyttää käyttöjärjestelmän merkintöjä, erityisesti pääkäyttäjän ja käyttäjän oikeuksia. On totta, että tämä ei ole välttämätöntä päästäksesi tallennettuihin salasanoihin tietoihin, mutta voit aina pistää ohjelman voidaksesi valvoa käyttäjän näppäimistöä. Tällä tavoin, kun käyttäjät purkavat tiedot, hakkeri tietää salasanan. Siksi firmware-salasana tai 'Search' -toiminnon tarjoama aktivointilukko ei ratkaise mitään.

Apple ei vastaa tästä hyödyntämisestä

Tämä tietoturvatutkija on ilmoittanut Applelle tästä hyödyntämisestä, mutta yritys ei ole vielä antanut minkäänlaista vastausta. Vaikka sanomme aina, että Apple voi julkaista ohjelmistopäivityksen ratkaisun soveltamiseksi, tässä tapauksessa sitä ei voida sanoa. On syytä muistaa, että SepOS-käyttöjärjestelmä on T2-sirun muistissa. Tämä tosiasia tekee komponentista paljon turvallisemman, mutta tekee myös Applen mahdottomaksi korjata sitä päivityksen avulla.

Hyvä uutinen on, että tämän haavoittuvuuden voimaantulemiseksi on välttämätöntä kytkeä tartunnan saanut laitteisto tietokoneeseen, kuten latauskaapeli. Siksi ennaltaehkäisevänä toimenpiteenä on aina käytettävä epäluotettavia kaapeleita, mukaan lukien minkä tahansa tyyppiset adapterit, joissa on USB-C-tulo, tämän haavoittuvuuden välttämiseksi.