Nykyään useimmat verkkosivustot käyttävät suojattu HTTPS-protokolla asiakkaiden ja verkkopalvelimen välisessä viestinnässä tämän TLS: ää käyttävän protokollan ja siihen sisältyvien salausalgoritmien ansiosta viestintä on salattu pisteestä pisteeseen, lisäksi myös yhteyden aitous ja jopa tietojen eheys tarkistetaan, jotta verkkorikolliset eivät voi muokata paketteja lennossa. HTTPS-protokollaa vastaan on kuitenkin kutsuttu hyökkäys SSL-strippaus , tämä hyökkäys koostuu viestinnän TLS-salauksen "nostamisesta" niin, että verkkorikollinen näkee kaiken viestinnän tekstinkäsittelyssä HTTP: n avulla. Haluatko tietää kaiken SSL-strippaushyökkäyksestä ja siitä, miten voit suojautua estämään tietoverkkorikollista vaarantamasta viestintääsi?

Kuinka HTTPS-protokolla toimii?

HTTPS (Hypertext Transfer Protocol Secure) -protokolla on turvallisen version suositusta HTTP (Hypertext Transfer Protocol) -protokollasta. Tämä protokolla on sovelluskerroksessa ja perustuu HTTP: hen, mutta TLS-protokollan suojaus (siirtokerroksen tasolla) lisätään, jotta voidaan tarjota pisteestä pisteeseen -suojaus kaikissa yhteyksissä asiakkaista verkkopalvelimeen. TLS-protokolla on yksi käytetyimmistä tietoliikenneturvallisuuden tarjoajista, lisäksi sitä ei käytetä vain HTTPS-yhteyksissä, vaan myös muissa protokollissa, kuten FTPES (FTP-versio, mutta TLS-suojauskerros) ja jopa virtuaalinen yksityisen verkon protokollat, kuten OpenVPN. TLS-protokolla (ja siten myös HTTPS-protokolla sovelluskerroksen tasolla) käyttää erilaisia salausalgoritmeja, jotka tarjoavat meille seuraavat ominaisuudet:

- Luottamuksellisuus : Salaus salassapidossa tarkoittaa, että kaikki tiedot on salattu päästä päähän ja että vain lähde ja kohde pystyvät "lukemaan" kyseiset tiedot. Jos tietoverkkorikollinen sijoittuu keskelle viestintää (Ihminen keskellä -hyökkäyksessä), hän pystyy kaappaamaan tiedot ilman ongelmia, mutta hän ei koskaan pysty lukemaan niitä, jos hänellä ei ole yksityistä salauksenavainta.

- Aitous : tämä salauksen ominaisuus takaa meille, että tiedot ovat aitoja alkuperästä ja että kolmas osapuoli ei ole esiintynyt toisena henkilönä.

- Eheys : Tämä ominaisuus takaa, että kaikkia tietoja alkuperästä määränpäähän ei ole muokattu, jos tietoja on muutettu haitallisen kolmannen osapuolen vuoksi, että tiedot voidaan havaita ja hävittää.

Tällä hetkellä HTTP / 2-version HTTPS-protokolla käyttää TLS-protokollaa versiossaan TLSv1.2 ja myös TLSv1.3, näitä kahta protokollaa pidetään tällä hetkellä turvallisina, eikä niiden käytön vaarallisiksi ole löydetty haavoittuvuuksia. TLSv1.3-versio on paljon nopeampi kuin edellinen versio, ja lisäksi se tukee vain suojattuja salauspaketteja eikä salli vähemmän turvallisten salauspakettien, kuten TLSv1.2, määritystä.

Porttien osalta, kun taas HTTP-protokolla käyttää TCP-protokollaa siirtokerroksessa ja portissa 80, HTTPS-protokolla käyttää TCP-porttia 443. Viime kuukausina QUIC-protokolla on standardoitu verkkoyhteyksiä varten, protokolla HTTPS: ää varten, kun HTTP / 2 ja / tai HTTP / 3: ta käytetään ja joka käyttää UDP-protokollaa pisteestä pisteeseen -yhteyksien luomiseen, tämä QUIC-protokolla sisältää jo suojatun salauksen uusimpien suojattujen salausalgoritmien, kuten Chacha20-Poly1305 tai AES -GCM, kanssa.

Kun tiedämme, kuinka HTTPS toimii ja mitä protokollia meillä on eri TCP / IP-kerroksissa, aiomme nähdä, mistä SSL-strippaushyökkäys koostuu kaiken HTTPS-viestinnän salauksen purkamiseksi.

Mikä on SSL-strippaushyökkäys?

Kun teemme ARP Spooping -hyökkäyksen ja laitamme sniperin kaappaamaan kaiken liikenteen, teemme kapasiteetin koko tietyn tietokoneen (uhrin) tuottaman verkkoliikenteen. Siinä tapauksessa, että käytät suojaamattomia protokollia, kuten HTTP tai FTP, voimme helposti nähdä kaikki viestisi, todennustiedot ja jopa istuntoevästeet. Tästä syystä on niin vaarallista olla yhteydessä yleisöön WiFi verkot tai epäluotettavat verkot, koska kuka tahansa verkkorikollinen voi suorittaa tämän miehen keskellä-hyökkäyksessä ja siepata kaiken tiedon.

Jos käytämme suojattua protokollaa, kuten HTTPS, hyökkääjä pystyy sieppaamaan kaikki tiedot ongelmitta, mutta hän ei kuitenkaan pysty lukemaan mitään sen sisältöä, toisin sanoen hän ei näe todennustietoja, istuntoevästeitä tai mitään, koska kaikki liikenne on salattu päästä päähän (asiakkaista web-palvelimeen). TLS-protokollan ja salausalgoritmien, kuten AES, ansiosta tietomme ovat luottamuksellisia eli salattuja päästä päähän.

SSL Strippping -hyökkäykset koostuvat HTTP / HTTPS-välityspalvelimen asettamisesta tämän salatun HTTPS-protokollan "nostamiseksi", ja uhri käyttää HTTP-protokollaa voidakseen kaapata kaikki tiedot ja nähdä tiedot sisällä. Prosessi, joka on suoritettava HTTPS-yhteyden rikkomiseksi, olisi seuraava:

- Suorita ARP-huijaushyökkäys uhria vastaan , välittääksesi kaiken verkkoliikenteen meille ennen sen siirtämistä reitittimelle, sieppaamme tällä tavoin kaikki tiedot, jotka uhri lähettää ja vastaanottaa.

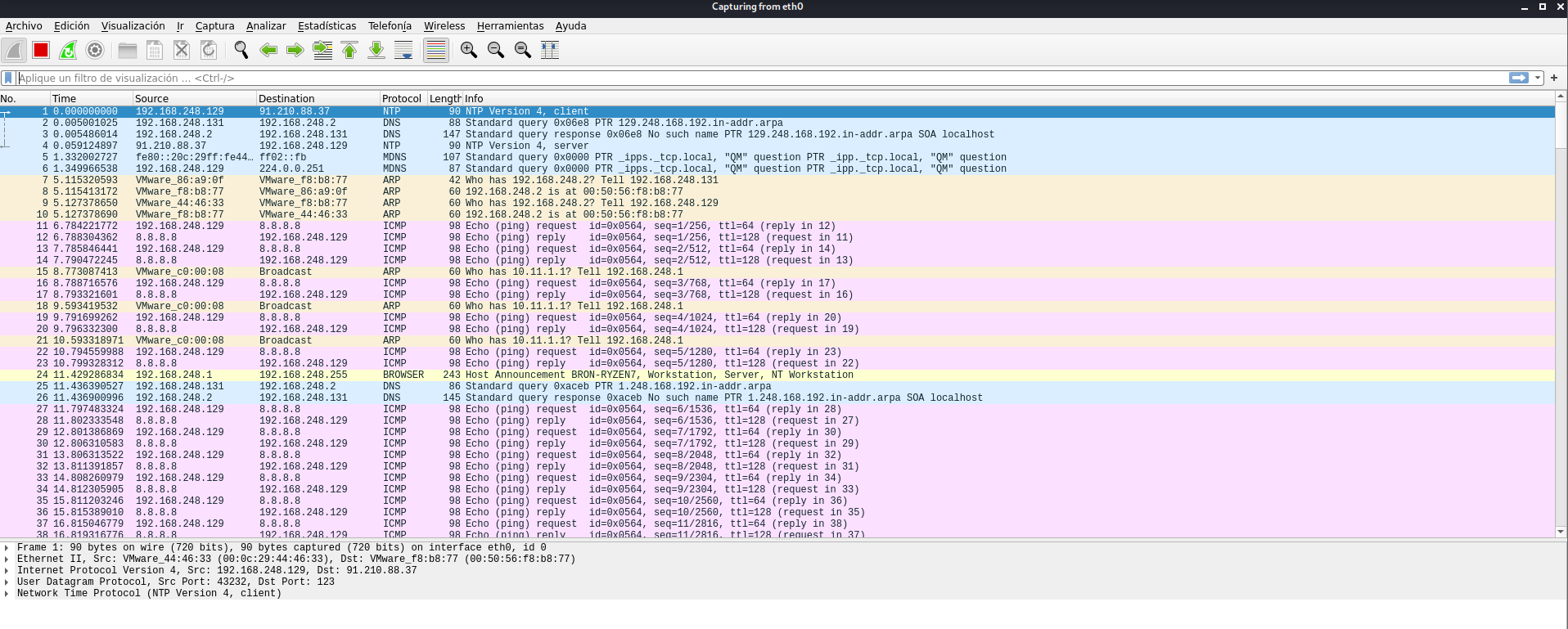

- Laitimme nuuskijan töihin Esimerkiksi WireShark on erittäin hyvä vaihtoehto, se on yksi täydellisimmistä ja helppokäyttöisimmistä ohjelmistoista, ja se on täysin ilmainen.

- Tarkista saammeko kaikki uhrin liikenteestä, tällä tavalla varmistamme, että ARP-huijaus ja haistelu toimivat oikein. Tässä tapauksessa voimme varmasti nähdä vain DNS: n, ICMP: n ja muun liikenteen selkeässä tekstissä, mutta ei HTTPS-liikennettä, koska se on salattu päästä päähän.

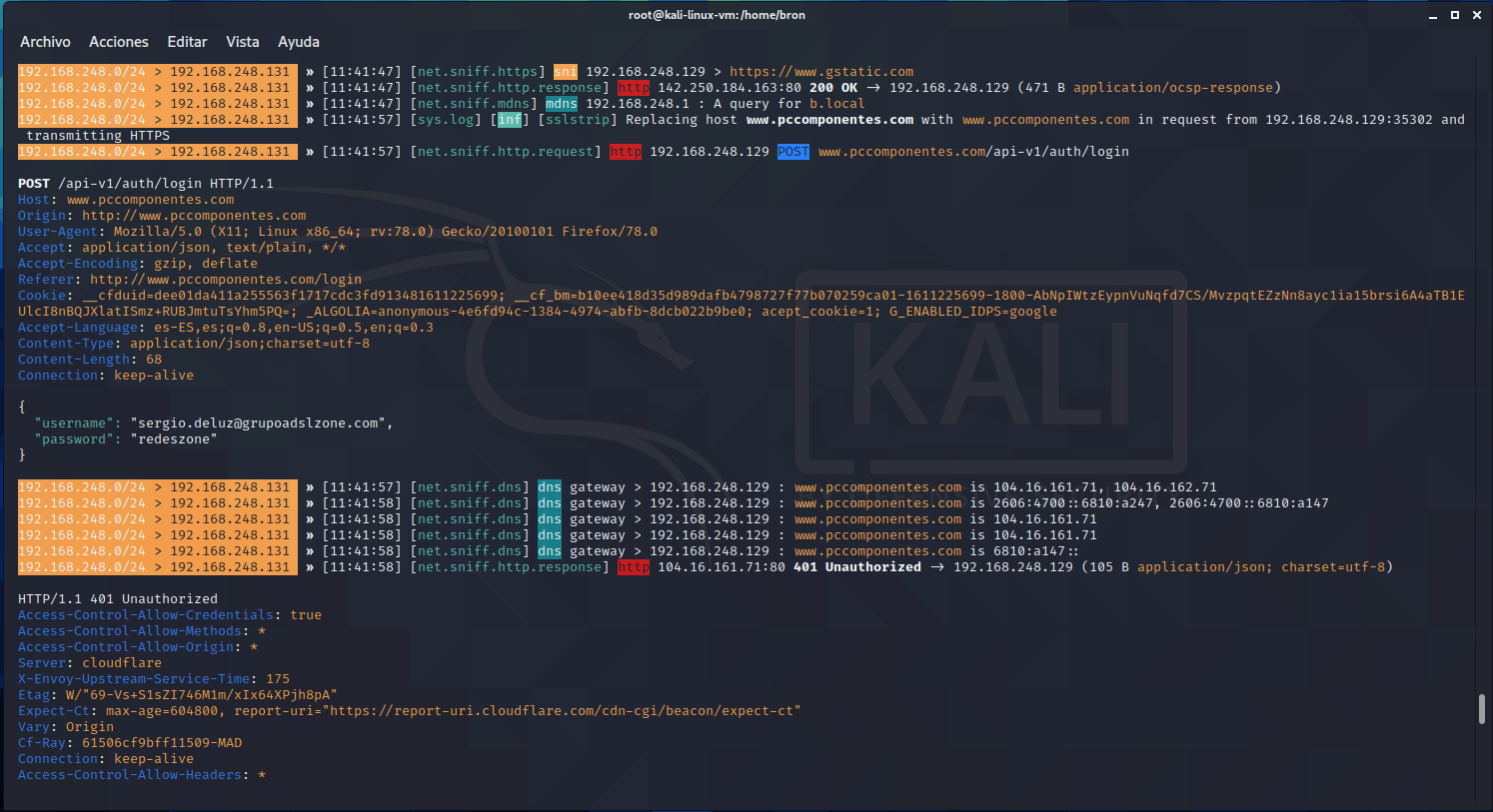

Kun olemme suorittaneet nämä kolme vaihetta, meidän on tehtävä määritä HTTP / HTTPS-välityspalvelin Esimerkiksi ilmaisten työkalujen avulla Bettercap on paras työkalu, jota voimme käyttää tämän tyyppisen hyökkäyksen toteuttamiseen. Kun olemme määrittäneet tämän HTTP / HTTPS-välityspalvelimen, tapahtuu seuraavaa:

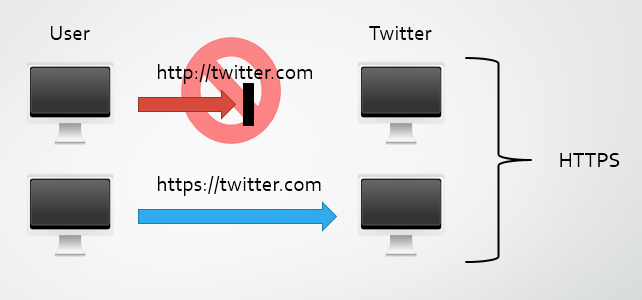

- Uhri yrittää muodostaa yhteyden verkkoihin HTTPS-protokollan kautta, mutta määrittelemämme HTTP / HTTPS-välityspalvelin kertoo uhrille, että yhteyden on oltava HTTP, myöhemmin HTTP / HTTPS-välityspalvelimemme voisi välittää tiedot verkkoon todellinen (Google, PayPal, Amazon jne.) HTTPS: n kautta. Tällä tavoin hyökkääjällä on kaikki selkeässä tekstissä olevat tiedot tulossa ja menossa uhrilta ja todelliselta verkkopalvelimelta muunnellen jatkuvasti HTTP: n ja HTTPS: n välillä ja päinvastoin.

- Aiemmin aktivoitu verkon haistelu kaapaa kaiken HTTP-liikenteen ja näyttää meille selkeänä tekstinä käyttäjän tunnistetiedot, istuntoevästeet ja kaiken, mitä uhri tekee.

Kuten näette, mahdollisuus suorittaa SSL-strippaushyökkäys on kaikille, jotka käyttävät ilmaisia työkaluja, kuten Bettercap for LinuxItse asiassa tässä artikkelissa sinulla on täydellinen opetusohjelma, jonka avulla voit suorittaa tietoturvatarkastuksia ja tarkistaa, voisiko tietty kohde käyttää sitä meitä vastaan, tai onko meitä suojattu tämän tyyppisiltä hyökkäyksiltä.

Kuinka voin suojautua tältä hyökkäykseltä?

Verkkorikolliset käyttävät tämän tyyppistä hyökkäystä laajalti kaiken uhriensa liikenteen hankkimiseksi, erityisesti julkisissa verkoissa, olivatpa ne sitten kiinteitä tai julkisia WiFi-verkkoja. Tästä syystä ei kannata muodostaa yhteyttä tämän tyyppisiin verkkoihin ei hallita. Kuitenkin, jos joku pystyy murtautumaan WiFi-verkkoomme, olisimme täsmälleen samassa tilanteessa: olemme samassa paikallisverkossa kuin verkkorikollinen, he voivat tehdä meistä ARP-huijaushyökkäyksen ja myös SSL-strippaushyökkäyksen. Tästä syystä on niin tärkeää pitää luettelo langallisista tai WiFi-laitteista, jotka on kytketty lähiverkkoon, ja tarkistaa aika ajoin, ettei tunkeilijoita ole. Lisäksi on myös varmistettava, ettei kukaan pääse WiFi-verkkoomme , asettamalla WPA2-salaus -AES ja poistamalla WPS (Wi-Fi Protected Setup) käytöstä.

Tämä SSL-kuorintahyökkäys ei voi estää heitä tekemästä sitä meille, jos olemme samassa paikallisverkossa kuin hyökkääjä, mutta voimme tehdä sen estävän sen tehokkuuden, ts. "Kyvyn" nostaa HTTPS-yhteyttä, jotta luottamuksellisuus säilyisi edelleen ja voimme navigoida turvallisesti. Tällä hetkellä on olemassa useita tapoja, joilla voimme suojautua näiltä hyökkäyksiltä. Jotkut riippuvat verkonvalvojasta ja toiset yksinomaan meistä.

Että verkossa on HSTS käytössä

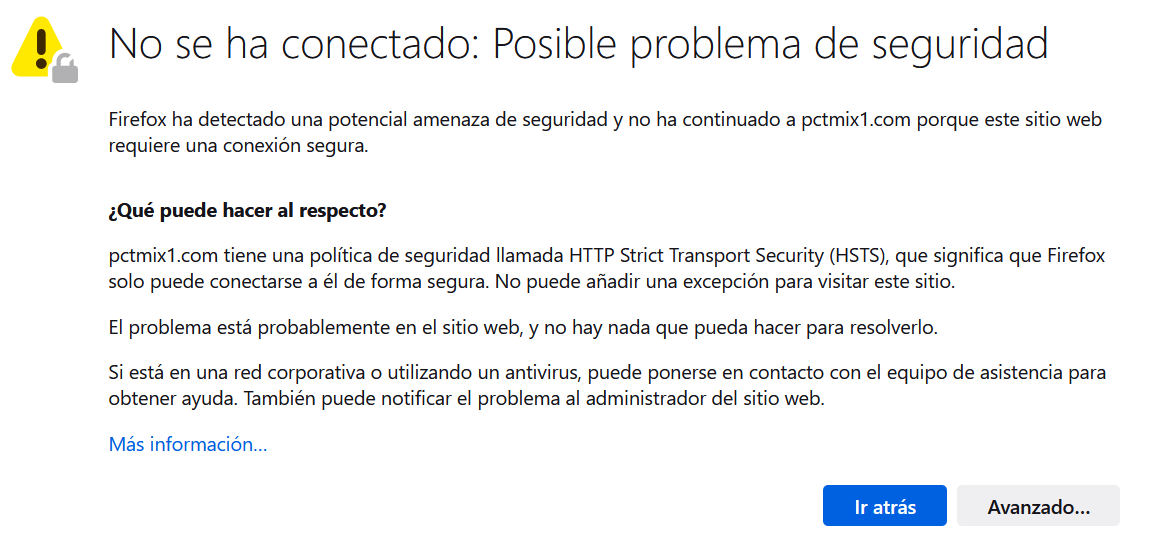

HSTS tai tunnetaan myös nimellä HTTP Strict Transport Turvallisuus, on verkkopalvelimissa käytäntö, joka pakottaa meidät käyttämään HTTPS: ää verkkoselaimessamme kommunikoimaan palvelimen kanssa. Aikaisemmin olemme selittäneet, että HTTP / HTTPS-välityspalvelin voi kommunikoida HTTPS: n kautta ilman ongelmia web-palvelimen kanssa, mutta jos verkkosivustolla on aktivoitu HSTS, selaimeen tallennetaan eväste, joka osoittaa, että kyseinen selain ei voi koskaan käyttää HTTP-protokollaa kommunikoida verkkopalvelimen kanssa, tällä tavalla meillä on pisteestä pisteeseen -suojaus, vaikka joku tunkeutuu asettamalla HTTP / HTTPS-välityspalvelimen "nostamaan" HTTPS-yhteyttä verkkoyhteydestämme.

Nykyään monet eri verkkosivujen web-palvelimet on määritetty oikein tällä suojauskäytännöllä käyttäjien suojelemiseksi. Nämä asiakkaiden verkkoselaimiin tallennetut evästeet vanhenevat, mutta tehdään kuitenkin se, että kesto on suurin (yksi vuosi) asiakkaiden suojelemiseksi mahdollisimman pitkään.

HSTS: n negatiivinen osa on, että jos käytämme verkkosivustoa ensimmäistä kertaa ja he tekevät SSL-strippauksen, tämä ominaisuus ei pysty suojaamaan meitä. Suojaus on peräisin toisesta käynnistä, koska eväste on jo ladattu, ellei meillä ole luetteloa esiladatuista verkkosivustoista verkkoselaimessamme, kuten tapahtuu suurten, kuten Googlen ja muiden palveluiden kohdalla. Voisimme itse luoda luettelon sivustoista HSTS-esilatausta varten, jonka Google tarjoaa osana Chromium-projektia.

Apache-verkkopalvelimeen meidän olisi sisällytettävä seuraava direktiivi:

- Otsikko asettaa aina Strict-Transport-Security «max-age = 31536000; includeSubDomains »

Nginx-verkkopalvelimeen meidän on sisällytettävä seuraava direktiivi:

- add_header Strict-Transport-Security «enimmäisikä = 31536000; includeSubDomains »

Voisimme myös ilmoittaa näille direktiiveille "esilatauksen" lopussa, osoittaa, että se on esiladattu verkkoselaimeen ja jotta voimme päästä verkkoon ongelmitta.

Voit aina tarkistaa, onko tietyllä verkkosivustolla HSTS käytössä Qualys SSL Labsin virallinen verkkosivusto jossa voit analysoida kaikki haluamasi sivustot. Ennen lopuksi meidän on ilmoitettava, että myös tämä HSTS-suojaus voidaan kiertää DNS Bettercap sisältää tämän ominaisuuden myös huijaamalla, että uhri välitetään toiselle hallinnassamme olevalle verkkotunnukselle, joka on sama kuin alkuperäinen, tavoitteena "pettää" häntä.

Käytä VPN: ää

Toinen tapa välttää tämän tyyppinen hyökkäys HTTPS-yhteyksiin on käyttää a VPN palvelu. Virtuaalinen yksityisverkko tai VPN on vastuussa kaiken tunnelissa olevan pisteestä pisteeseen -viestinnän salaamisesta, joten hyökkääjä, joka tekee meistä ARP-huijaushyökkäyksen ja laittaa nuuskijan, näkisi vain kaiken salatun liikenteen, hän ei voinut nähdä mitään lisäprotokolla, koska DNS-tarkkuudet menevät myös VPN-tunnelin sisään. On mahdollista, että verkkorikollinen yrittää "heittää" tämän VPN-tunnelin, itse asiassa hän voisi saavuttaa sen injisoimalla paketteja ja saattamalla VPN-palvelun lakkaamaan toimimasta turvallisuuden vuoksi, mutta on kuitenkin muistettava, että VPN: llä on ominaisuus nimeltä Kill-Switch. Kill-switch-toiminnon avulla voit estää Internet-liikenteen kokonaan, jos VPN-tunneli putoaa tai siinä on jonkinlainen ongelma. Tällä tavoin voimme olla varmoja siitä, että tietojasi ei suodata, eivätkä ne voi tehdä meistä muuta tyyppiä hyökkäyksiä. On aina parempi pysyä ilman Internet-yhteyttä kuin saada tietoja varastetuksi.

Tällä hetkellä on olemassa useita VPN-protokollia, kuten WireGuard, OpenVPN tai IPSec IKEv2, kaikki ne ovat turvallisia, ja voimme käyttää niitä estämään joku sieppaamasta viestintää ja poistamasta HTTPS-protokollan salausta. Tästä syystä, jos aiot muodostaa yhteyden kiinteisiin verkkoihin tai julkisiin tai suojaamattomiin WiFi-verkkoihin, on erittäin suositeltavaa, että käytät aina tämän tyyppistä VPN: ää. Voimme määrittää VPN-palvelimet itse kotipaikassamme, jos meillä on NAS-palvelin, sillä on VPN-sovelluksia ja jopa joitain kotireitittimiä, kuten ASUS, AVM FRITZ! Box- ja jopa D-Link- tai NETGEAR-palvelimilla on tämäntyyppiset palvelimet yhteyden muodostamiseksi Internetiin turvallisesti, koska ne ohjaavat liikennettä.

Jos sinulla ei ole mahdollisuutta tai tietoa VPN-palvelimen asentamisesta ja määrittämisestä kotona, suosittelemme, että käytät VPN-palveluja, kuten WARP Cloudflaresta, joka on täysin ilmainen ja toimii todella hyvin, voit nousta korkeaksi nopeudet ladata ja lähettää ja erittäin pieni viive. Muita käyttämiäsi vaihtoehtoja ovat maksetut VPN-palvelut, koska niillä on sovelluksia kaikkiin käyttöjärjestelmiin, useita palvelimia ympäri maailmaa ja tärkeitä toimintoja, kuten Kill-kytkin monien muiden joukossa.

Suorita SSH-tunnelointi

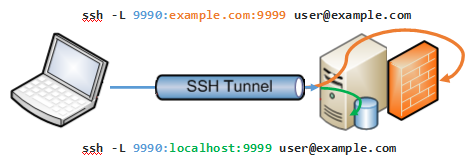

Toinen tapa suojautua SSL-strippaushyökkäyksiltä on suorittaa SSH-tunneli ohjaamalla liikennettä. Tämä tekniikka koostuu yhteyden muodostamisesta luotettuun SSH-etäpalvelimeen ja SOCKS-välityspalvelimen määrittämisestä myöhempää määritystä varten verkkoselaimessa. Tällä tavalla ohjaamme verkkoselaimen liikennettä SSH-palvelimen kautta, johon olemme muodostaneet yhteyden. Tätä varten meidän on noudatettava seuraavia vaiheita:

- Määritä SSH-palvelin turvallisesti muuttamalla portteja, hyvää todennusta ja hyvää salauspakettia.

- Aktivoi TCP-edelleenlähetys SSH-palvelimella, muuten, vaikka muodosimme yhteyden, emme pysty edelleen välittämään Internet-liikennettä.

- Määritä tämä SSH-palvelin sellaisissa ohjelmissa kuin PuTTY ja salli edelleenlähetys tai edelleenlähetys tietyssä SOCKS5-välityspalvelimessa.

- Määritä tämä juuri luomamme paikallinen välityspalvelin verkkoselaimessa niin, että kaikki liikenne kulkee SSH-palvelimen kautta Internetiin.

Tämä menetelmä on täsmälleen sama kuin VPN-palvelimessa, kun käytetään "palvelinta" yhteyden muodostamiseksi siihen turvallisesti, ja menee sitten Internetiin HTTPS: n kautta ilman, että kukaan voi nostaa salausta.

Päätelmät

Vaikka HTTPS-yhteydet ovat suojattuja, hyökkääjä voi tietyissä olosuhteissa "nostaa" tietoturvan saadakseen käyttäjätiedot ja istuntoevästeet, mikä tekee HTTPS-yhteyksistä vähemmän turvallisia. Tämän tyyppinen hyökkäys voidaan kuitenkin toteuttaa vain tietyissä olosuhteissa, kuten hyökkääjän ja uhrin ollessa samassa langallisessa tai langattomassa lähiverkossa, eikä käyttäjän vierailemilla verkkosivustoilla ole HSTS-protokollaa käytössä. On erittäin tärkeää tietää, millä verkkosivustoilla HSTS-protokolla on käytettävissä, olla rauhallinen selatessamme kyseistä verkkosivustoa, koska jos joku hyökkää meitä vastaan, verkkosivusto kertoo meille automaattisesti, että suojattua yhteyttä ei ole luotu muodostettu ja että yhteyttä ei muodosteta, mikä suojaa meitä tietojen vaihdolta.

Jos muodostamme yhteyden Internetiin julkisissa verkoissa VPN: n kautta tai teemme SSH-tunnelointia, voimme olla rauhallisia, koska he eivät kykene sieppaamaan viestintää ja rikkomaan niitä. Tästä syystä näiden tekniikoiden käyttö on niin tärkeää, kun olemme ulkona luotettavista verkostoistamme. Ei ole väliä onko VPN- tai SSH-palvelin kotona, vuokraamallamme VPS-palvelimella, ja vaikka käytämme maksettuja VPN-palveluja, kuten kaikki tunnemme, on tärkeää suojautua hyökkääjää vastaan, joka on paikallisessa verkostossamme ja vältä tämäntyyppistä SSL-strippaushyökkäystä.