SSH-protokolla on nykyään välttämätön palvelimien, reitittimien, kytkinten ja muun tyyppisten laitteiden, kuten Wi-Fi-ohjaimien tai tukiasemien, hallitsemiseksi turvallisesti. Tämä protokolla on yksi eniten käytetyistä, koska siinä käytetään symmetristä ja epäsymmetristä salaustekniikkaa luottamuksellisuuden, todennuksen ja eheyden tarjoamiseen lähetetylle tiedolle. Tänään tässä artikkelissa aiomme puhua siitä, kuinka suojata SSH-palvelin ulkoisilla työkaluilla, ja selitämme myös, kuinka suorittaa täydellinen tietoturvatarkastus.

Tarkkaile SSH-palvelinlokeja hyökkäysten havaitsemiseksi

SSHGuard on ohjelma, jonka avulla voimme seurata SSH-palvelimemme lokeja havaitaksemme mahdolliset raa'at hyökkäykset käyttäjiä vastaan, jotka saamme muodostaa yhteyden palvelimeemme. Organisaation tietojärjestelmien hyvän hallinnon takaamiseksi on erittäin tärkeää seurata eri palveluiden lokeja, ja SSHGuardin ansiosta pystymme seuraamaan niitä myöhemmin havaitsemaan hyökkäykset ja estämään hyökkääjät käyttämällä palomuuri itse käyttöjärjestelmän.

Tämä ohjelmisto vastaa lokien seurannasta eri muodoissa. Erityisesti se pystyy tunnistamaan nämä lokit eri muodoissa:

- macOS

- Metalog

- Multilog

- raakat lokitiedostot

- syslog

- syslog-of

- järjestelmällinen päiväkirja

SSHGuard ei vain suojaa SSH-palvelintamme, vaan on myös valmis skannaamaan, havaitsemaan ja suojaamaan muita tärkeitä palveluita missä tahansa tietokonejärjestelmässä. Aluksi se oli vain OpenSSH-yhteensopiva, mutta se on kehittynyt ja nyt meillä on kaikki nämä palvelut:

- OpenSSH (SSH-palvelin)

- Sendmail (postipalvelin)

- Exim (postipalvelin)

- Dovecot (postipalvelin)

- Cucipop (postipalvelin)

- UWimap (postipalvelin)

- vsftpd (FTP / FTPES-palvelin)

- proftpd (FTP / FTPES-palvelin)

- puhdas-ftpd (FTP / FTPES-palvelin)

- FreeBSD ftpd (FTP / FTPES-palvelin)

Kun SSHGuard lukee eri järjestelmäpalveluiden lokit ja havaitsee jonkinlaisen hyökkäyksen, se estää sen automaattisesti käyttöjärjestelmän palomuurin avulla. Loogisesti, riippuen käyttöjärjestelmästä, meillä on tietty palomuuri asennettuna, SSHGuard on tällä hetkellä yhteensopiva seuraavien Unix- ja Linux:

- FirewallD

- ipfw

- ipfilter

- netfilter/iptables

- netfilter/ipset

- Pf

- Käyttäjän tcpd hosts.allow

- IBM AIX: n palomuuri

Muita mielenkiintoisia vaihtoehtoja on, että voimme luoda IP-osoitteiden mustan listan automaattisesti, lisäksi se pystyy myös seuraamaan useita lokitiedostoja samanaikaisesti. Jos käytät IPv6-protokollaa ammatillisessa tai kotiverkossa, olet onnekas, koska SSHGuard tukee täysin IPv6-protokollaa.

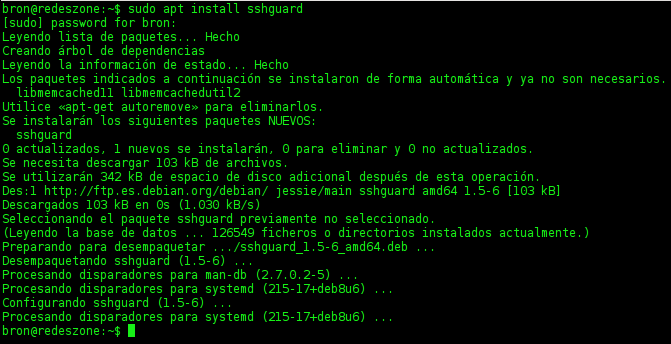

SSHGuardin asennus ja käyttöönotto

Tämä upea työkalu SSH-palvelimemme suojaamiseksi on saatavana Linux-jakelujen pääohjelmistovarastoissa, kuten Debian, ArchLinux, Ubuntu, OpenSUSE ja myös FreeBSD Unix -pohjainen käyttöjärjestelmä. Asennus on tehtävä jakelusi paketinhallinnan kautta, jos sitä ei ole, voit aina ladata ohjelmiston ja kääntää sen itse, voit käyttää SSHGuardin virallinen verkkosivusto käyttääksesi sen latausta.

SSHGuardin käynnistäminen on ensin tehtävä määrittämällä palvelimen lokijärjestelmä. Jos et tiedä miten se tehdään, siellä on upea dokumentaatio ohjelmiston virallisella verkkosivustolla . Sitten joudut määrittämään tietyt parametrit palomuurissa, jotta SSHGuard pystyy estämään mahdollisten hyökkääjien IP-osoitteet, jotka meillä on täysin automaattisesti ja ilman verkon tai järjestelmänvalvojan puuttumista.

Tarkista SSH-palvelimesi suojaus

Jos olemme määrittäneet SSH-palvelin parhaalla mahdollisella suojauksella , kuten olemme selittäneet tässä artikkelissa, sinulla ei pitäisi olla mitään ongelmaa, mutta palvelimen turvallisuuden tarkistaminen ulkoisilla työkaluilla ei kuitenkaan koskaan vaarannu.

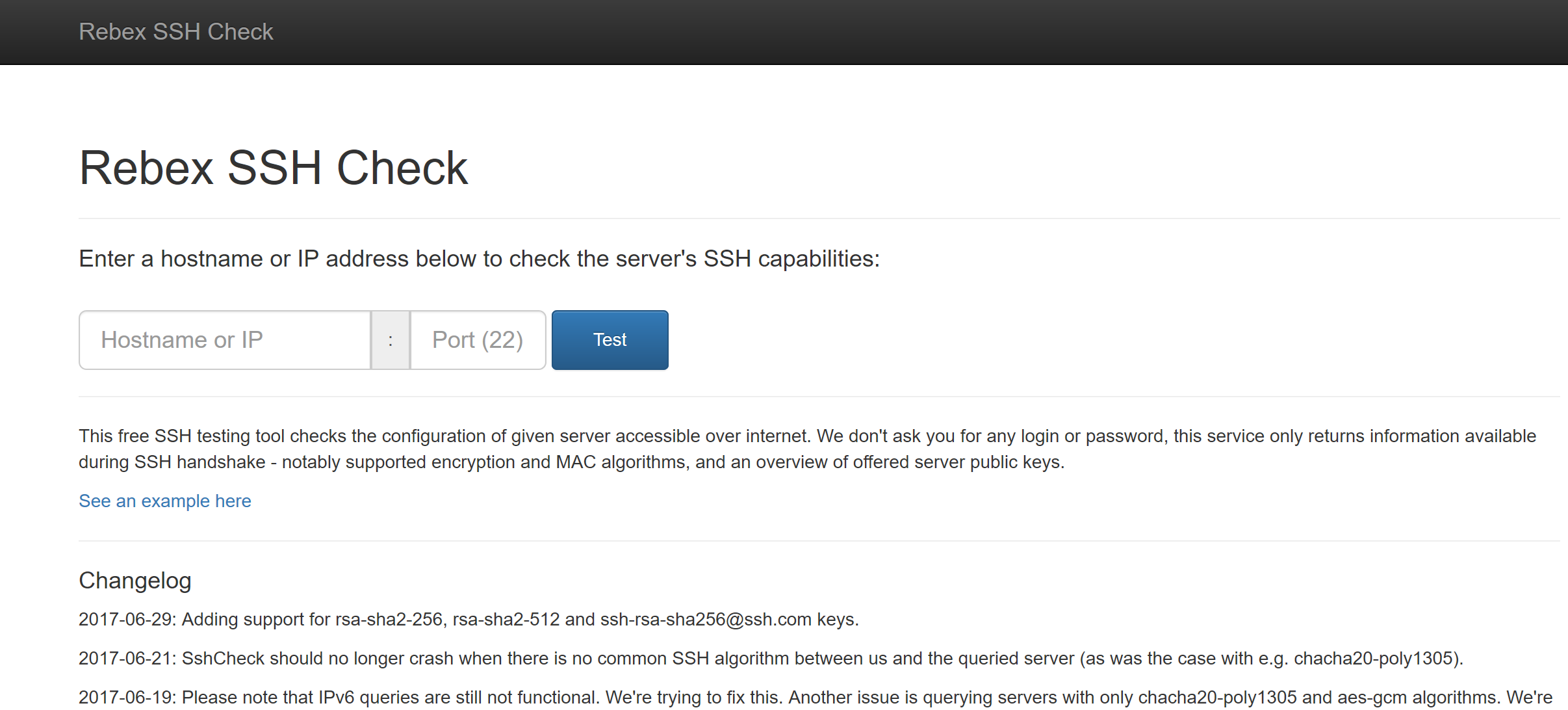

Rebex SSH-tarkistus

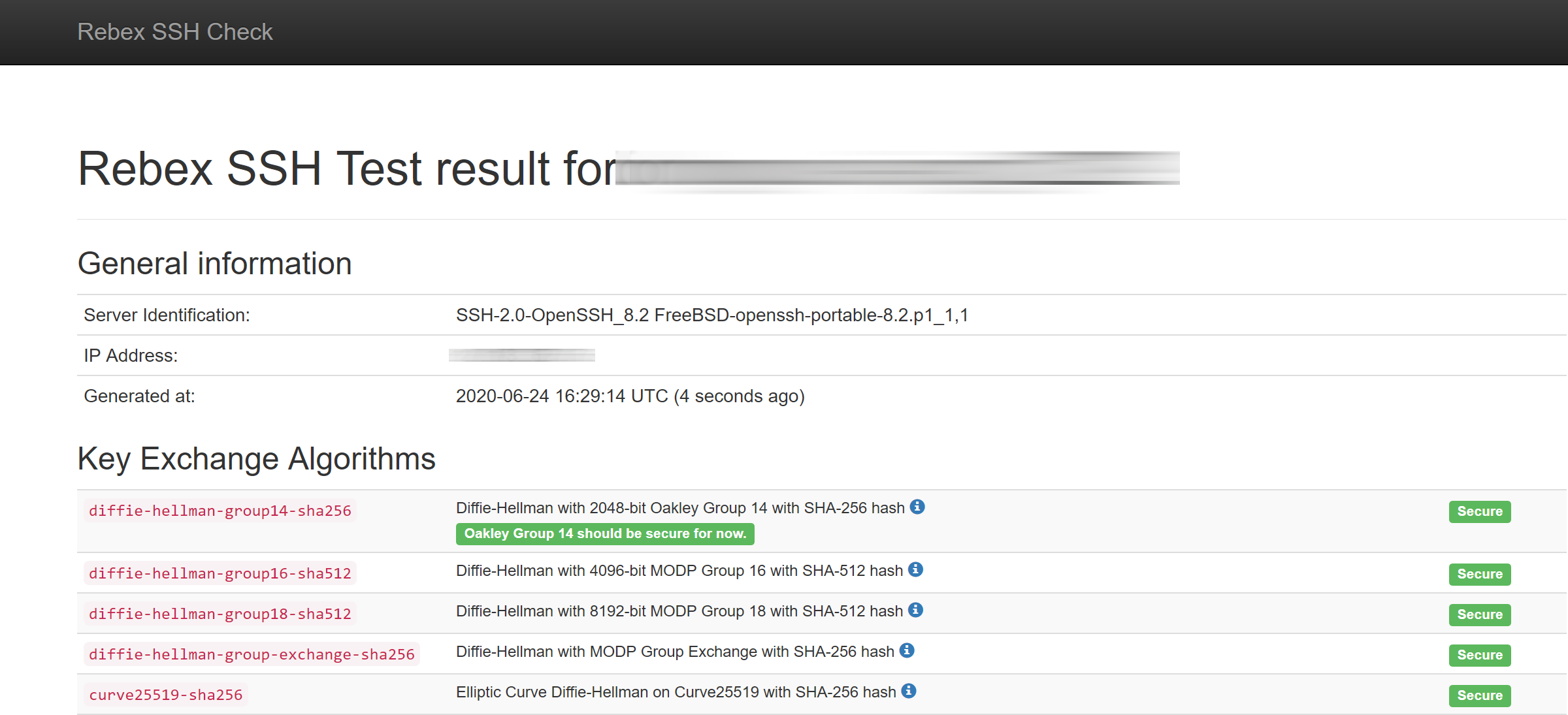

Ilmainen ja online-työkalu Rebex SSH Check tulee suorita nopea skannaus avaintenvaihtoalgoritmeista, symmetrisistä salausalgoritmeista, avainalgoritmista sekä MAC-algoritmeista, jotka olemme tällä hetkellä määrittäneet SSH-palvelimellemme. Jos käytämme algoritmia, jota ei tällä hetkellä pidetä turvallisena, se kertoo meille, jotta voimme myöhemmin määrittää SSH-palvelimen oikein ja poistaa tämän algoritmin sallituista.

Ensimmäinen asia, joka meidän on tehtävä, on siirtyä viralliselle verkkosivustolle. Huomaa, että se pyytää sekä IP-osoitettamme tai verkkotunnuksemme että satamaa, jota SSH-palvelin kuuntelee. Kun olemme syöttäneet tiedot SSH-palvelimelta, napsauta “TEST” -painiketta.

SSH-palvelimen turvallisuuden tarkistusprosessi kestää noin 10 sekuntia, ja se ilmoittaa meille kaikista algoritmeista, joita voimme käyttää, ja ovatko ne turvallisia. Esimerkiksi tapauksessamme, jossa oletusarvoilla XigmaNAS SSH -palvelin, saamme tietoturvan olevan erinomainen, koska se käyttää kaikkia turvallisia symmetrisiä ja epäsymmetrisiä salausalgoritmeja, hylkäämällä valtaosan vanhoista.

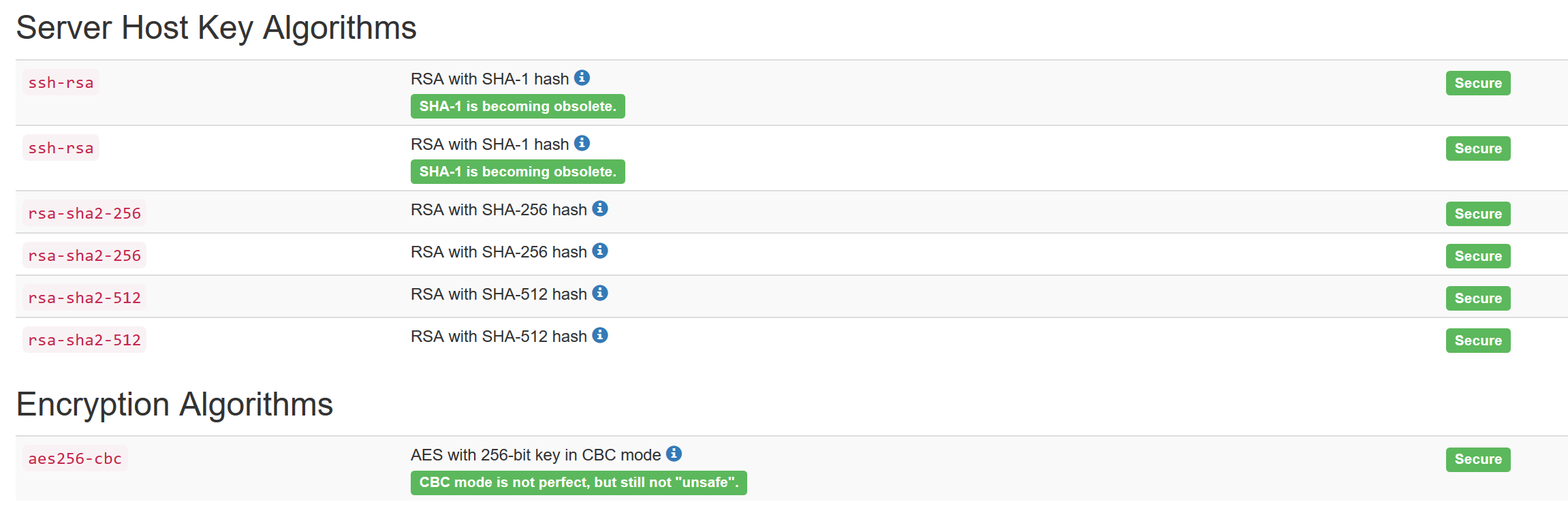

Tämä työkalu pystyy myös tarkistamaan palvelimen avainalgoritmit, kuten näette, se ilmoittaa meille, että SHA-1: n kanssa käytetty on ”turvallista”, mutta se ilmoittaa jo meille, että se on vanhentunut ja että on suositeltavaa käyttää aina SHA2-256 tai uudempi, joten konfigurointitiedostossa voimme poistaa tämän algoritmin.

Meillä on myös käytettävissä symmetriset salausalgoritmit, saamme vain yhden, koska meillä on se määritelty konfiguraatiotiedostossa. Tämä työkalu on myös erittäin hyödyllinen sen varmistamisessa, että suojausasetukset todella ovat mitä haluamme.

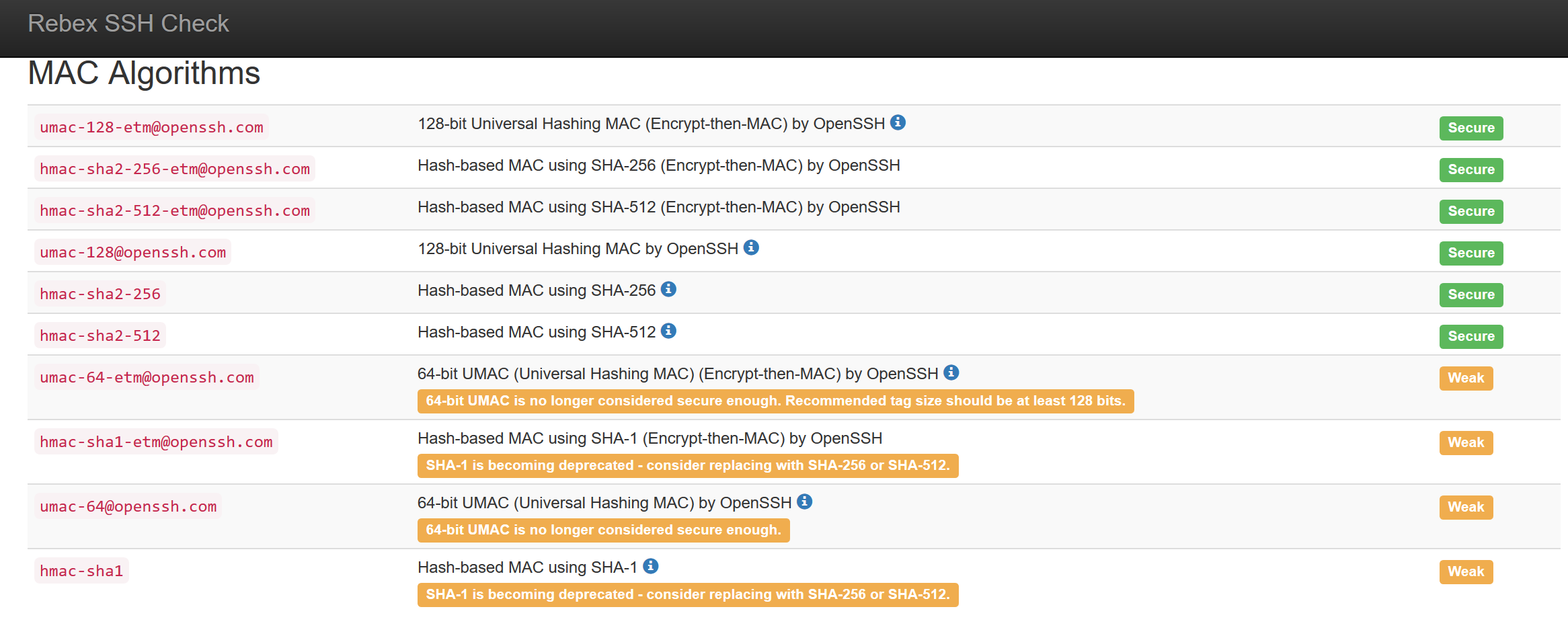

Lopuksi se ilmaisee myös MAC-algoritmeja, joita meillä on käytettävissä SSH-palvelimella. Jotkut niistä, kuten näette, katsotaan epävarmoiksi, joten on suositeltavaa poistaa niiden tuki mahdollisimman pian:

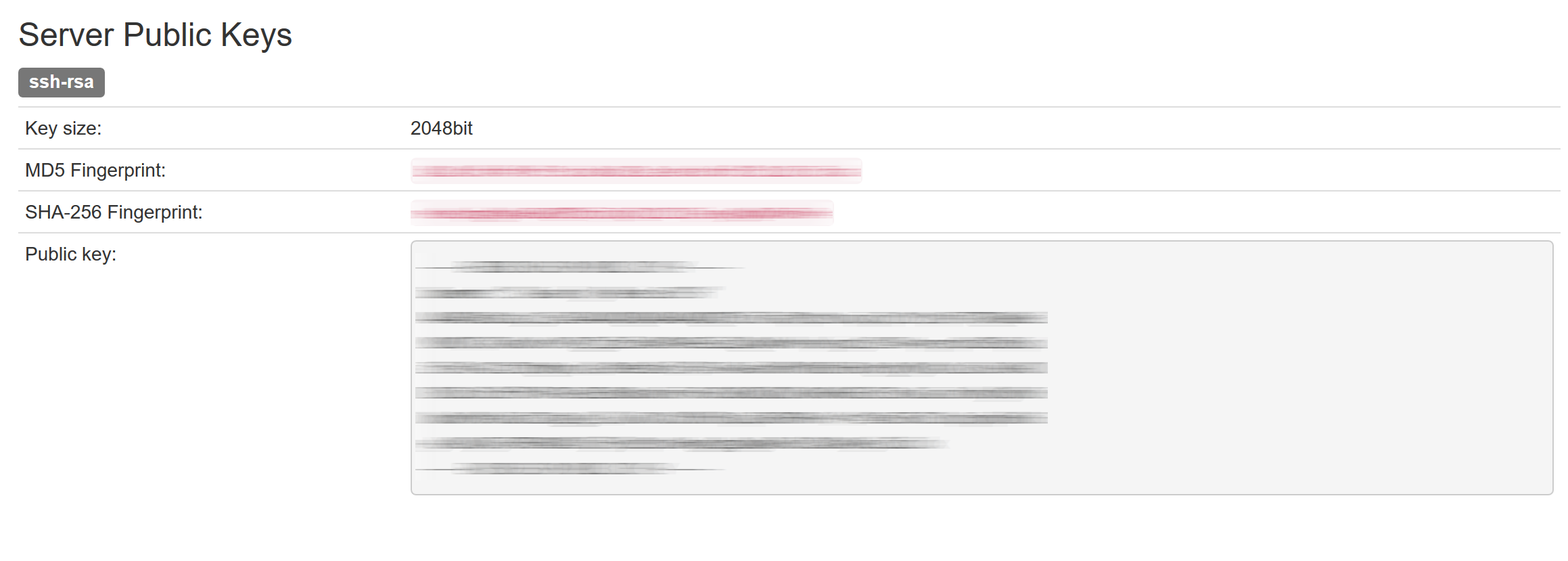

Muut tiedot, jotka tämä palvelu pystyy tarjoamaan meille, ovat, jos me käytämme minkä tahansa tyyppisiä pakkauksia, ja jos me käytämme niitä, se kertoo meille, minkä tyyppiset pakkaukset olemme aktivoineet palvelimen määritystiedostoon. Lopuksi se ilmoittaa meille myös palvelimen julkisesta avaimesta, mukaan lukien MD5-sormenjälki, SHA2-256 ja jopa käyttämämme julkinen avain:

Kuten huomasit, tämän hienon, täysin ilmaisen online-työkalun ansiosta voimme helposti ja nopeasti tarkistaa SSH-palvelimemme turvallisuuden.

Kuten huomasit, tämän hienon, täysin ilmaisen online-työkalun ansiosta voimme helposti ja nopeasti tarkistaa SSH-palvelimemme turvallisuuden.

ssh-tarkastus

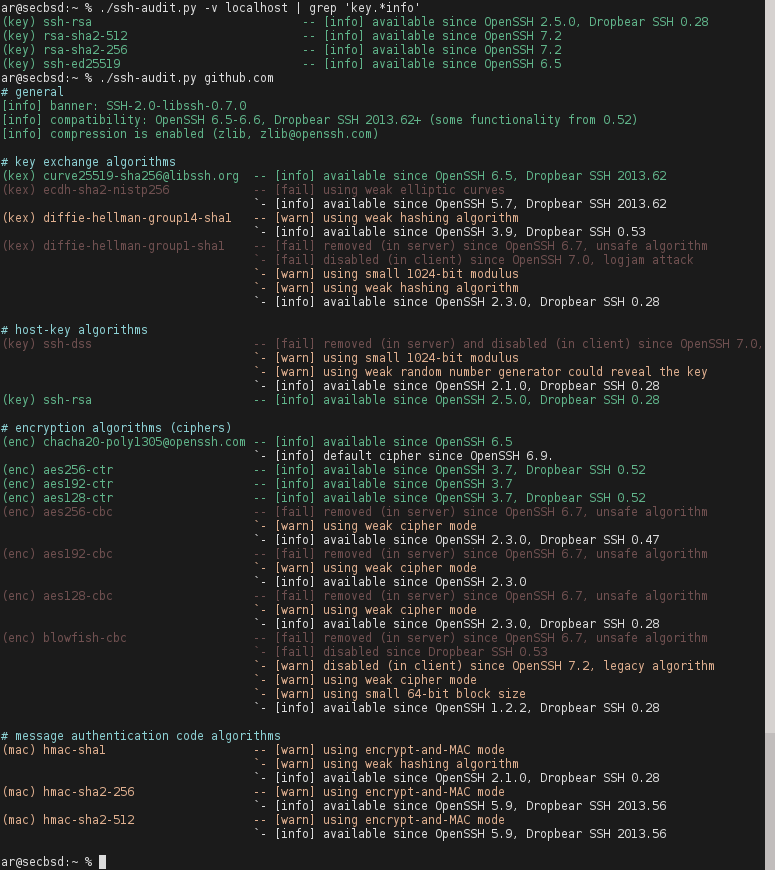

ssh-audit on täysin ilmainen työkalu, kirjoitettu Pythonissa ja joka vastaa SSH-palvelimen kokoonpanon tarkistuksesta. Tällä kertaa meillä ei ole online-työkalua, mutta meidän on suoritettava se itse palvelimella, missä haluamme tarkistaa SSH-tietoturvan. ssh-audit kertoo meille, ovatko käyttämämme konfiguraatiot turvallisia, epävarmoja vai ovatko heikkouksia, ihanteellisia muutoksia myöhemmin mainittuun SSH-palvelimeen.

Jotkut tämän ilmaisen työkalun pääominaisuuksista on, että sen avulla voimme tunnistaa kirjautumispalkin, jos käytämme turvattomia protokollia kuten SSH1, ja vaikka käyttäisimme zlib-kirjaston pakkausta. Voit myös tarkistaa avaintenvaihtoalgoritmit, isännän julkisen avaimen, symmetrisen salauksen, kun viestintä on jo muodostettu, ja myös tiedon todennusviestit.

Kun ssh-auditointi on analysoinut kaikki nämä parametrit täysin automatisoidulla tavalla, se tuottaa täydellisen raportin, jossa ilmoitetaan, milloin tietty vaihtoehto on käytettävissä, jos se on poistettu, poistettu käytöstä, jos se on epävarma, heikko tai jos se on turvallinen. Valittujen kokoonpanojen vakavuudesta riippuen voimme nähdä varoituksissa erilaisia värejä.

Tämä työkalu näyttää meille myös käytetyn SSH-version. Lisäksi se on yhteensopiva OpenSSH: n ja Dropbearin kanssa, operaatiojärjestelmissä ja reitittimissä, kytkimissä jne. Käytetyissä kahdessa SSH-palvelimessa. Tämä työkalu on edistyneempi kuin edellinen, koska se antaa meille enemmän tietoa.

Jotta voimme käyttää sitä, meidän on tehtävä vain lataa .py-tiedosto virallisesta ssh-audit GitHubista , sitten ajamme sitä kuten mitä tahansa muuta Python-työkalua seuraavasti:

python ssh-audit.py [-nv] host[:port]

Argumentti -n poistaa kaikki värit kaikkien tietojen ulostulosta, ja -v näyttää meille ehdottomasti kaikki tiedot, jotka työkalu antaa.

Kuten huomasit, suojaaminen ulkoisilla työkaluilla ja SSH-palvelimen turvallisuuden tarkistaminen on erittäin helppoa. Vaikka SSH on turvallinen protokolla, on aina tarpeen määrittää se oikein, jotta vältetään ongelmat tai hyökkäykset.