NAS-palvelimet antavat meille mahdollisuuden luoda oma yksityinen pilvi kotona, tällä hetkellä NAS-käyttöjärjestelmien avulla voimme aktivoida suuren määrän palveluja, jotta laitteesi voidaan puristaa täydellisesti. Esimerkiksi voimme määrittää erityyppisiä palvelimia tiedostojen jakamiseksi (SMB, FTP, FTPES tai SFTP), voimme määrittää Plex Media Serverin toistamaan multimediasisältöä missä tahansa, ja voimme jopa synkronoida tiedostoja ja kansioita tietokoneidemme kanssa kiitos palveluihin, kuten Nextcloud. Tänään tässä artikkelissa puhumme vaaroista, jotka altistavat NAS: n Internetille, ja kuinka voit tehdä sen turvallisemmin.

NAS-laitteeni vaarat, joilla on etäkäyttö

Normaalisti NAS-palvelimiin on pääsy Internetin kautta, jotta ne voivat käyttää kaikkia tarvitsemiamme palveluita ja resursseja, esimerkiksi normaali asia on, että Internetistä voimme käyttää NAS-palvelimen hallintaverkkoa, pääsemme tiedostoihin sisäisen FTP: n kautta, ja voimme jopa aktivoida etähallinnan SSH: n kautta avaamalla vastaavan portin reitittimellämme. NAS-palvelimemme paljastaminen Internetiin tuo kuitenkin joukon riskejä, joita meidän on vältettävä mahdollisimman paljon. Siksi meidän on toteutettava joukko varotoimia, jos päätämme paljastaa NAS-palvelimemme ja käyttää sitä ulkopuolelta.

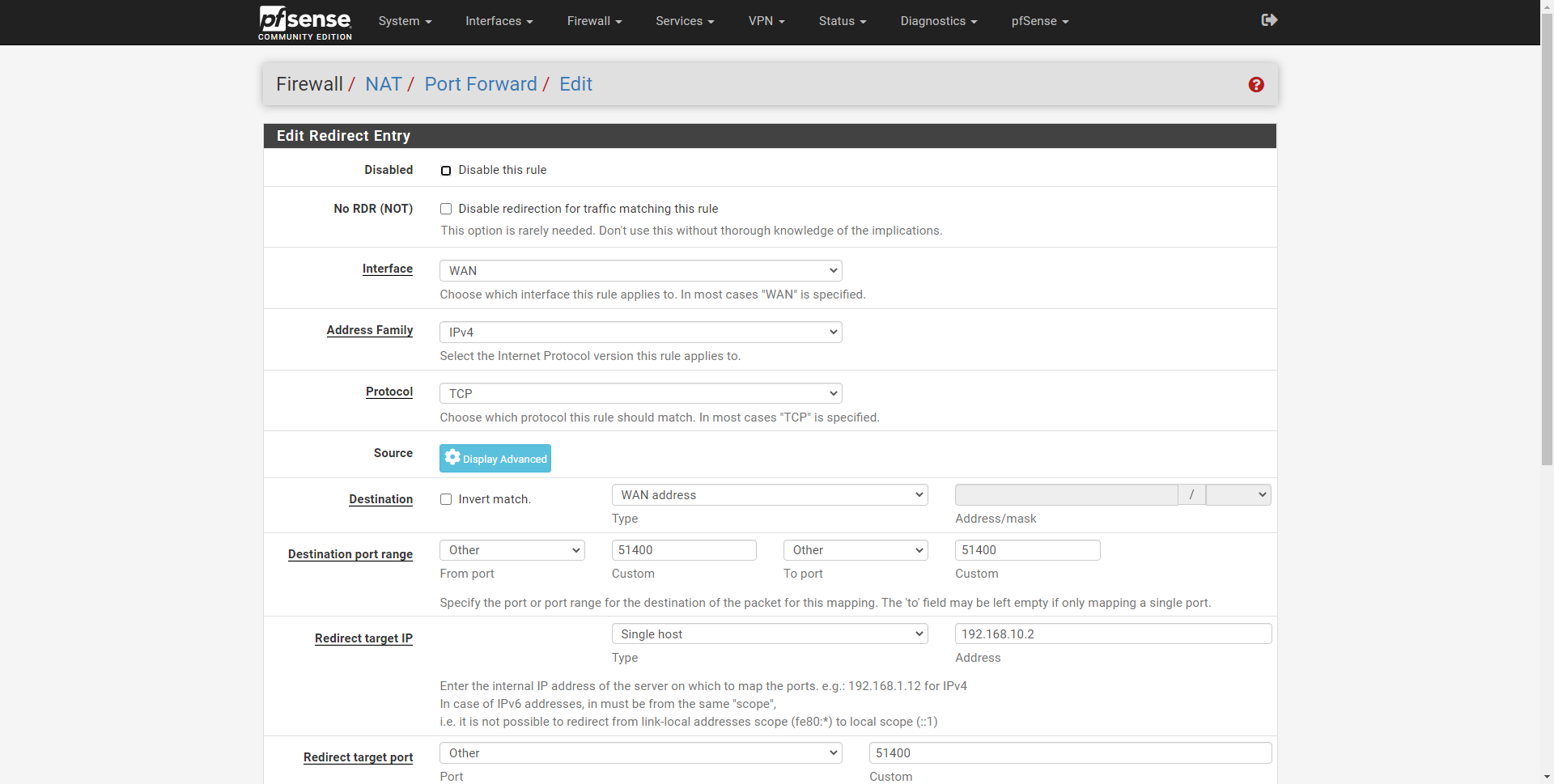

Kaikissa kodeissamme käytämme reititintä, jossa on NAT ja UPnP, NAS-palvelimet tukevat UPnP: tä avaamaan reitittimen portit dynaamisesti ja automaattisesti, mutta tämä aiheuttaa turvallisuusriskin, koska on mahdollista, että ne avaavat portteja, joita et halua paljastaa . , siksi sinun on tarkistettava huolellisesti NAS-palvelimen UPnP-kokoonpano, jotta näin ei tapahdu. Parasta mitä voit kuitenkin tehdä, on poistaa UPnP-protokolla käytöstä NAS-palvelimessa ja jopa reitittimessäsi, jolloin sinun on avattava portit (Port-Forwarding) tietyllä tavalla tietäen hyvin, mitkä portit avaat mihin laitteeseen .

Reititin, jolla ei ole NAT-porttia auki NAS-palvelinta kohti, tarkoittaa, että NAS-palvelin ei ole alttiina Internetille, joten etäkäyttö olisi mahdollista vain sellaisten käänteisten yhteyksien kautta, joita QNAP: n kaltaiset valmistajat tarjoavat tällä hetkellä. Synology tai ASUSTOR tällä tavalla kirjautumalla sisään pilvi NAS-palvelin muodostaa yhteyden suoraan valmistajan omiin palvelimiin, jotta käyttäjä voi muodostaa yhteyden etäyhteyden kautta avaamatta mitään porttia. Meidän on muistettava, että NAT: n portit sisäisestä NAT: sta ulkoiseen NAT: iin avautuvat automaattisesti, kun mikä tahansa laite sitä vaatii, mutta jos yhteys aloitetaan Internetistä, niin ei käy, ja tarvitsemme avoimen reitittimen portti, jos haluat päästä lopulliseen palveluun.

Onko tämä tapa muodostaa yhteys NAS-palvelimeen turvallisesti? Periaatteessa kyllä, koska NAS-palvelinten valmistajat ovat vastuussa alustansa turvallisuudesta. Jos käyttöympäristösi vaarantuu, kaikki NAS-palvelimet, joissa tämä toiminto on käytössä, vaarantuisi ja pääsyä voitaisiin yrittää todennuksen jälkeen verkon kautta.

Jos olet avannut reitittimen portin (Port-Forwarding) NAS-palvelimelle (HTTP-verkko, HTTPS-verkko, FTP, FTPES, SSH jne.), Verkkorikolliset voivat hyökätä NAS-palvelimeen, se on hyvin tärkeää, että vain avaat portit tarvitsemillesi palveluille, äläkä avaa enemmän portteja kuin tarvitset, jotta hyökkäyspinta olisi mahdollisimman pieni.

Yritys murtaa käyttäjän tunnistetiedot

Yksi hyökkäyksistä, jotka voidaan suorittaa, on yrityksiä murtaa käyttäjän tunnistetiedot joko web-valikon kautta päästäksesi hallintaan, FTP-palvelimeen, jos se on paljastettu, ja jopa SSH-palvelimeen, jos se on. vastaava portti on auki reitittimessämme. On olemassa täysin ilmaisia ohjelmia, joiden avulla voimme automatisoida hyökkäykset esimerkiksi isäntäkoneita vastaan Nmap avulla voimme suorittaa porttiskannauksen tarkistaaksemme, mitkä TCP- ja UDP-portit ovat auki reitittimessä tietylle palvelulle, ja selvitämme myöhemmin, minkä tyyppistä palvelua meillä on tietyssä portissa, minkä version palvelusta meillä on käytössä ja lisätietoja.

Tietäen palvelun ja jopa palvelun version, verkkorikollinen voisi käyttää Nmap NSE: n kaltaisia ohjelmia yrittäessään murtaa salasanan sanakirjaa tai raakaa voimaa käyttäen. Hän yrittää tällä tavoin syöttää tuhansia käyttäjän / salasanan yhdistelmiä.

Laiton järjestelmän käyttö

Siinä tapauksessa, että edellinen hyökkäys onnistui, ja sen käyttäjän oikeuksista riippuen, jonka salasana on murskattu, se voi käyttää järjestelmää laittomasti, eli se voi tulla NAS-hallintoon, FTP-palvelimeen tai SSH: n kautta tekemään kaikki haluamasi muutokset, varastaa tietoja, salaa varastetut tiedot myöhemmin lunnaita varten ja vaarantaa jopa paikallisen verkon, jossa NAS-palvelin on määritetty.

Tästä syystä on erittäin tärkeää nähdä NAS-palvelimen varoitukset ja lokit, tietää koko ajan, onko joku kirjautunut NAS-palvelimeen ja emme ole me, tällä tavalla voimme aktivoida nopeasti ja tehokkaasti leikkaamalla NAS-palvelimen käyttöoikeuksia, kunnes tarkistamme lokit ja saamme selville, mitä tapahtui. On kriittistä, että jos havaitsemme pääsyn järjestelmäämme, leikkaamme sen mahdollisimman pian ja tutkimme, mitä tämä verkkorikollinen on tehnyt NAS-palvelimellamme.

NAS: n haavoittuvuuksien hyödyntäminen

Nmapin kaltaisilla ohjelmilla voit selvittää, mitä verkkopalvelimen, FTP- tai SSH-palvelimen versiota käytetään tietyssä NAS-palvelimessa. Jos NAS-palvelimen käyttöjärjestelmä käyttää palvelua, jossa on havaittu haavoittuvuus ja joka on jo tiedossa, verkkorikollinen voi hyödyntää tätä heikkoutta ottaakseen NAS-palvelimen täyden hallinnan ja tartuttamalla sen. On erittäin tärkeää päivittää NAS-palvelinten käyttöjärjestelmä ja myös niihin upotettu ohjelmisto, jotta estetään niitä käyttämästä tunnettua haavoittuvuutta.

Erittäin tärkeä näkökohta on, että meidän ei pitäisi koskaan paljastaa NAS-palvelimen verkkohallintaa HTTP: llä tai HTTPS: llä. Verkkopalvelimet ovat hyvin alttiita XSS-haavoittuvuuksille, verkkorikollinen voisi hyödyntää itse löytämääsä XSS-haavoittuvuutta ja onnistua tartuttamaan kaikki NAS-palvelimet, joissa ei ole tätä tietoturvavirtaa. Turvallisin asia on koskaan paljastaa NAS-hallintaverkkoa, jos tarvitset sitä, on parempi muilla tavoin, kuten opetamme sinulle alla.

Turvallisuusvirheiden ja ransomware-hyökkäysten hyödyntäminen

Jo tietyissä tapauksissa tietoverkkorikollinen ei ole vain vaarantanut käyttäjän NAS-palvelinta, vaan se on täysin salannut ransomware-hyökkäyksen hyödyntämällä tunnetun tietoturva-aukon tietyissä NAS-ohjelmistoissa NAS-palvelimella ja pyytänyt sitten lunnaita voidakseen palauttaa tiedostot. Meidän on pidettävä mielessä, että käytämme yleensä NAS-palvelinta yksityisenä pilvipalveluna ja jopa varmuuskopiointiin, joten tämän tyyppinen hyökkäys on yksi pahimmista, mitä meille voi tapahtua. Vaikka käyttöjärjestelmissä on "Snapshots" tai "Snapshots" toiminnot, jos verkkorikollinen on onnistunut pääsemään järjestelmän järjestelmänvalvojana, he ovat todennäköisesti poistaneet nämä tilannekuvat, etkä voi palauttaa tietoja, ellei sinulla ole ulkoista varmuuskopiota.

Kun olemme nähneet kaikki vaarat, jotka aiheutuvat NAS-palvelimen altistamisesta Internetille, aiomme selittää sinulle, millä tavoin voisimme käyttää sitä Internetistä, jos meillä ei ole muuta vaihtoehtoa.

Kuinka turvallisesti käyttää NAS-palvelua Internetistä

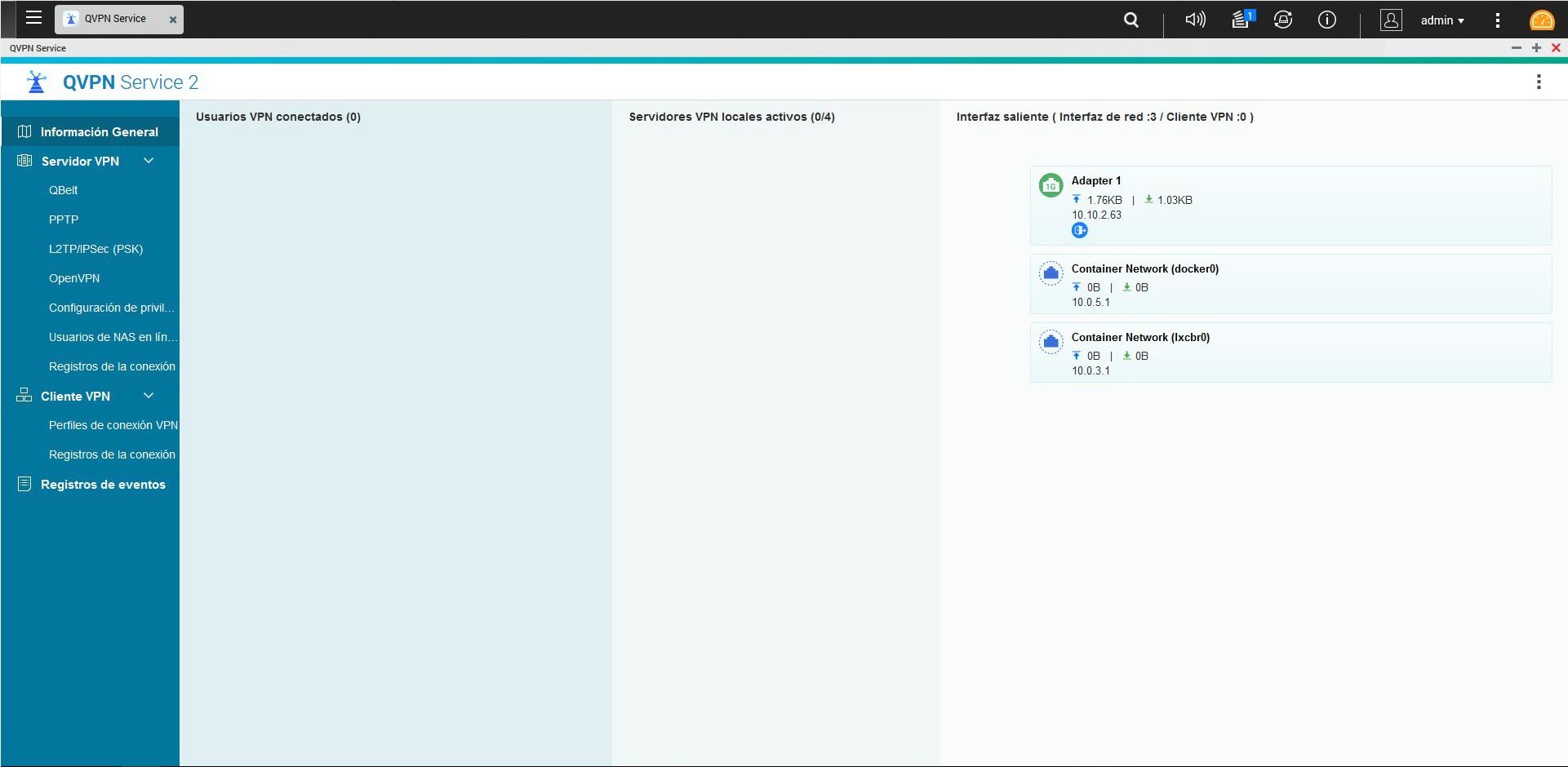

Vaikka NAS-palvelimia voidaan käyttää täydellisesti lähiverkossa, eikä niillä ole Internet-yhteyttä, on erittäin kätevää päästä käsiksi kaikkiin NAS-palvelinresursseihin etänä. Jos meidän on käytettävä NAS-palvelinta etäyhteyden kautta tiedostojen ja kansioiden vaihtamiseksi, sen hallinnoimiseksi jostain syystä tai jonkin palvelun käyttämiseksi, suositus on selkeä: tee se NAS-palvelinten kautta VPN palvelimelle aina kun mahdollista .

Kaikissa NAS-palvelinkäyttöjärjestelmissä on VPN-palvelin, niillä on yleensä OpenVPN ja myös L2TP / IPsec, mutta on myös mahdollista, että ne sisältävät omia VPN-protokollia ja jopa suosittuja WireGuard VPN. Jos meillä on VPN-palvelin, meidän on vain avattava reitittimessä vain TCP- tai UDP-portti, jonka tämän VPN-palvelimen on hyväksyttävä saapuvat yhteydet. Kun olemme VPN: n sisällä, voit käyttää muita resursseja turvallisesti (SMB, FTP, FTPES, SSH jne.). Tällä tavalla avaamme reitittimellämme vain yhden portin, jonka takana on VPN-palvelu, joka tarvitsee digitaalisia varmenteita todennukseen.

Siinä tapauksessa, että sinun on avattava muita portteja eri palveluiden, kuten FTP- tai SSH-palvelimen, käyttämiseksi, suosituksemme ovat seuraavat:

- Avaa tarvitsemiesi palveluiden portit, älä enää portteja.

- Suojaa palveluja useilta kirjautumisyrityksiltä. Kaikissa NAS-laitteissa on ”fail2ban” -työkalu, joka estää useita epäonnistuneita pääsyyrityksiä IP-osoitteesta ja kieltää sinut tietyn ajan.

- Aktivoi palomuuri ja estä alueittain. Jos aiomme muodostaa yhteyden Espanjasta, hyvä käytäntö on sallia vain Espanjan IP-osoitteiden liittyminen ja estää muu maailma. NAS-palvelimissa on jo geoIP-palomuuri, joka suojaa meitä.

Muista, että ei ole hyvä idea paljastaa pääsyporttia hallinnolle verkon kautta riippumatta siitä, käytätkö HTTP- vai HTTPS-protokollaa, koska verkkopalvelimet ovat yleensä alttiita XSS-haavoittuvuuksille, jotka voivat johtaa tietoturvaongelmiin ja laittomaan pääsyyn NAS-palvelin.

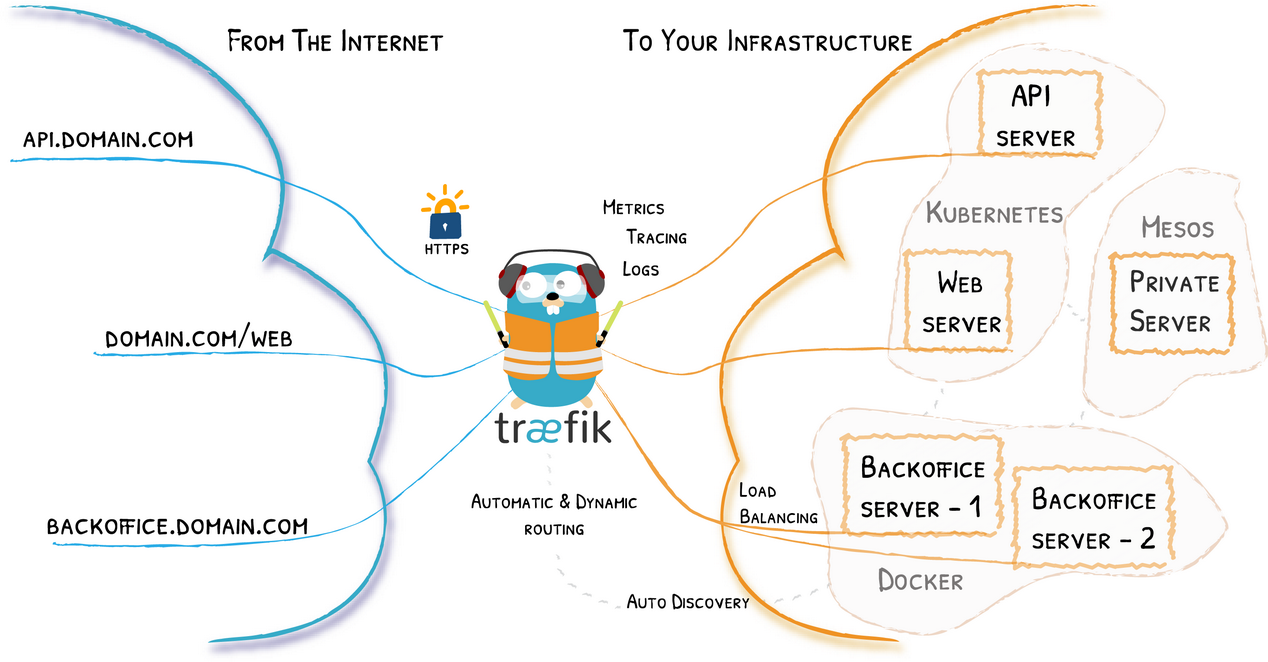

Lopuksi, jos sinun on tarjottava verkkopalveluja Internetiin, pääsy erilaisiin palveluihin, kuten sisäinen salasananhallinta, Nextcloud tiedostojen ja kansioiden synkronointiin, sisäinen pääsy hallintaan verkon kautta ja muut palvelut, joissa on tarpeen paljastaa verkko portti (80 HTTP: lle ja / tai 443 HTTPS: lle), erittäin hyvä idea on asentaa käänteinen välityspalvelin, kuten Traefik.

Useimmat NAS-palvelimet mahdollistavat kevyen virtualisoinnin Dockerin kaltaisilla säiliöillä. Traefik on ilmainen ja todella täydellinen käänteinen välityspalvelin, jolla on erittäin edistyneet määritysvaihtoehdot. Tämän käänteisen välityspalvelimen avulla voimme paljastaa Internetille vain HTTP- ja / tai HTTPS-portit, jotta voimme käyttää kaikkia NAS-palvelimen sisäisiä resursseja ilman tarvetta avata reitittimessämme useita portteja. Uudelleenohjaus eri palveluihin voidaan tehdä aliverkkotunnusten kautta (esimerkiksi nextcloud.redeszone.net) tai myös seuraavalla tavalla: redeszone.net/nextcloud. Traefikissa on hyvä asia, että meillä on väliohjelmia järjestelmän turvallisuuden lisäämiseksi, voimme luoda lisätodennuksen eri palveluille käyttäjätunnuksella ja salasanalla, voimme toteuttaa OAuth-todennuspalvelun Googlen kanssa ja jopa kaksivaiheisen todennuksen , kaikki tämä ennen pääsyä lopulliseen palveluun, jolla voi olla normaali todennus.

Toinen Traefikin vahvuus on, että voimme asentaa erilaisia laajennuksia, esimerkiksi fail2banin kaikkiin tai joihinkin tarjoamiemme palveluihin, voimme myös määrittää GeoIP: n sallimaan vain yhden maan IP-osoitteet ja estämään loput, ja paljon muuta lisää.

Kuten olet nähnyt, NAS-palvelimemme altistaminen Internetille on monia vaaroja, mutta jos teemme sen hyvin ja noudatamme suosituksiamme, olemme varmoja, että pääset siihen etäyhteydellä ilman ongelmia. tiedä, että tietoturvaa, kun 100-prosenttisesti ei ole olemassa, varsinkin jos havaitaan haavoittuvuuksia, joita ei korjata ajoissa, ja kohdennettu tai globaali hyökkäys kohdistetaan tietyn NAS-palvelinbrändin kaikkiin asiakkaisiin.