Firewalls oder auch Firewalls genannt, sind ein grundlegendes Element der Perimetersicherheit eines jeden Hauses oder Unternehmens. Die heimischen Router, die wir alle zu Hause haben, haben a Firewall Verbindungen von außen zuzulassen oder zu verweigern, um uns gegen mögliche Angriffe auf uns zu schützen, das gleiche passiert auch in Unternehmen, diese Art von Technologie wird verwendet, um den Zugriff zwischen zwei oder mehr Netzwerken zuzulassen oder zu blockieren. Heute werden wir in diesem Artikel erklären, welche Arten von Firewalls es gibt und was ihre Stärken und Schwächen sind.

Was ist eine Firewall und wozu dient sie?

Eine Firewall, oder auch Firewall genannt, ist ein Hardware- und/oder Softwaresystem, das für die Überwachung aller eingehenden und ausgehenden Verbindungen aus verschiedenen Netzwerken verantwortlich ist, mit dem Ziel, den Datenverkehr zwischen den verschiedenen Netzwerken zuzulassen oder zu verweigern. Eine Firewall kann auf einem Computer oder Endhost installiert werden, aber auch auf einem Router, der eine Firewall enthält, und sogar auf einem dedizierten, um alle Verbindungen zwischen verschiedenen Netzwerken zu kontrollieren.

Wenn wir eine Firewall auf einem Computer oder Endhost installieren, können wir den Datenverkehr auf IP-Ebene blockieren oder zulassen. Dies bedeutet, dass wir die gewünschten Verbindungen zulassen oder blockieren können und nur unsere spezifischen Geräte betroffen sind. und nicht die restlichen Computer im lokalen Netzwerk. Wenn wir die Firewall im Router oder direkt eine dedizierte Firewall haben, können wir den Netzwerkverkehr von allen Geräten im lokalen Netzwerk zulassen oder blockieren, egal ob zu Hause oder beruflich.

Das Ziel einer Firewall besteht darin, Verbindungsversuche zuzulassen oder zu blockieren, zu verhindern, dass nicht autorisierte Benutzer uns verschiedene Arten von Paketen senden, wir können auch den Datenverkehr anzeigen und blockieren, der von den auf unserem Computer installierten Anwendungen ausgeführt wird. Außerdem können wir auch a konfigurieren Erkennungssystem und Intrusion Prevention, mit dem Ziel, seine Funktionalitäten zu erweitern.

Heutzutage gibt es sowohl Software- als auch Hardware-Firewalls, logischerweise beinhalten Hardware-Firewalls ein Betriebssystem mit allen notwendigen Funktionalitäten, um den zuzulassenden oder zu blockierenden Netzwerkverkehr auszuwerten. Es gibt jedoch verschiedene Arten von Firewalls, je nachdem, wie wir sie konfigurieren und welche Funktionen sie haben. Als nächstes werden wir die verschiedenen Arten, die es heute gibt, im Detail erklären.

Arten von Firewalls

Derzeit haben wir verschiedene Typen, sowohl für die Windows Betriebssystem sowie andere speziell auf Firewalls ausgerichtete Software. Es ist sehr wichtig, den Unterschied zwischen den verschiedenen Typen zu kennen, um denjenigen auszuwählen, der uns interessiert.

Stateless Firewall oder Stateless Firewall

Diese Art von Firewall ist die einfachste, die es gibt, sie wird als „stateless Firewall“ oder „Firewall mit Paketfilterung“ bezeichnet. Dies ist die älteste und einfachste Art, die wir haben, diese Art von Firewall wird normalerweise innerhalb des Netzwerkperimeters installiert, sie leitet keine Art von Paketen weiter und weiß auch nicht, ob die verschiedenen zulässigen Verbindungen hergestellt wurden oder nicht. Diese Art von Firewall funktioniert auf der Grundlage einiger grundlegender vordefinierter Regeln, bei denen wir die verschiedenen Pakete akzeptieren oder ablehnen müssen, aber niemals prüfen, ob die Verbindung hergestellt wurde, ob sie mit anderen Ports verbunden ist, wie dies beim passiven FTP-Protokoll der Fall ist, noch ob Die Verbindung ist ungültig.

Vorteile

- Die Wartung kostet nicht viel Geld.

- Einfache Einrichtung in kleinen Netzwerken, vorausgesetzt, Sie verfügen über grundlegende Netzwerkkenntnisse.

- Die Paketverarbeitung ist sehr schnell, sie steuert einfach die Header, in denen sich die Zielquell-IP befindet, und unter anderen Protokollen auch die TCP- oder UDP-Ports.

- Ein einzelnes Team kann sich um die Filterung des gesamten Datenverkehrs in einem Netzwerk kümmern.

Nachteile

- Wenn Ihr Netzwerk mittelgroß oder groß ist, kann es schwierig sein, es einzurichten und zu warten.

- Es kontrolliert keine hergestellten, verwandten oder ungültigen Verbindungen.

- Wenn Angriffe auf Anwendungsebene ausgeführt werden, ist sie nicht in der Lage, diese zu erkennen und abzuwehren.

- Es ist nicht gegen alle Angriffe auf Datennetze geschützt, die es gibt.

Wenn Sie eine gute Sicherheit haben und Eindringlinge verhindern möchten, empfehlen wir Ihnen, diesen Typ nicht ohne die Verwendung von SPI (Stateful Packet Inspection) zu verwenden.

Zustandsbehaftete Paketprüfung

Diese Art von Firewall ist fortschrittlicher als die vorherige, diese Art ist als „stateful“ bekannt und kann feststellen, ob eine Verbindung hergestellt wurde, verwandt oder sogar ungültig ist. Dieser Typ ist das Minimum, das wir haben sollten, um vor externen Bedrohungen geschützt zu sein. Als Stateful Firewall ist sie in der Lage, die aktive Verbindung zu überwachen, zu verfolgen und sogar die Anzahl der gleichzeitigen Verbindungen auf einem bestimmten Computer zu begrenzen, um sich vor DoS-Angriffen zu schützen. Weitere sehr wichtige Funktionen sind, dass es verhindern kann, dass böswilliger Datenverkehr auf das interne Netzwerk zugreift, da es Verbindungen in Echtzeit überwachen und sogar unbefugte Zugriffsversuche erkennen kann.

Vorteile

- Es schützt uns viel besser als ein Staatenloser oder Staatenloser.

- Es ist in der Lage, eingehende und ausgehende Verbindungen zu überwachen und zu überwachen.

- Es weiß, ob eine Verbindung hergestellt wurde, und sogar, wie viele gleichzeitige Verbindungen es gibt.

- Es ermöglicht Ihnen, den gesamten Verkehr effizient und schnell aufzuzeichnen.

Nachteile

- Es ist komplizierter zu konfigurieren als ein zustandsloses.

- Es schützt nicht vor Angriffen auf Anwendungsebene.

- Einige Protokolle haben keine Statusinformationen, wie UDP, daher kann es nicht überprüfen, ob diese Verbindungen hergestellt wurden.

- Es verbraucht mehr Computerressourcen, da der Status aller Verbindungen gespeichert werden muss.

Diese Art von Firewall wird normalerweise verwendet, wenn wir dedizierte Hardware verwenden, a Linux Server und andere Geräte. Es wird immer empfohlen, diese anstelle der vorherigen zu verwenden.

Gateway-Firewall auf Anwendungsebene

Eine Firewall auf Anwendungsebene (ALG) ist eine Art Proxy, der uns Anwendungssicherheit bietet. Das Ziel dieser Art von Firewall ist es, eingehenden Datenverkehr basierend auf bestimmten Regeln zu filtern. Nicht alle Anwendungen, die wir regelmäßig nutzen, werden von ALG unterstützt, z. B. FTP, SIP, diverse VPN Protokolle, RSTP und BitTorrent-Protokoll unterstützen es. Die Funktionsweise von ALG ist wie folgt:

- Wenn ein Client eine Verbindung zu einer Remoteanwendung herstellen möchte, stellt der Client tatsächlich eine Verbindung zum Proxyserver her, niemals direkt zur Endanwendung.

- Der Proxy-Server ist für die Verbindung mit der Anwendung zuständig und stellt die Kommunikation mit dem Hauptserver her.

- Es findet eine Kommunikation zwischen Client und Hauptserver statt, die jedoch immer über den Proxy erfolgt.

Nachfolgend sehen Sie die Vor- und Nachteile:

Vorteile

- Die Protokollierung des gesamten Datenverkehrs wird vereinfacht, da alles über den Proxy läuft.

- In bestimmten Fällen einfach zu konfigurieren, da wir normalerweise eine grafische Benutzeroberfläche haben.

- Eine direkte Verbindung von außerhalb des lokalen Netzwerks ist nicht zulässig, verbessert die Sicherheit.

Nachteile

- Es werden nicht alle vorhandenen Anwendungen unterstützt.

- Die Leistung kann durch die Verwendung eines Proxys dazwischen beeinträchtigt werden.

Wir haben diesen ALG-Typ in den meisten heimischen Routern und natürlich auch in professionellen Routern verfügbar.

Firewall der nächsten Generation

Die Next-Generation Firewall oder auch NG-Firewall genannt, sind technologisch sehr fortschrittliche Firewalls. Sie verfügen über Stateful-Packet-Inspection-Technologien, außerdem führen sie eine gründliche Inspektion aller Pakete durch, die über das Betrachten des Headers des IP-, TCP- oder UDP-Pakets hinausgeht, neben anderen Protokollen, es ist in der Lage, die gesendete Nutzlast zu sehen Das Ziel schützt uns vor ausgefeilteren Angriffen. Diese Arten von Firewalls bieten eine Inspektion auf Anwendungsebene, weshalb wir bis auf Schicht 7 des OSI-Modells gehen.

Obwohl sie im Allgemeinen die gleichen Vorteile wie eine SPI-Firewall bietet, ist sie fortschrittlicher, da sie die Anwendung dynamischer und statischer Paketfilterrichtlinien sowie erweiterte VPN-Unterstützung ermöglicht, um alle eingehenden und ausgehenden Netzwerkverbindungen zu schützen. NGFWs werden in mittleren und großen Unternehmen am häufigsten verwendet, um die gesamte Kommunikation zu schützen.

Vorteile

- Sie sind am sichersten.

- Sehr detaillierte Aufzeichnung von allem, was passiert.

- Unterstützt Deep Packet Inspection, einschließlich auf OSI-Level L7 für nahtlosen Schutz.

Nachteile

- Es ist sehr teuer, sowohl Hardware- als auch Softwarelizenz und Wartung.

- Es benötigt mehr Hardware-Ressourcen als ein herkömmliches.

- Um falsch negative oder positive Ergebnisse zu begrenzen, ist eine Trainingszeit erforderlich, um es richtig einzustellen.

Dieser Typ wird am meisten für den Einsatz in der Geschäftsumgebung empfohlen, da er das Beste von SPI und ALG enthält, da er absolut alles unterstützt und zusätzlich zusätzliche Funktionen zum Schutz des Netzwerks hinzufügt.

Schlussfolgerungen

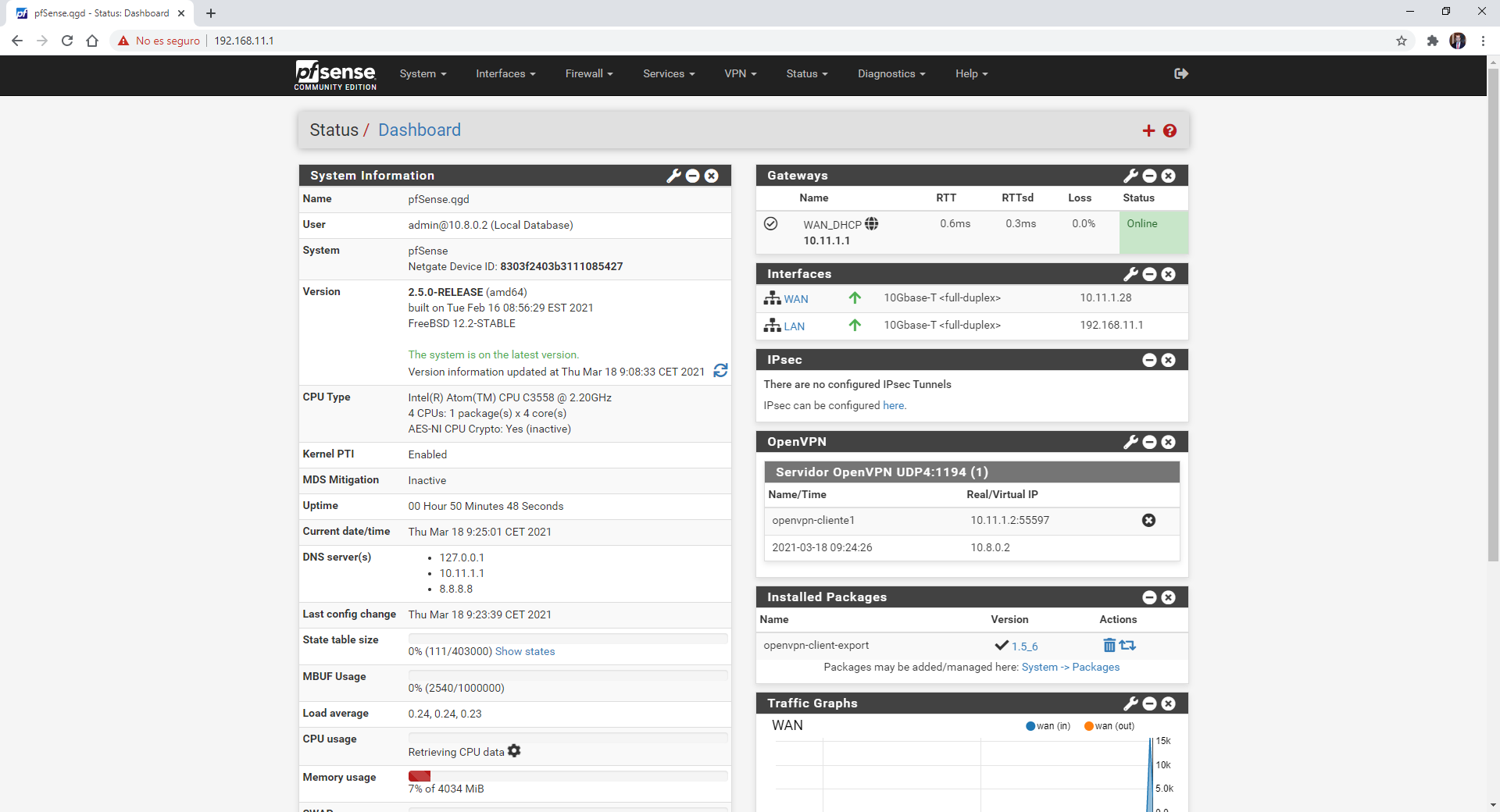

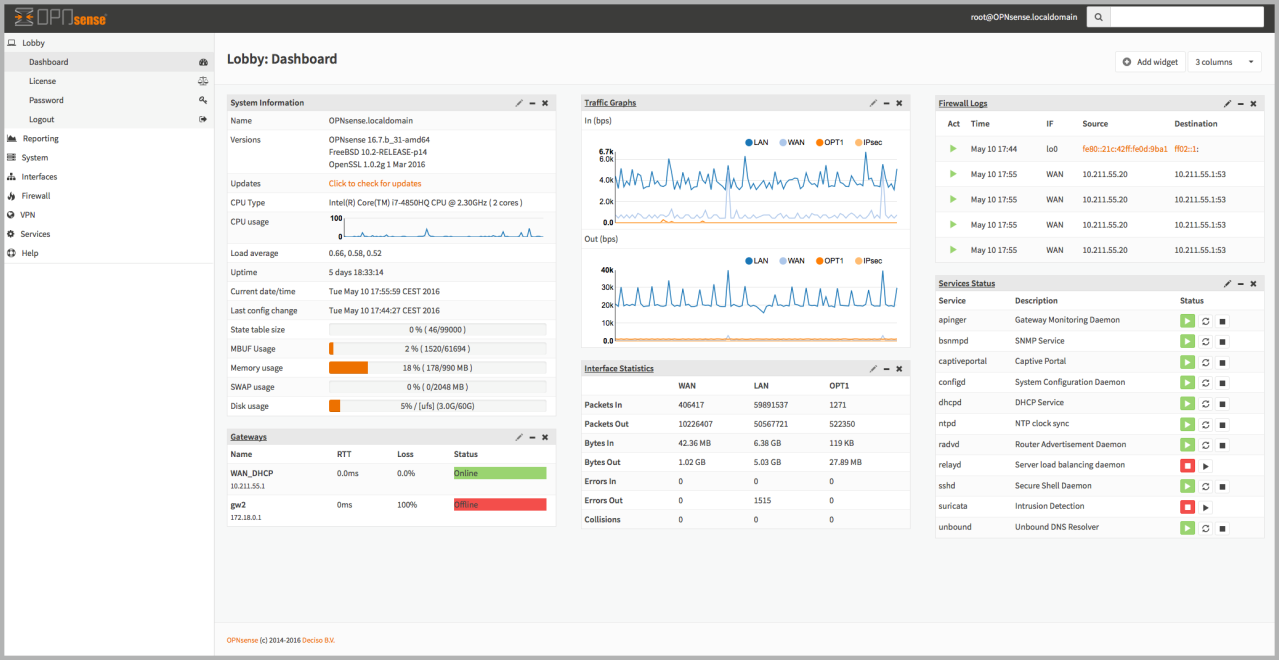

Eine Firewall auf unserem Computer zu haben, ist etwas sehr Grundlegendes und sogar das Windows- oder Linux-Betriebssystem selbst enthält sie. In häuslicher Umgebung mit W-Lan Routern haben wir es in die Geräte selbst integriert, wobei iptables am häufigsten verwendet wird, da die Firmware aller Router auf Linux basiert, weshalb sie über diese Art von SPI-Firewall (Stateful Packet Inspection) verfügen. Wenn wir uns in einer etwas fortgeschritteneren Umgebung befinden und alles auf Netzwerkebene schützen möchten, ist eine Hardware-Firewall wie die Netgate-Appliances mit pfSense oder ähnlichen Plattformen sehr zu empfehlen, zumal sie zusätzliche Funktionen wie IDS und IPS enthalten. außerdem können Sie VPN-Server einfach und schnell installieren und konfigurieren.

Jeder Computer oder jedes lokale Netzwerk muss mindestens eine SPI-Firewall haben, natürlich verwenden mittlere und große Unternehmen immer NGFW, die viel fortschrittlicher sind und uns eine bessere Fähigkeit ermöglichen, Angriffe zu erkennen und sogar in der Lage sind, Malware zu mindern, da Sie dafür verantwortlich sind Durchführen einer Deep Packet Inspection auf L7-Ebene mit dem Ziel, alle Computer im professionellen lokalen Netzwerk zu schützen.