Es ist nicht erforderlich, PCs, Laptops oder Geräte mit hoher Leistung zu haben. Das TCP SYN-Angriff funktioniert auch auf Computern, die mit sehr langsamen Internetverbindungen kompatibel sind. Dies ist eine Bedrohung, die sowohl im Inland als auch im professionellen Bereich von kleinen, mittleren und sogar großen Unternehmen lauert. TCP-SYN-Angriffe sind eine der am häufigsten verwendeten DoS-Angriffe zum Blockieren eines Servers, obwohl es Möglichkeiten gibt, diesen effektiv zu mindern.

Es ist nicht erforderlich, PCs, Laptops oder Geräte mit hoher Leistung zu haben. Das TCP SYN-Angriff funktioniert auch auf Computern, die mit sehr langsamen Internetverbindungen kompatibel sind. Dies ist eine Bedrohung, die sowohl im Inland als auch im professionellen Bereich von kleinen, mittleren und sogar großen Unternehmen lauert. TCP-SYN-Angriffe sind eine der am häufigsten verwendeten DoS-Angriffe zum Blockieren eines Servers, obwohl es Möglichkeiten gibt, diesen effektiv zu mindern.

Es ist bekannt, dass DoS-Angriffe bei Servern verheerende Folgen haben, insbesondere bei Servern, die Webdienste bereitstellen. Durch die Erzeugung von Junk-Verkehr wird die Möglichkeit, dass echter Verkehr legitime Anforderungen stellt, verweigert. Auf der anderen Seite sind DDoS-Angriffe diejenigen, die seit mehr als 20 Jahren die meiste Geschichte geschrieben haben. Eine der wesentlichen Aufgaben eines jeden, der sich mit Computersicherheit befasst und Angriffe verhindern will, ist es, genau zu wissen, wie sie funktionieren. Daher sind die zu entwickelnden und umzusetzenden Aktionspläne viel wirksamer.

Wie sich TCP-SYN-Angriffe auf Server auswirken

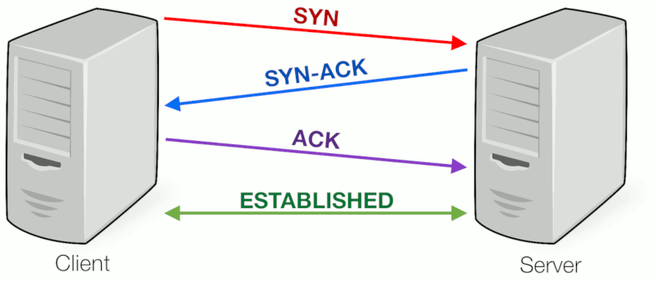

Das Hauptziel dieser Art von Angriff sind die Hosts, auf denen TCP-Prozesse ausgeführt werden. Somit ist die Verwundbarkeit der Drei-Wege-Handshake-TCP Prozess explodiert. Dieser Prozess ist so konzipiert, dass zwei Computer die TCP-Socket-Verbindungsparameter aushandeln können, bevor Daten als SSH- und HTTP-Anforderungen übertragen werden. TCP-Drei-Wege-Handshake-Schema:

- Host A sendet ein TCP SYN Paket zu Host B synchronisieren

- Host B empfängt erfolgreich die SYN von Host A.

- Host B sendet a SYN chronisieren- ACK jetztmit freundlicher Genehmigung von Gastgeber A.

- Host A empfängt die SYN-ACK von Host B.

- Host A sendet eine ACK Wissen um Host B.

- Host B empfängt die ACK von Gastgeber A.

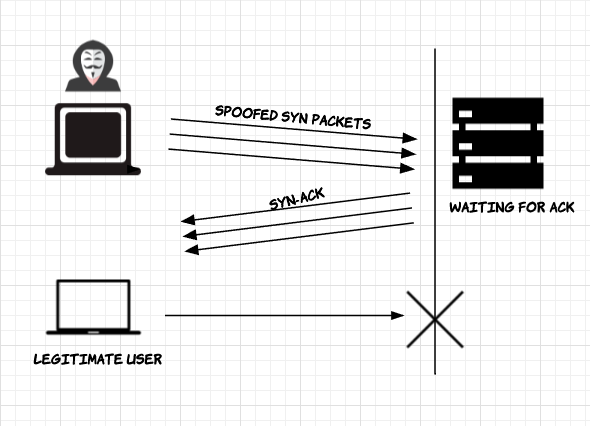

In Anbetracht des obigen Diagramms und der Annahme, dass Host A (Client) und Host B (Server) Host A sind, beginnt der Angreifer, eine übermäßige Anzahl von TCP-SYN-Anforderungen unter zufälligen IP-Adressen an Host B zu senden.

Host B geht davon aus, dass die empfangenen Anforderungen legitim sind, und antwortet daher mit einem SYN-ACK. Er erhält jedoch nicht die endgültige Bestätigung. Infolgedessen wird die Verbindungsanforderung nie angegeben. In der Zwischenzeit müssen Sie weiterhin SYN-ACKs an die anderen Anforderungen senden, auch ohne eine Antwort zu erhalten. Somit ist Host B nicht mehr für wirklich legitime Verbindungsanfragen verfügbar.

Wir schlagen hier verschiedene Möglichkeiten vor, um diese Arten von Angriffen abzuschwächen:

- SYN-Cookies: Ein kryptografischer Hashing-Prozess wird unter Verwendung von ausgeführt Anfangssequenznummer und die anfängliche SYN-ACK, die generiert wird. Diese Nummer stammt aus der Quell-IP-Adresse, der Ziel-IP, den Portnummern und einer Geheimnummer. Die NSI ist nützlich, wenn der Server die ACK vom Client empfängt und die inkrementellen Übereinstimmungen dieser Nummer überprüft. Schließlich wird Speicher benötigt, um die TCP-Verbindung herzustellen.

- Erhöhung der Rückstandswarteschlange: Jedes Betriebssystem verfügt über ein BQ-Limit zum Speichern nicht abgeschlossener TCP-Verbindungsanforderungen. Sobald dieses Limit erreicht ist, werden diese Verbindungen beendet. Um den SYN-Angriff abzuschwächen, kann der Backlog-Speicher vergrößert werden, sodass auch legitime Verbindungen erstellt werden können.

- Begrenzen Sie die Zeit der Verbindungen Ohne vollständigen Aufbau: Mit Betriebssystemen können Sie den Kernel so konfigurieren, dass die Zeit, für die eine TCP-Verbindung gespeichert wird, verkürzt wird. Wenn dieser Typ nicht vollständig aufgebaut wurde, wird die Verbindung endgültig geschlossen.

- Firewall-Filter: Das Grenze der Quelle (Quellenschwellenwert) kann geändert werden, indem die Firewall so konfiguriert wird, dass die Verbindung unmittelbar vor dem neuen festgelegten Ursprungsgrenzwert beendet wird.

Wie Sie sehen können, gibt es, obwohl der TCP-SYN-Angriff sehr beliebt ist, wirksame Möglichkeiten, um den Effekt dieser Technik abzuschwächen.