Organisationen, die über einen Server verfügen, unabhängig davon, ob es sich um Einzelpersonen oder Unternehmen handelt, möchten, dass sie gut funktionieren und sicher sind. In Bezug auf die Informationssicherheit könnten wir über die PCI DSS- und ISO 27001-Standards und -Vorschriften wie HIPAA und CMMC sprechen, die darauf abzielen, das System als eine Form der Verteidigung gegen Computerangriffe zu stärken. Der Grund, warum wir so handeln, ist, dass wir fortschrittlichere Sicherheitsmaßnahmen und Schutzmaßnahmen implementieren möchten, um unsere Sicherheit zu gewährleisten und zu verbessern. Sein Ziel ist es, die unnötigen Türen zu schließen, die wir geöffnet haben, durch die Cyberkriminelle ihre Angriffe durchführen und unsere Daten stehlen könnten. In diesem Artikel werden wir darüber sprechen, wie man einen Server dank Automatisierung sichert.

Was sichert einen Server

Sicherung eines Servers könnte als Prozess der Konfiguration der IT-Infrastruktur definiert werden. In diesem Fall beziehen wir uns auf Server, Datenbanken, Netzwerke, Betriebssysteme und Anwendungen. Unser Ziel ist es, die Angriffsfläche unseres Unternehmens zu minimieren, d. h. die Vektoren und Schwachstellen, die Cyberkriminelle nutzen könnten, um Zugriff und Kontrolle über unsere Infrastruktur zu erlangen. Die Ziele, die wir erreichen wollen, sind verbesserte Sicherheit, Einhaltung gesetzlicher Vorschriften und langfristige Kosteneinsparungen.

Die Sicherung eines Servers muss Folgendes umfassen:

- Betriebssystemkonfiguration und Benutzerauthentifizierung . Hier wäre es wichtig, die nicht verwendeten Standardkonten zu deaktivieren, nur die benötigten Konten zu erstellen und bestimmte Benutzergruppen mit bestimmten Rechten einzurichten.

- Entfernen oder deaktivieren Sie unnötige Dienste, Anwendungen und Netzwerkprotokolle . Einige Beispiele könnten Datei- und Druckerfreigabedienste sowie Netzwerk- und Systemverwaltungstools sein.

- Konfigurieren Sie geeignete Zugriffskontrollen für Ressourcen . In diesem Fall ist es wichtig, Lese- und Schreibzugriffsberechtigungen sowie die Ausführung von Systemtools durch Systemadministratoren einzuschränken.

Eine andere zu beachtende Sache ist, dass IT-Sicherheitsteams die Serverhärtung zu einem fortlaufenden Prozess machen müssen, bei dem sie die Compliance-Position ihrer Organisation im Laufe der Zeit aufrechterhalten müssen. . Es kann auch interessant sein, die Dateisysteme zu kennen, die wir für einen NAS-Server auswählen können.

Umgang mit Verbriefung

Unternehmen können mehrere Server haben, wobei wir hinzufügen müssen, dass jeder von ihnen viele Konfigurationsmöglichkeiten hat. In diesem Zusammenhang wird es sehr kompliziert, manuell eine konstante und vollständige Verstärkung durchzuführen, um die Sicherheit dieser Server aufrechtzuerhalten. In diesem Zusammenhang ist Folgendes zu beachten:

- Ein Serversicherheitsprojekt sollte mit einer Analyse der Auswirkungen beginnen, die Härtungsrichtlinien auf die Produktionsinfrastruktur haben werden, bevor wir Änderungen vornehmen.

- Wir müssen verschiedene Härtungsrichtlinien für verschiedene Systeme implementieren.

- Ständige Richtlinien- und Infrastrukturaktualisierungen wirken sich auf Ihre Compliance-Haltung aus.

Eine Möglichkeit, diese Härtung des Servers zu erreichen, besteht darin, eine Testumgebung zu erstellen, die seine Komplexität genau widerspiegelt und den Datenverkehr und die Anzahl der Benutzer im Netzwerk simuliert. Der Nachteil ist, dass es eine entmutigende Aufgabe ist, wenn es manuell durchgeführt wird. Hinzu kommt eine hohe Fehlerwahrscheinlichkeit, die zu kostspieligen Produktionsausfällen führen kann.

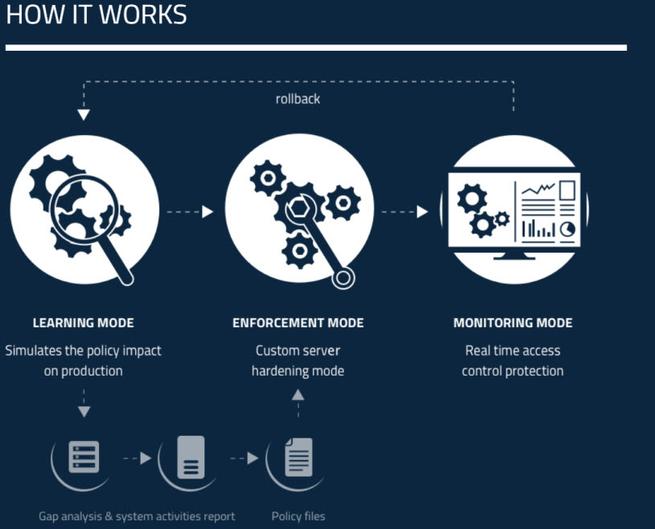

Aus diesem Grund ist es eine gute Lösung, auf Automatisierung zurückzugreifen, wie wir sie mit erreichen können CalCom Hardening Suite . Dadurch können wir dieses Risiko der Inaktivität minimieren. Sobald ihre Software auf unseren Servern installiert war, startete sie einen Lernmodus, in dem sie Daten aus verschiedenen Quellen auf den Maschinen sammelten. Es würde sie dann analysieren, um zu verstehen, wie sich die vorgeschlagenen Richtlinien auf den Systembetrieb auswirken werden.

Dann wird ein resultierender Bericht erstellt, der jede vorgeschlagene Richtlinie, ihren gewünschten Wert und ihren aktuellen Wert auflistet. Basierend auf dieser Analyse erstellt die Lösung dann den optimalen Richtlinien-Aktionsplan für jeden Server, um die Einhaltung der Richtlinien zu maximieren und zu verhindern, dass wir uns negativ auf die Produktion auswirken.