Die Aufrechterhaltung einer sicheren Kommunikation über ein unsicheres Netzwerk wie das Internet ist eines der Hauptanliegen eines jeden Benutzers im Internet und auch verschiedener Unternehmen. Die Hauptgründe für die Verwendung von a VPN ist, dass es uns erlaubt Stellen Sie eine sichere Kommunikation mit Authentifizierung und Datenverschlüsselung her um alle ausgetauschten Informationen zu schützen. IPsec ist eines der wichtigsten Sicherheitsprotokolle, das eine Sicherheitsstufe für die gesamte IP-Kommunikation zwischen zwei oder mehr Teilnehmern bietet. Heute werden wir in diesem Artikel im Detail sehen, was IPSec ist, wie es funktioniert und wie wir es konfigurieren können und wo.

Ein VPN ist die Abkürzung für „Virtual Private Netzwerk„Oder auch als virtuelles privates Netzwerk bekannt, und ist eine Netzwerktechnologie, mit der wir die LAN-Kommunikation über das Internetnetzwerk erweitern können, und dies alles auf absolut sichere Weise dank der Verwendung von Kryptografie. Ein VPN ermöglicht es einem Computer, Daten in gemeinsam genutzten oder öffentlichen Netzwerken zu senden und zu empfangen, befindet sich jedoch logischerweise im privaten Netzwerk mit all seinen Funktionen, Berechtigungen, Sicherheits-, Verwaltungsrichtlinien usw.

Einige sehr typische Verwendungszwecke von VPNs sind:

- Möglichkeit, zwei oder mehr Büros eines Unternehmens über eine Internetverbindung miteinander zu verbinden.

- Ermöglichen Sie Mitgliedern des technischen Supportteams, von zu Hause aus eine Verbindung zum Unternehmen herzustellen.

- Dass ein Benutzer von einem entfernten Standort, z. B. einem Hotel, auf seinen Heimcomputer zugreifen kann.

All diese Anwendungen werden immer über eine Infrastruktur erfolgen, die wir alle gut kennen: das Internet.

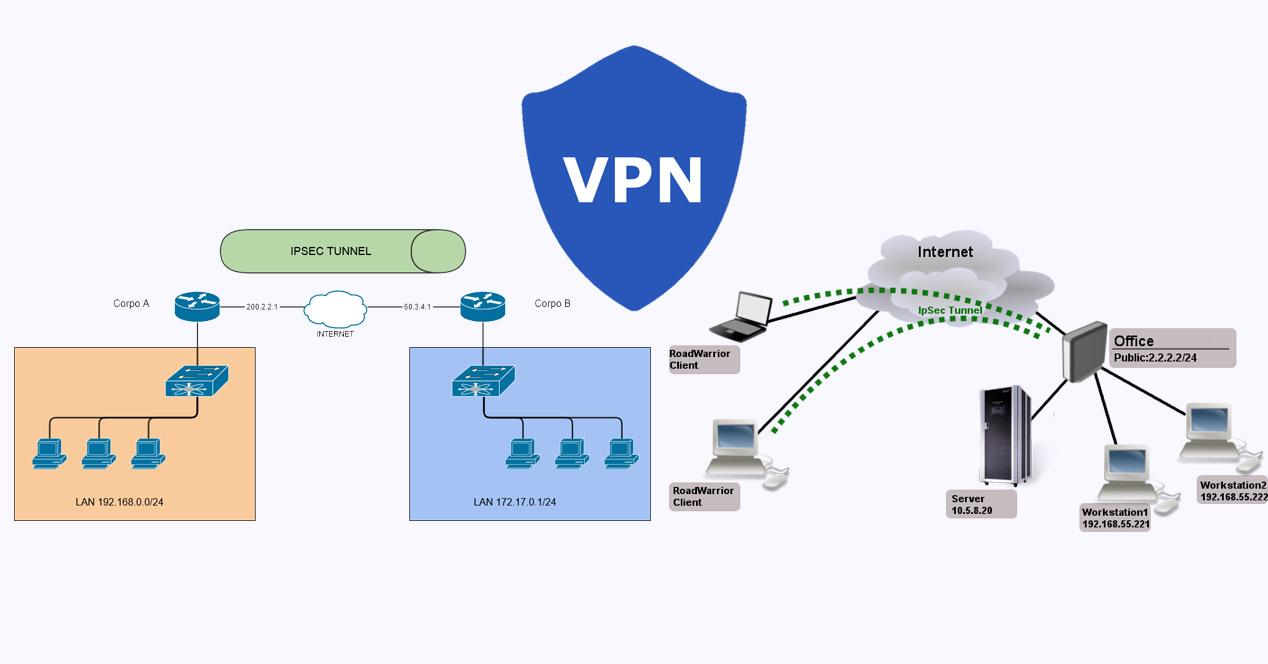

Innerhalb der VPNs gibt es hauptsächlich zwei VPN-Architekturen, die RAS-VPNs (Roadwarrior VPN oder Mobile Clients) und die Site-to-Site-VPNs (Site-to-Site-VPN). Abhängig von unseren Anforderungen müssen wir die eine oder andere Architektur konfigurieren.

- RAS-VPN (Roadwarrior oder Mobile Client) : Diese VPN-Architektur ist so konzipiert, dass ein oder mehrere Benutzer eine Verbindung zu einem VPN-Server herstellen und auf alle gemeinsam genutzten Ressourcen Ihres Hauses oder Unternehmens zugreifen können. Außerdem kann auf diese Weise eine Umleitung des Datenverkehrs durchgeführt werden wird über den VPN-Server (und mit der öffentlichen IP des VPN-Servers) ins Internet gehen. Diese Art von VPN ist die typischste, die wir auf NAS-Servern, Routern und anderen Geräten konfigurieren können, deren Ziel es ist, ein sicheres Surfen im Internet zu ermöglichen. Diese VPNs auf Unternehmensebene würden auch dazu dienen, Zonen und interne Netzwerkdienste zu isolieren, die eine zusätzliche Authentifizierung erfordern. Darüber hinaus könnte es auch eine gute Idee sein, wenn wir zu Hause und im Geschäft WiFi-Konnektivität verwenden, um eine weitere Verschlüsselungsebene hinzuzufügen.

- Site-to-Site-VPN (VPN Site-to-Site) : Diese VPN-Architektur dient zum Verbinden verschiedener Standorte. Wenn wir beispielsweise ein Unternehmen mit unterschiedlichen Standorten haben, können wir diese über VPN miteinander verbinden und auf alle Ressourcen zugreifen. Der Verbindungsaufbau erfolgt nicht im Endclient, wie dies bei RAS-VPNs der Fall ist, sondern erfolgt über Router oder Firewalls. Auf diese Weise wird das gesamte Netzwerk als "Eins" angesehen, obwohl der Verkehr wandert durch mehrere VPN-Tunnel.

In der folgenden Abbildung sehen Sie eine VPN-Architektur mit beiden Modellen, sowohl Site-to-Site-VPN (links) als auch RAS-VPN (rechts):

Was muss ein VPN garantieren, um sicher zu sein?

Um sicherzustellen, dass eine Verbindung über ein virtuelles privates Netzwerk (VPN) sicher ist, müssen bestimmte Funktionen garantiert werden. Andernfalls kann es zu einem unzuverlässigen VPN kommen. Wir gehen bereits davon aus, dass das IPSec-Protokoll allen entspricht, da es sich um ein sicheres VPN-Protokoll handelt, das in Unternehmen weit verbreitet ist.

Authentifizierung

Die Authentifizierung ist einer der wichtigsten Prozesse in einem VPN. Mit dieser Funktion kann einem Benutzer gezeigt werden, dass er wirklich der ist, für den er sich ausgibt. Der Beweis dafür erfolgt durch Eingabe eines Passcodes, Verwendung eines digitalen Zertifikats oder einer Kombination beider Authentifizierungsformen. Wenn der Host ein IPSec-Datagramm von einer Quelle empfängt, ist der Host sicher, dass die Quell-IP-Adresse des Datagramms die tatsächliche Quelle des Datagramms ist, da es zuvor erfolgreich authentifiziert wurde.

Vertraulichkeit

Vertraulichkeit ist ein weiteres grundlegendes Merkmal von VPNs. Vertraulichkeit bedeutet, dass die Informationen nur autorisierten Stellen zugänglich sein müssen, dh alle Kommunikationen werden Punkt-zu-Punkt verschlüsselt und nur diejenigen, die sich zuvor im System authentifiziert haben in der Lage sein, alle ausgetauschten Informationen zu entschlüsseln. Wenn jemand in der Lage ist, sich in die Kommunikation einzumischen und sie zu erfassen, kann er sie nicht entschlüsseln, da er Kryptografie verwendet, entweder Kryptografie mit symmetrischem oder asymmetrischem Schlüssel.

Integrität

Authentifizierung und Vertraulichkeit sind ebenso wichtig wie Integrität. Integrität bedeutet, dass sichergestellt werden kann, dass die Informationen zwischen dem Ursprung der Kommunikation und dem Ziel nicht geändert wurden. Alle Kommunikationen in einem VPN enthalten Fehlererkennungscodes und dass die Informationen nicht geändert werden. Im Falle einer Änderung wird das Paket automatisch verworfen und kann aus Sicherheitsgründen sogar einen VPN-Tunnelabsturz verursachen. Mit dem IPSec-Protokoll kann der empfangende Host überprüfen, ob die Datagramm-Headerfelder und die verschlüsselte Nutzlast nicht geändert wurden, während das Datagramm auf dem Weg zum Ziel war.

Stellen wir uns vor, wir haben Authentifizierung und Vertraulichkeit in einem VPN, aber wir haben keine Integrität. Wenn ein Benutzer in der Mitte der Kommunikation einige Werte ändert, anstatt eine Überweisung von 10 € zu senden, kann er diese in 1,000 € umwandeln. Dank der Integritätsfunktion wird das Paket verworfen, sobald ein Bit geändert wird, und wartet darauf, dass es erneut gesendet wird.

Ich lehne nicht ab

Diese Eigenschaft der Kryptografie bedeutet, dass Sie nicht sagen können, dass Sie keine Informationen gesendet haben, da diese von Ihrem digitalen Zertifikat oder Ihrem Benutzernamen / Passwort-Paar signiert sind. Auf diese Weise können wir sicher sein, dass dieser Benutzer bestimmte Informationen gesendet hat. Nicht-Zurückweisung kann nur „umgangen“ werden, wenn jemand das Paar aus Benutzername und Passwort oder die digitalen Zertifikate stehlen kann.

Zugangskontrolle (Autorisierung)

Es geht darum sicherzustellen, dass authentifizierte Teilnehmer nur Zugriff auf die Daten haben, für die sie autorisiert sind. Die Identität der Benutzer muss überprüft und ihr Zugriff auf die autorisierten Personen beschränkt werden. In einer Geschäftsumgebung ist dies sehr wichtig. Ein Benutzer sollte über dieselbe Zugriffsebene und dieselben Berechtigungen verfügen, als ob er physisch wäre, oder über weniger Berechtigungen, jedoch niemals über mehr Berechtigungen als physisch.

Aktivitätsregister

Es geht darum, einen ordnungsgemäßen Betrieb und Belastbarkeit sicherzustellen. Das VPN-Protokoll sollte alle hergestellten Verbindungen mit der Quell-IP-Adresse aufzeichnen, die sich authentifiziert hat, und sogar, was sie im System basierend auf der bereitgestellten virtuellen IP-Adresse tun.

Servicequalität

Es geht darum, eine gute Leistung sicherzustellen, dass die Übertragungsgeschwindigkeit nicht inakzeptabel verschlechtert wird. Wir müssen bedenken, dass wir beim Herstellen einer VPN-Verbindung immer weniger reale Geschwindigkeit haben, da der gesamte Datenverkehr Punkt-zu-Punkt verschlüsselt wird und wir abhängig von der Stärke des VPN-Servers und der Clients eine höhere oder höhere Geschwindigkeit erreichen können niedrigere Geschwindigkeit. Bevor wir mit der Bereitstellung eines VPN beginnen, sollten wir uns die Hardware der Geräte und die maximale Bandbreite ansehen, die wir haben können.

Einführung in IPsec

Das IPSec-Protokoll ist eines der wichtigsten Sicherheitsprotokolle und wird häufig in Unternehmen und auch bei Heimanwendern verwendet. In jüngster Zeit haben Hersteller wie ASUSAVM und sogar D-Link integrieren VPN basierend auf dem IPSec-Protokoll in ihre Heimrouter. Dieses Protokoll bietet Sicherheitsdienste für die IP-Schicht und für alle höheren Protokolle wie TCP und UDP (Internet Transport Layer). Dank IPSec können wir auf sichere Weise zwischen verschiedenen Punkten des Internets kommunizieren, z. B. zwei oder mehr Unternehmen miteinander oder einem Benutzer zu Hause. IPSec ist perfekt für die VPN-Anforderungen beider „Welten“ geeignet.

Ein sehr wichtiges Merkmal von IPsec ist, dass es auf Schicht 3 von OSI (Netzwerkschicht), anderen VPN-Protokollen wie OpenVPN oder arbeitet WireGuard arbeiten auf Schicht 4 (Transportschicht), da die beiden letzteren ihre Sicherheit auf TLS bzw. DTLS basieren. IPSec in IPv4-Netzwerken befindet sich direkt über dem IP-Header. In IPv6-Netzwerken ist es jedoch im Header selbst im Abschnitt „Erweiterungen“ im ESP integriert.

IPsec bietet alle Dienste, die für eine sichere Kommunikation erforderlich sind, wie wir bereits erläutert haben Authentifizierung, Vertraulichkeit, Integrität und Nicht-Zurückweisung . Dank dieser Dienste ist die Sicherheit der Kommunikation gewährleistet. Natürlich haben wir auch Zugriffskontrolle, Servicequalität und Aktivitätsprotokoll.

Ein weiteres sehr wichtiges Merkmal von IPsec ist, dass es ermöglicht beide VPN-Architekturen , sowohl RAS-VPN als auch Site-to-Site-VPN. In Bezug auf die Aushandlung von Kryptografie integriert IPsec ein Aushandlungssystem, sodass die Endteams die bestmögliche Verschlüsselung aushandeln, die von ihnen unterstützten Austauschschlüssel vereinbaren und die gemeinsamen Verschlüsselungsalgorithmen auswählen. Abhängig vom verwendeten IPSec-Header (AH oder ESP) können wir nur die Authentizität des Pakets überprüfen oder die Nutzdaten des gesamten IP-Pakets verschlüsseln und auch dessen Authentizität überprüfen.

Wenn zwei Hosts eine IPSec-Sitzung eingerichtet haben, werden die TCP-Segmente und UDP-Datagramme verschlüsselt und authentifiziert zwischen ihnen gesendet. Außerdem wird die Integrität überprüft, um zu verhindern, dass jemand sie ändert. Daher garantiert IPsec die Sicherheit der Kommunikation.

Einige Vorteile von IPsec sind, dass es von allen IETF-Standards unterstützt wird und einen VPN- „Standard“ bietet, sodass alle Geräte kompatibel sein sollten. IPSec erhält sehr wichtige Unterstützung von allen Kommunikationsgeräten, da es der „Standard“ für VPN ist, der viel häufiger verwendet wird als OpenVPN oder WireGuard. Alle Versionen von PC-Betriebssystemen wie z Windows or Linux, MacOS für Apple Computer und auch Android und iOS unterstützt das IPSec-Protokoll. Ein weiteres sehr wichtiges Merkmal ist außerdem, dass es als Standard eine Interoperabilität zwischen Herstellern gibt, was eine Garantie für die Benutzer darstellt. Ein weiteres bemerkenswertes Merkmal von IPSec ist seine Natur als offener Standard, und es wird perfekt durch die PKI-Technologie (Public Key Infrastructure) ergänzt.

IPsec kombiniert Public-Key-Technologien (RSA oder Elliptical Curves), symmetrische Verschlüsselungsalgorithmen (hauptsächlich AES, obwohl es auch andere wie Blowfish oder 3DES unterstützt) und Hashing-Algorithmen (SHA256, SHA512 usw.) sowie digitale Zertifikate auf Basis von X509v3.

IPSec-Header

Das IPSec-Protokoll verfügt über eine Architektur mit mehreren Headern. Je nachdem, was wir „sicherstellen“ möchten, können wir den einen oder anderen Header auswählen und nicht beide Header gleichzeitig im selben IPSec-Tunnel auswählen. Die Header, die wir in diesem Protokoll haben, sind die folgenden:

- Authentifizierungsheader (AH)

- Eingekapselte Sicherheitsnutzlast (ESP)

Als nächstes werden wir detailliert erklären, wie beide Header funktionieren.

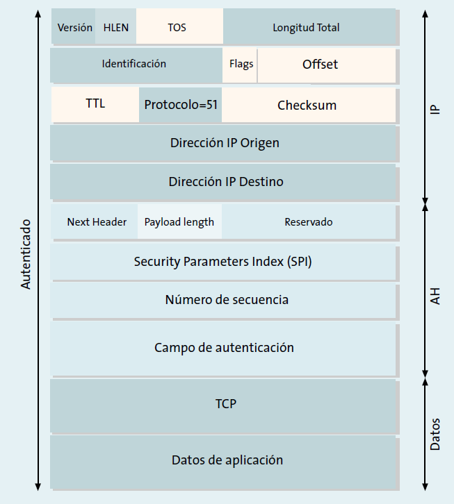

Authentifizierungsheader (AH)

Dieser Header bietet Authentifizierung und Integrität für die übertragenen IP-Pakete. Um diese IPSec-Funktion bereitzustellen, werden HMAC-Fingerabdrücke verwendet. Das Protokoll selbst ist für die Berechnung einer Hash-Funktion für den Inhalt des IP-Pakets verantwortlich. Einige der von diesem Protokoll verwendeten Hash-Funktionen sind MD5 oder SHA-1, die nicht sicher sind, aber es unterstützt auch SHA256 oder SHA512, die sicher sind .

Dieser Header bietet dem Empfänger der IP-Pakete eine Methode, um den Ursprung der Daten zu authentifizieren und zu überprüfen, ob diese Daten in der Kommunikation nicht geändert wurden. Ein sehr wichtiges Detail ist das Dieser Header bietet keine Vertraulichkeit Da die Daten des IP-Pakets nicht verschlüsselt werden, können die ausgetauschten Informationen von Dritten eingesehen werden, sofern sie keine Protokolle wie HTTPS oder FTPES mit TLS-Sicherheit verwenden.

AH ist ein Authentifizierungsheader, der zwischen dem Standard-IP-Header (sowohl in IPv4- als auch in IPv6-Netzwerken) und den transportierten Daten eingefügt wird. Diese transportierten Daten können eine TCP-, UDP- oder ICMP-Nachricht und sogar ein vollständiges IP-Datagramm sein. Innerhalb des AH-Headers werden die Daten der oberen Schicht angezeigt. Darüber hinaus stellt AH die Integrität und Authentizität des IP-Headers selbst sicher, mit Ausnahme von Variablenänderungen wie TOS, TTL, Flags, Offset und Prüfsumme.

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

Der Betrieb des AH-Protokolls ist wie folgt:

- Der Absender berechnet die Hash-Funktion aus der zu sendenden Nachricht. Es wird in den AH-Header im Feld „Authentifizierungsdaten“ kopiert.

- Die Daten werden über das Internet übertragen.

- Wenn das Paket den Empfänger erreicht, wendet es die Hash-Funktion an und vergleicht sie mit der bereits vorhandenen (beide haben denselben gemeinsamen geheimen Schlüssel).

Wenn die Fingerabdrücke übereinstimmen, bedeutet dies, dass das Datagramm nicht geändert wurde. Andernfalls können wir behaupten, dass die Informationen manipuliert wurden.

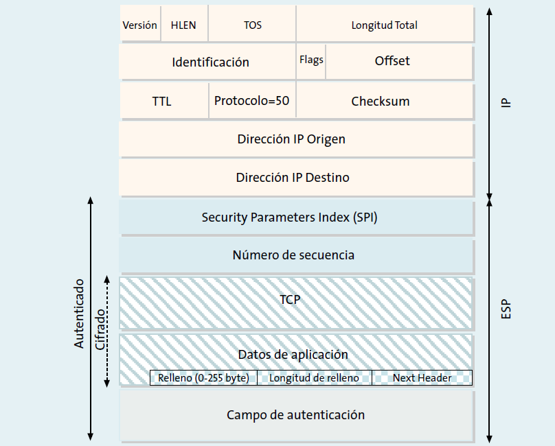

Eingekapselte Sicherheitsnutzlast (ESP)

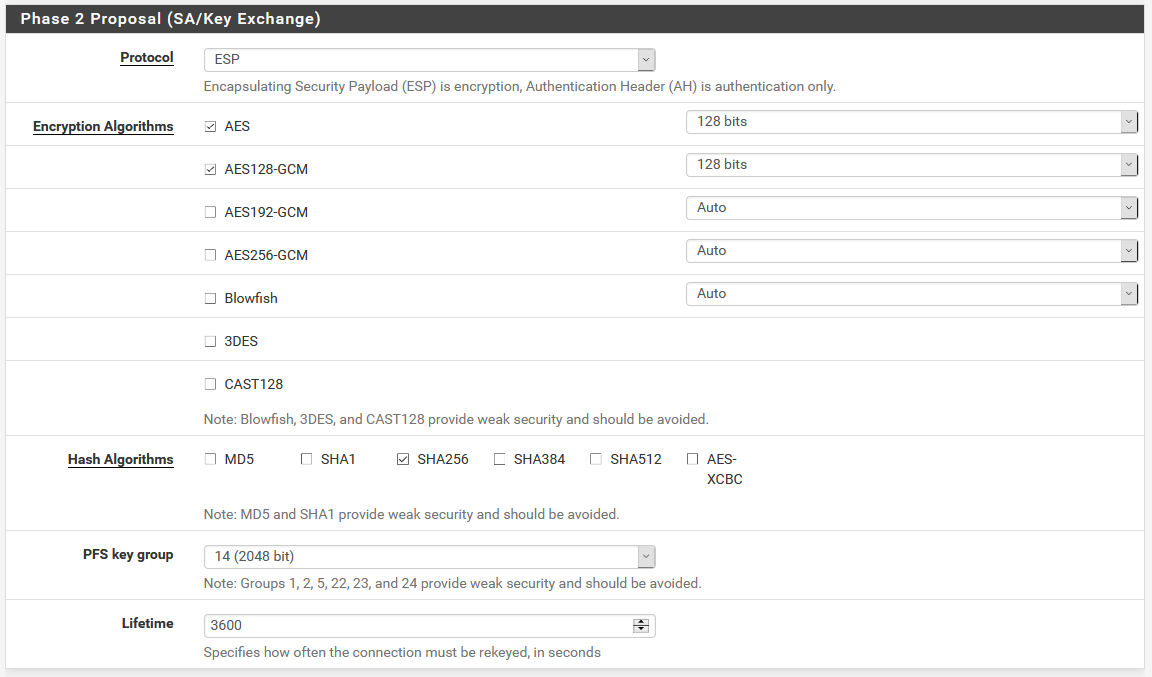

Das Eingekapselte Sicherheit Payload, oder auch als ESP bezeichnet, bietet Authentifizierung, Integrität und Vertraulichkeit von Daten, die über IPsec übertragen werden. Das heißt, in diesem Fall verschlüsseln wir das gesamte Datenfeld so, dass alle Kommunikationen vertraulich sind, im Gegensatz zu AH, das die übertragene Nachricht nicht verschlüsselt. Um diese Sicherheitsmerkmale zu erreichen, wird mit Diffie-Hellmann ein öffentlicher Schlüsselaustausch durchgeführt, um die Kommunikation zwischen beiden Hosts sicherzustellen.

Die Hauptfunktion des in IPSec integrierten ESP-Protokolls besteht darin, die Daten vertraulich zu behandeln. Dazu definiert ESP die Verschlüsselung und die Art und Weise, wie sich die Daten in einem neuen IP-Datagramm befinden. Um Authentifizierung und Integrität bereitzustellen, verwendet ESP ähnliche Mechanismen wie AH. Da ESP mehr Funktionen als AH bietet, ist das Header-Format komplexer: Dieses Format besteht aus einem Header und einem Tail (das am Ende des Pakets platziert wird), sodass ESP die transportierten Daten „umgibt“. In Bezug auf Daten können Sie mit ESP jedes IP-Protokoll verwenden, z. B. TCP, UDP, ICMP und sogar ein vollständiges IP-Paket.

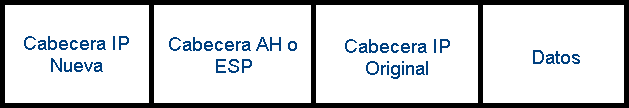

Die Struktur eines ESP-Pakets ist wie folgt:

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

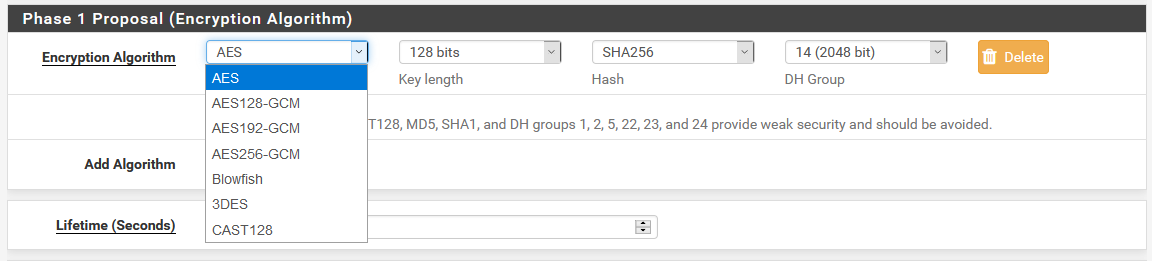

ESP gehört zur Netzwerkebene innerhalb von TCP / IP. Der Datenbereich ist vollständig verschlüsselt , der Datagramm selbst könnte auch authentifiziert werden, um mehr Sicherheit zu bieten. Die Verschlüsselung der Daten erfolgt mit symmetrische Schlüsselalgorithmen In der Regel werden Blockchiffren verwendet (z. B. AES), die Datenverschlüsselung erfolgt mit einem Vielfachen von die Blockgröße Aus diesem Grund haben wir die „Polsterung“, ein Füllfeld.

Um die Daten zu verschlüsseln, verschlüsselt der Absender zuerst die ursprüngliche Nachricht mit einem Schlüssel und fügt sie in ein neues IP-Datagramm ein (das durch den ESP-Header geschützt ist). In dem hypothetischen Fall, dass jemand die Nachricht abfängt (Man In The Middle), erhält er nur bedeutungslose Daten, da er nicht über den geheimen Schlüssel zum Entschlüsseln der Nachricht verfügt. Wenn die Nachricht das Ziel erreicht, wendet sie den geheimen Schlüssel auf die Daten an und entschlüsselt das Paket.

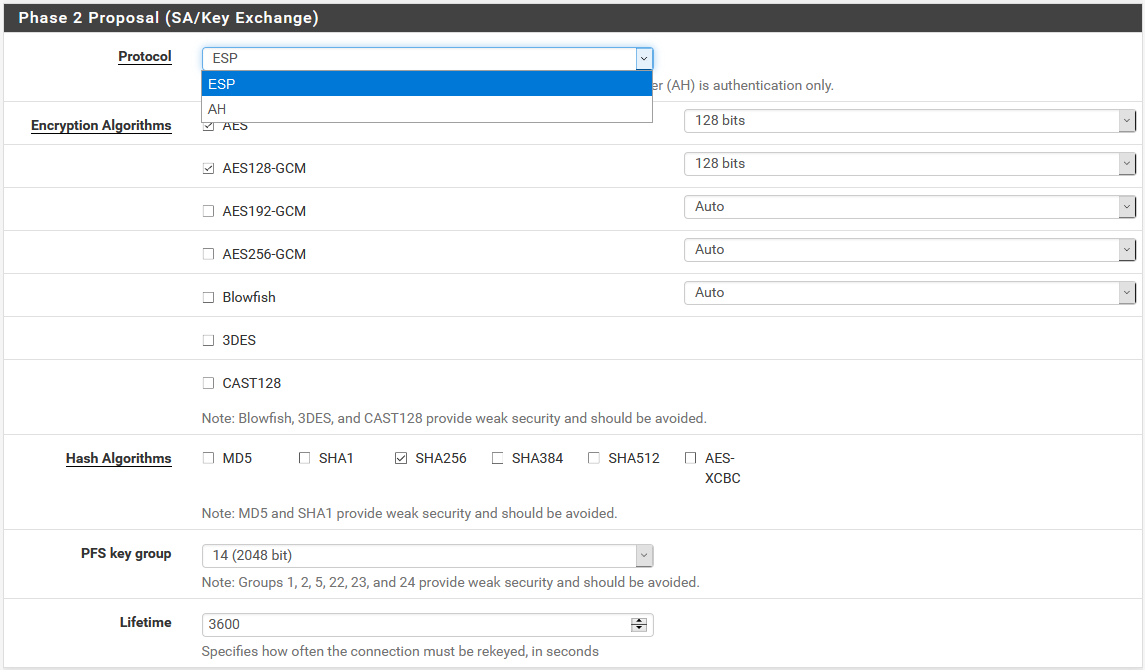

Der am weitesten verbreitete Algorithmus ist AES in all seinen Versionen (128 und 256 Bit) und in seinen verschiedenen Verschlüsselungsmodi wie AES-CBC, AES-CFB und AES-OFB . Es ist jedoch ratsam, AES-GCM zu verwenden, das AEAD uns zur Verfügung stellt, und es ist viel sicherer als die anderen. Daher ist es wichtig, a zu verwenden Guter Verschlüsselungsalgorithmus zum Schutz aller Daten wird die sichere Verteilung der Schlüssel sehr wichtig sein. Ein heikles Problem ist, dass beide Seiten der Kommunikation sich über die Algorithmen und die Authentifizierung einig sind. Dies erfolgt über das IKE-Protokoll.

IKE: Was es ist und wofür es ist

Dieses IKE-Protokoll (Internet Key Exchange) wird zum Generieren und Verwalten der zum Einrichten des Schlüssels erforderlichen Schlüssel verwendet AH (Authentifizierungsheader) und ESP-Verbindungen (Encapsulated Security Payload) . Die zwei oder mehr Teilnehmer der IPSec-Verbindung müssen in irgendeiner Weise die Verschlüsselungsarten und die Authentifizierungsalgorithmen vereinbaren, um die Verbindung auf sichere Weise herstellen zu können. Diese Konfiguration kann manuell an beiden Enden des Kanals oder über ein Protokoll (das IKE-Protokoll ) sich um die automatische Verhandlung der Teilnehmer zu kümmern (SA = Security Association).

Das IKE-Protokoll ist nicht nur für die Verwaltung und Verwaltung der Schlüssel verantwortlich, sondern auch für die Herstellung der Verbindung zwischen den entsprechenden Teilnehmern. IKE ist nicht nur in IPSec, sondern kann auch in verschiedenen Routing-Algorithmen wie OSPF oder RIP verwendet werden.

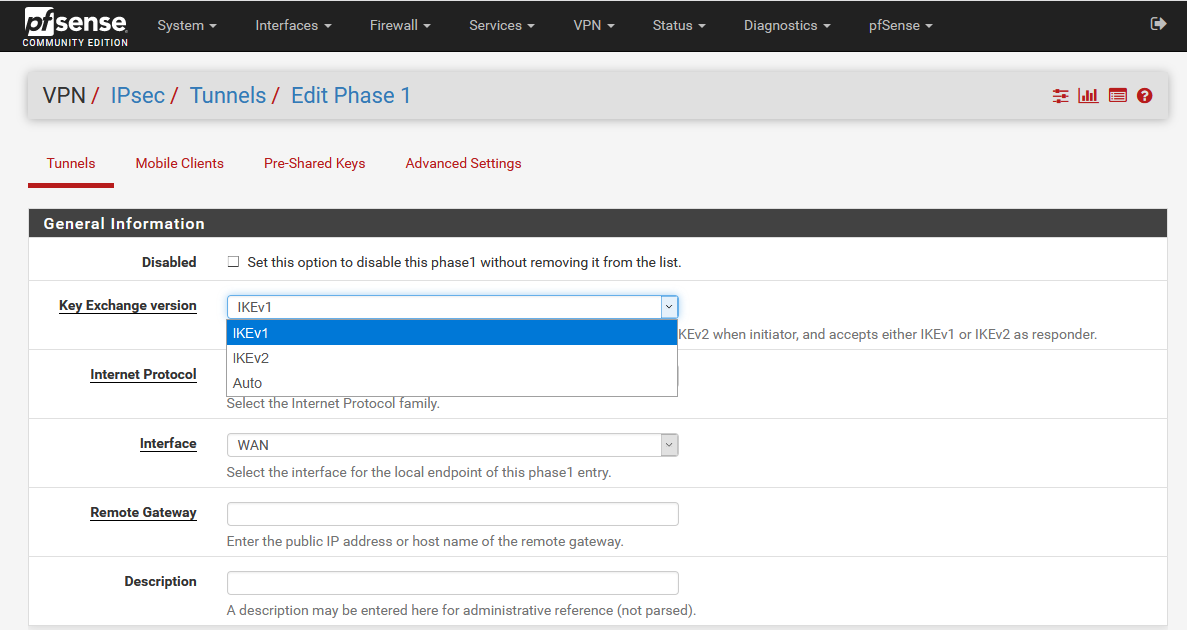

Phasen der IKE-Verhandlung

Die Einrichtung des sicheren Kanals erfolgt mithilfe eines Schlüsselaustauschalgorithmus wie Diffie-Hellman, um die IKE-Kommunikation zu verschlüsseln. Diese Verhandlung erfolgt über eine einzige bidirektionale SA. Die Authentifizierung kann über PSK (Shared Key) oder mit anderen Methoden wie RSA-Zertifikaten erfolgen. Unter Verwendung des erstellten sicheren Kanals wird die IPSec-Sicherheitszuordnung (oder andere Sicherheitszuordnungen) ausgehandelt.

Einige Funktionen von IKE

IKE unterstützt NAT-Durchquerung Selbst wenn sich einer oder beide Teilnehmer hinter einem NAT befinden, kann die Verbindung ohne viele Probleme hergestellt werden, obwohl wir Ports auf dem VPN-Server öffnen müssen, wenn es sich hinter dem NAT befindet. Sequenznummern und ACKs werden verwendet, um Zuverlässigkeit zu gewährleisten. Außerdem enthält es ein Fehlerverarbeitungssystem. IKE ist resistent gegen Denial-of-Service-Angriffe. IKE ergreift keine Maßnahmen, bis festgestellt wird, ob der anfordernde Endpunkt tatsächlich vorhanden ist, und schützt so vor Angriffen durch gefälschte IP-Adressen.

Derzeit ist IKEv2 in allen professionellen Firewalls und Routern weit verbreitet, es ist jedoch nur in der Android- oder iOS-Welt noch nicht vollständig erweitert Samsung Smartphone-Benutzer unterstützen IPsec mit IKEv2. Windows-, Linux- und MacOS-Betriebssysteme unterstützen dieses Protokoll.

IKEv2: Was hat sich geändert?

IKEv2 ist die zweite Version dieses beliebten Internet Key Exchange-Protokolls. Es enthält Verbesserungen für die NAT-Durchquerung, die die Kommunikation und den Durchgang durch Firewalls im Allgemeinen erleichtern. Es unterstützt auch einen neuen Mobilitätsstandard, der eine sehr schnelle Wiederverbindung der Kommunikation ermöglicht. Außerdem ermöglicht es Multihoming (Multi-Origin), ideal für Benutzer von Smartphones, Tablets oder Laptops. IKEv2 ermöglicht die Verwendung von SCTP, das in VoIP verwendet wird, es hat auch einen einfacheren Nachrichtenaustausch, es hat weniger kryptografische Mechanismen, die nur die sichersten erlauben. Was bringt es, ein VPN mit unsicheren Chiffren zu verwenden? IKEv2 erlaubt nur die Verwendung der sichersten

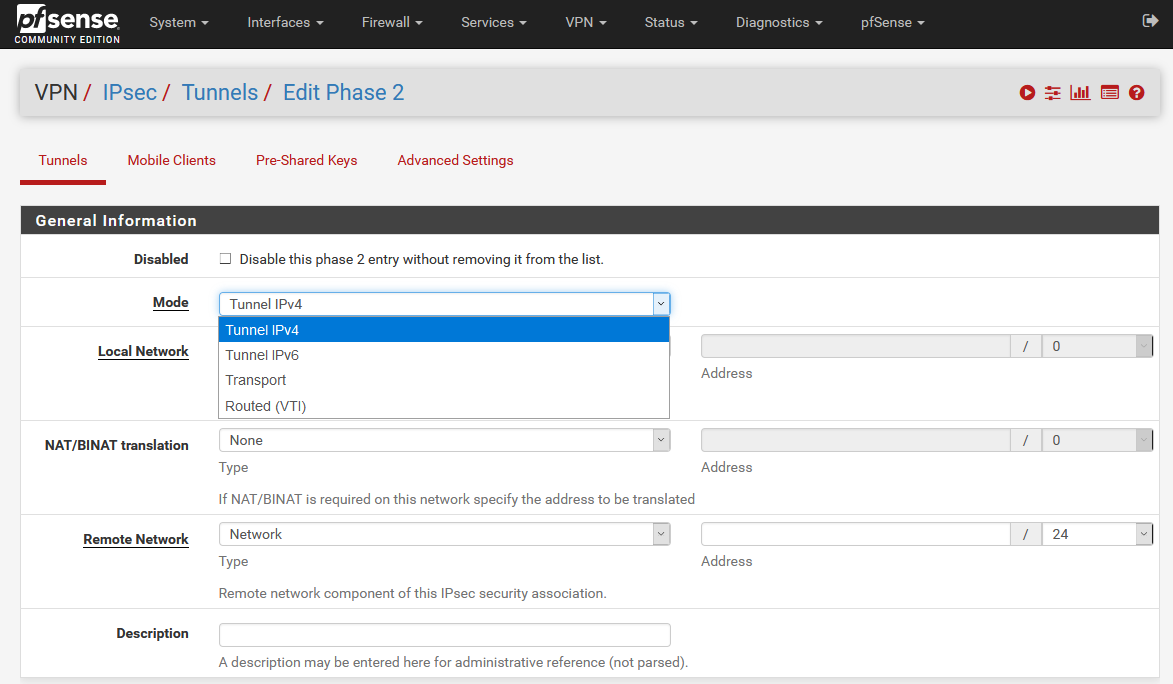

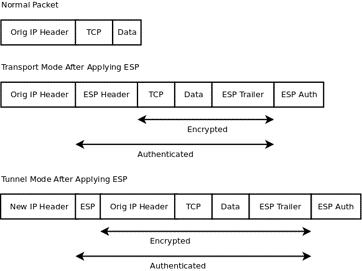

Betriebsarten: Transport oder Tunnel

IPsec bietet uns zwei sehr unterschiedliche Betriebsmodi, sowohl für den Authentifizierungsheader (AH) als auch für die gekapselte Sicherheitsnutzlast (ESP). Diese Betriebsarten unterscheiden sich in der Art und Weise, wie die Pakete adressiert werden. Als nächstes erklären wir die Unterschiede zwischen den beiden ausführlicher.

Transportmodus

Der AH- oder ESP-Header wird zwischen dem Datenbereich und dem IP-Header so eingefügt, dass die ursprünglichen IP-Adressen erhalten bleiben. Der in einem AH- oder ESP-Datagramm gekapselte Inhalt stammt direkt von der Transportschicht. Daher wird der IPSec-Header nach dem IP-Header und unmittelbar vor den von der Transportschicht bereitgestellten Daten eingefügt. Auf diese Weise wird nur die Nutzlast verschlüsselt und authentifiziert. Das Schema des Datagramms wäre das folgende:

Der Transportmodus stellt eine Ende-zu-Ende-Kommunikation sicher, aber die Enden müssen sich der Existenz des IPSec-Protokolls bewusst sein, um sich gegenseitig zu verstehen.

Tunnelmodus

Im Tunnelmodus wird das gesamte IP-Paket (Header + Daten) verschlüsselt und authentifiziert, wenn ESP verwendet wird. Dieses Paket wird in ein neues IP-Paket eingekapselt, daher ändert sich die IP-Adresse in die des letzten IP-Pakets. Daher wird dem ursprünglichen Paket ein AH- oder ESP-Header hinzugefügt, und dann wird der IP-Header hinzugefügt, der dazu dient, das Paket durch das Netzwerk zu leiten.

Der Tunnelmodus wird normalerweise verwendet, um Netzwerke mit Netzwerken zu kommunizieren, kann jedoch auch verwendet werden (und wird tatsächlich verwendet), um Computer mit Netzwerken und Computer mit Computern zu kommunizieren. Diese Betriebsart erleichtert es Knoten, ihre Identität vor anderen kommunizierenden Knoten zu verbergen. Durch Verwendung des Tunnelmodus können wir ein Subnetz haben, das speziell für VPN-Clients vorgesehen ist. Der Tunnelmodus wird hauptsächlich von IPSec-Gateways verwendet, um das Netzwerk zu identifizieren, das sie unter derselben IP-Adresse schützen, und damit die Verarbeitung des IPSec-Verkehrs auf einem Computer zu zentralisieren.

In der folgenden Abbildung sehen Sie einen Vergleich zwischen beiden Betriebsschemata, wobei immer ESP verwendet wird:

Sobald wir die beiden Betriebsarten gesehen haben, werden wir sehen, welche Authentifizierungsmethoden wir in IPsec haben.

Authentifizierungsmethoden

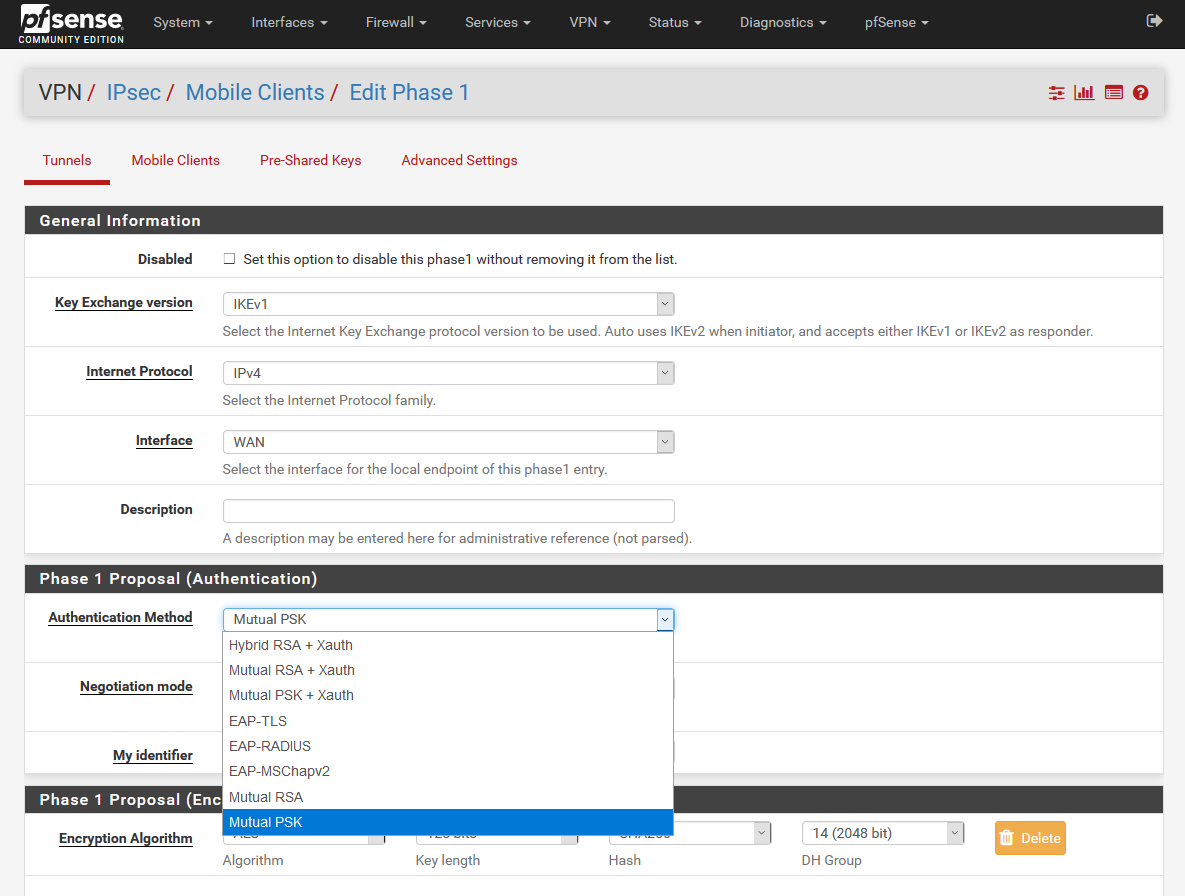

Im IPSec-Protokoll stehen insgesamt vier Authentifizierungsmethoden zur Verfügung: gemeinsamer Schlüssel, digitale RSA-Signaturen, digitale X.509-Zertifikate und Authentifizierung durch eine Gruppe von XAuth-Benutzern. Abhängig von dem Szenario, in dem IPSec implementiert werden soll, wird die eine oder andere Authentifizierungsmethode verwendet. Jede dieser Methoden hat Vor- und Nachteile, die erwähnt werden. Als nächstes erklären wir diese vier Methoden im Detail.

Gemeinsamer Schlüssel

Der gemeinsam genutzte Schlüssel ist ein Schlüssel, der aus einer Zeichenfolge (der eines Lebens) besteht, die nur die beiden Enden der Kommunikation kennen, um die IPSec-Verbindung herzustellen. Durch die Verwendung von Authentifizierungsalgorithmen (HASH) wird überprüft, ob die Schlüssel korrekt sind, ohne dass die Schlüssel offengelegt werden müssen. Damit diese Methode sicher ist, muss für jedes Teilnehmerpaar ein Schlüssel vorhanden sein. Diese Art der Authentifizierung ist für viele Teilnehmer nicht möglich, da es eine sehr große Anzahl von Schlüsseln geben wird.

Obwohl Hashes für den Schlüsselaustausch in der Verbindung verwendet werden, müssen sich die Schlüssel vor dieser Verbindung an beiden Enden der Kommunikation befinden. Aus diesem Grund können wir nicht sicher wissen, ob dieser Schlüssel beim Senden erfasst wurde. Wir können nur dann sicherstellen, dass es sicher ist, wenn wir es von Hand liefern. Diese Technik ist nützlich für kleine Netzwerke, aber für mittlere und große Netzwerke ist sie völlig unmöglich.

Digitale RSA-Signaturen

IPsec arbeitet mit dem IKE-Protokoll für die automatische Schlüsselverwaltung und -sicherheit und verwendet digitale RSA-Signaturen für den sicheren Austausch von Schlüsseln über das öffentliche und private Schlüsselpaar. Diese Schlüssel haben das gleiche Problem wie der gemeinsam genutzte Schlüssel. Irgendwie müssen wir die Schlüssel an die „andere Seite“ senden, aber wir können die Schlüssel mithilfe des IKE-Protokolls sicher ändern.

Um das Netzwerk zu sichern, ist es daher ratsam, diese Schlüssel regelmäßig zu ändern. Diese RSA-Signaturen bieten dem Netzwerk Authentifizierung und Vertraulichkeit.

X.509-Zertifikate

Eine der sichersten Formen der Authentifizierung in IPSec besteht darin, mit digitalen Zertifikaten zu arbeiten und eine Public-Key-Infrastruktur (PKI) mit der entsprechenden Zertifizierungsstelle (Certification Authority), dem digitalen Zertifikat des Servers und den digitalen Zertifikaten der Clients zu erstellen. Dank dieser digitalen Zertifikate können wir eine sehr robuste Authentifizierung einrichten. Darüber hinaus können wir auch mit digitalen Zertifikaten arbeiten. Diese Zertifikate enthalten den öffentlichen Schlüssel des Eigentümers und dessen Identifizierung. Der Eigentümer verfügt außerdem über ein Paar öffentlicher und privater Schlüssel, mit denen er zum Zeitpunkt der Validierung arbeiten kann.

Durch die Verwendung dieser Zertifikate wird das PKI-Protokoll in der Szene angezeigt, um die an der IPSec-Kommunikation beteiligten Knoten zu authentifizieren. Die Verwendung dieser PKI hilft bei der Erstellung neuer Zertifikate und beim Entfernen anderer. Die Gültigkeit des digitalen Zertifikats wird von der PKI gewährt. Diese PKI integriert die Zertifizierungsstelle, die den öffentlichen Schlüssel und die Identität des Eigentümers enthält. Die an der IPSec-Verbindung beteiligten Endpunkte erkennen die Zertifizierungsstelle als gültig an, da sie eine Kopie dieser Zertifizierungsstelle (den öffentlichen Schlüssel der Zertifizierungsstelle) besitzen.

Die Zertifikatsüberprüfung erfolgt mithilfe der CRL (Certificate Revocation List), die in der PKI gespeichert ist. Alle Teilnehmer erhalten eine Kopie dieser CRL, die ständig aktualisiert wird.

XAuth-Benutzergruppenauthentifizierung

Diese Methode fügt den zuvor angezeigten digitalen Zertifikaten (X.509) einen Benutzer und ein Kennwort hinzu, sodass neben der Überprüfung des Zertifikats auch der Benutzer und das Kennwort überprüft werden. Um diese Benutzer und Kennwörter zu überprüfen, können wir einen Radius-Server oder direkt eine kleine Datenbank mit der Liste der Benutzer und Kennwörter verwenden.

Verbindung herstellen

Die Aushandlung eines IPSec-Tunnels erfolgt über das IKE-Protokoll, das uns eine verschlüsselte und authentifizierte Verbindung zwischen den beiden Enden der Kommunikation ermöglicht. Während des Verbindungsvorgangs werden die Schlüssel und die Sicherheit zum Herstellen der IPSec-Verbindung vereinbart. Der Verbindungsvorgang erfolgt in zwei Teilen. Wir erklären diese beiden Teile unten.

1. Stellen Sie der Verbindung Authentifizierung und Sicherheit zur Verfügung

Um die Verbindung zu sichern, werden ein symmetrischer Verschlüsselungsalgorithmus und eine HMAC-Signatur verwendet. Der Schlüsselaustausch erfolgt mithilfe eines Schlüsselaustauschalgorithmus wie Diffie-Hellman. Diese Methode garantiert nicht, dass die Teilnehmer so sind, wie sie sich ausgeben. Daher verwenden wir einen vorinstallierten Schlüssel oder digitale Zertifikate.

Der erste Teil der Kommunikation endet, wenn die Sicherheitsparameter vereinbart und der Kommunikationskanal gesichert wurde.

2. Vertraulichkeit der Daten gewährleisten.

Der von uns eingerichtete sichere IKE-Kanal wird zum Aushandeln bestimmter IPSec-Sicherheitsparameter (AH- oder ESP-Header, Authentifizierungsalgorithmen usw.) verwendet. Diese spezifischen Parameter können neue Diffie-Hellman-Schlüssel enthalten, um eine höhere Sicherheit zu gewährleisten, sofern wir das PFS (Perfect Direct Confidentiality) konfiguriert haben. Dies wird dringend empfohlen, um das VPN noch robuster zu machen.

Von IPSec angebotene Sicherheitsdienste

Vertraulichkeit

Der Vertraulichkeitsdienst wird über die im ESP-Protokoll enthaltene Verschlüsselungsfunktion abgerufen. In diesem Fall ist es ratsam, die Authentifizierungsoption zu aktivieren, da die Verschlüsselung unbrauchbar ist, wenn die Integrität der Daten nicht garantiert ist. Dies liegt an der Tatsache, dass die Daten zwar von niemandem während der Übertragung interpretiert werden konnten, jedoch geändert werden konnten, indem bedeutungsloser Verkehr an den Empfänger der Nachricht gesendet wurde, der als gültiger Verkehr akzeptiert würde.

Das ESP-Protokoll bietet nicht nur Verkehrsverschlüsselung, sondern auch Tools, mit denen die Art der ausgeführten Kommunikation ausgeblendet werden kann. Hierzu können Füllzeichen in den Inhalt der Paketdaten eingegeben werden, so dass die wahre Länge des Pakets verborgen bleibt. Dies ist ein nützlicher Schutz gegen Verkehrsanalysetechniken, mit denen ein Angreifer nützliche Informationen aus der Untersuchung der Eigenschaften von verschlüsseltem Verkehr ableiten kann.

Integrität und Authentifizierung des Datenursprungs

Das AH-Protokoll ist am besten geeignet, wenn keine Verschlüsselung erforderlich ist. Die ESP-Protokollauthentifizierungsoption bietet ähnliche Funktionen, obwohl dieser Schutz im Gegensatz zu AH den IP-Header nicht enthält. Wie bereits erwähnt, ist diese Option für Anwendungen von großer Bedeutung, bei denen es wichtig ist, die Unveränderlichkeit des Inhalts der IP-Pakete zu gewährleisten.

Wiederholen Sie die Erkennung

Die Authentifizierung schützt vor IP-Spoofing. Ein Angreifer kann jedoch weiterhin gültige Pakete erfassen und an das Ziel weiterleiten. Um diesen Angriff zu vermeiden, enthalten sowohl ESP als auch AH ein Verfahren zum Erkennen wiederholter Pakete. Diese Prozedur basiert auf einer Sequenznummer, die im ESP- oder AH-Header enthalten ist. Der Absender erhöht diese Nummer für jedes gesendete Datagramm und der Empfänger überprüft sie, so dass wiederholte Pakete ignoriert werden.

Diese Sequenz kann vom Angreifer nicht geändert werden, da sie durch die Integritätsoption für eines der beiden Protokolle (AH und ESP) geschützt ist und jede Änderung dieser Nummer einen Fehler bei der Integritätsprüfung des Pakets verursachen würde.

Zugriffskontrolle: Authentifizierung und Autorisierung

Da für die Verwendung von ESP und AH Kenntnisse über Schlüssel erforderlich sind und diese Schlüssel auf sichere Weise über eine IKE-Sitzung verteilt werden, in der sich beide Knoten gegenseitig authentifizieren, besteht die Garantie, dass nur die gewünschten Computer an der Kommunikation teilnehmen.

Es sollte klargestellt werden, dass eine gültige Authentifizierung keinen vollständigen Zugriff auf Ressourcen impliziert, da IPSec auch Autorisierungsfunktionen bereitstellt. Während der IKE-Aushandlung wird der Fluss des IP-Verkehrs angegeben, der über die IPSec-Verbindung zirkuliert. Diese Spezifikation ähnelt einem Paketfilter unter Berücksichtigung des Protokolls, der IP-Adressen der Quell- und Zielports, des TOS-Bytes und anderer Felder. Beispielsweise kann IPSec verwendet werden, um den Zugriff von einer Zweigstelle auf das lokale Netzwerk des Zentrums zu ermöglichen.

Ich lehne nicht ab

Mit IKE mit digitaler Zertifikatauthentifizierung ist ein Nicht-Ablehnungsdienst möglich. In diesem Fall basiert das Authentifizierungsverfahren auf der digitalen Signatur einer Nachricht, die die Identität des Teilnehmers enthält. Diese Signatur ist dank der Verbindung zwischen dem öffentlichen Schlüssel und der Identität, die das digitale Zertifikat garantiert, ein eindeutiger Beweis dafür, dass eine IPSec-Verbindung mit einem bestimmten Computer hergestellt wurde, sodass diese nicht verweigert werden kann. In der Praxis ist dieser Test jedoch komplexer, da die IKE-Verhandlungsnachrichten gespeichert werden müssen.

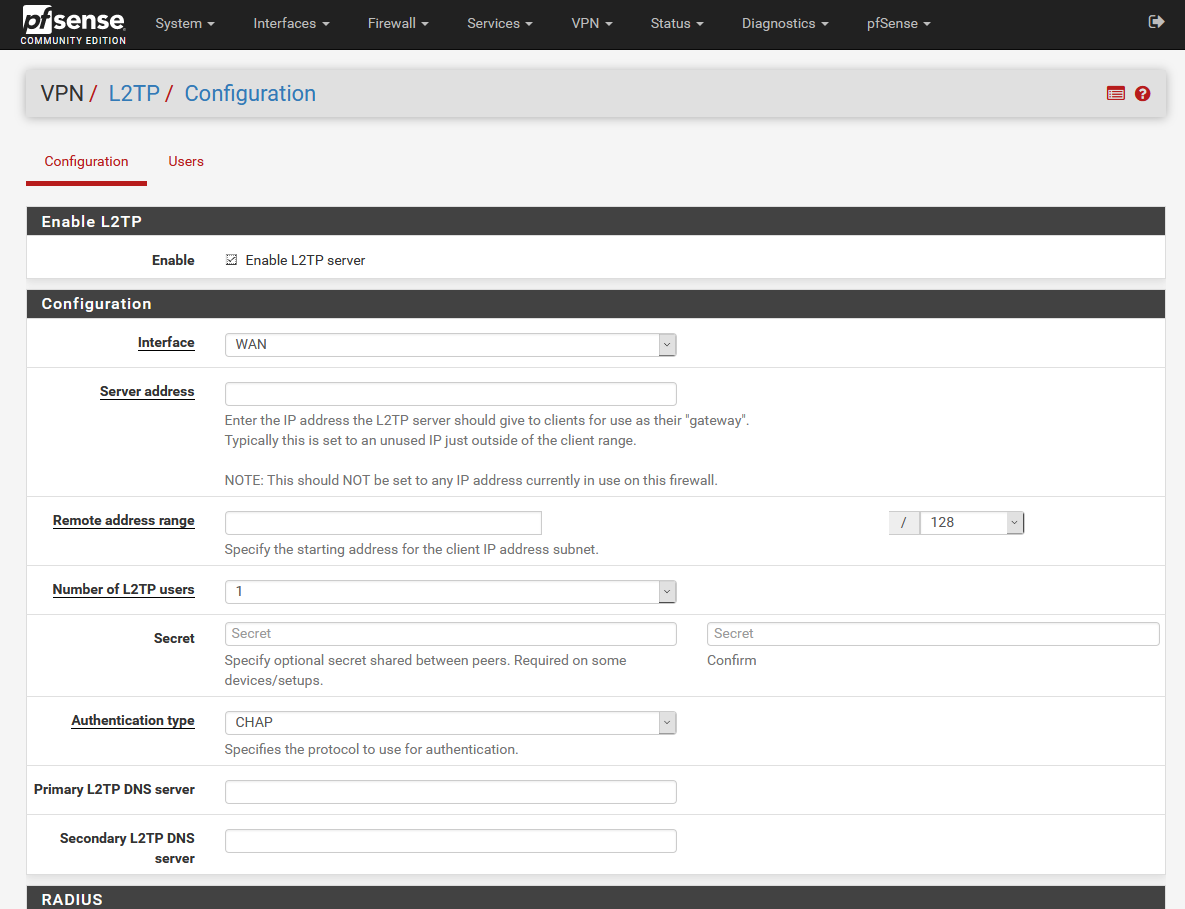

L2TP / IPsec - was ist das?

L2TP (Layer 2 Tunneling Protocol) ist ein Protokoll für VPN, das von einer IETF-Arbeitsgruppe als Erbe von PPTP entwickelt wurde, um die Mängel dieses Protokolls zu beheben und sich als Standard zu etablieren. L2TP verwendet PPP, um einen DFÜ-Zugriff bereitzustellen, der über das Internet zu einem bestimmten Punkt getunnelt werden kann. L2TP enthält die Authentifizierungsmechanismen von PPP, PAP und CHAP und unterstützt ähnlich wie PPTP die Verwendung dieser Authentifizierungsprotokolle wie RADIUS.

Obwohl L2TP einen von mehreren Protokollen unterstützten Zugriff und Zugriff auf entfernte lokale Netzwerke bietet, weist es keine besonders robusten kryptografischen Eigenschaften auf. Der Authentifizierungsvorgang wird nur zwischen den Endpunkten des Tunnels ausgeführt, nicht jedoch für jedes der Pakete, die ihn durchlaufen. Dies kann zu Spoofing irgendwo im Tunnel führen. Ohne Überprüfung der Integrität jedes Pakets wäre es möglich, einen Denial-of-Service-Angriff mit gefälschten Kontrollnachrichten durchzuführen, die den zugrunde liegenden L2TP-Tunnel oder die PPP-Verbindung beenden.

L2TP verschlüsselt den Benutzerdatenverkehr nicht zuverlässig und verursacht daher Probleme, wenn es wichtig ist, Daten vertraulich zu behandeln. Trotz der Tatsache, dass die in den Paketen enthaltenen Informationen verschlüsselt werden können, verfügt dieses Protokoll nicht über Mechanismen zur automatischen Schlüsselgenerierung oder automatischen Schlüsselaktualisierung. Dies kann jemandem, der im Netzwerk zuhört und einen einzelnen Schlüssel entdeckt, den Zugriff auf alle übertragenen Daten ermöglichen.

Unter Berücksichtigung all dieser Schwächen von L2TP traf die IETF die Entscheidung, die Protokolle des IPSec-Protokolls selbst zu verwenden, um die Daten zu schützen, die durch den L2TP-Tunnel übertragen werden. Aus diesem Grund werden sie immer als "L2TP / IPsec" geschrieben, da beide Protokolle gleichzeitig verwendet werden und dieses gemeinsame Protokoll weit verbreitet ist. Man könnte sagen, dass L2TP das Protokoll auf der Ebene der Verbindungsschicht ist und keine Sicherheit bietet. IPSec bietet jedoch die Sicherheit auf der Netzwerkebene, sodass die Verwendung dieses Protokolls sicher ist.

Aus diesem Grund finden wir die L2TP / IPSec-Nomenklatur immer zusammen, da beide Protokolle für eine sichere VPN-Verbindung verwendet werden.

Schlussfolgerungen

IPSec ist ein außerordentlich leistungsfähiger und flexibler Sicherheitsstandard. Seine Bedeutung liegt in der Tatsache, dass es einen traditionellen Mangel im IP-Protokoll behebt: Sicherheit. Dank IPSec ist es jetzt möglich, IP-Netzwerke für kritische Anwendungen wie Geschäftstransaktionen zwischen Unternehmen zu verwenden. Gleichzeitig ist es die ideale Lösung für Szenarien, in denen unabhängig von der Anwendung Sicherheit erforderlich ist. Daher ist es ein wesentlicher Bestandteil der Sicherheit von IP-Netzwerken. Das IPSec-Protokoll ist bereits heute eine der Grundkomponenten der Sicherheit in IP-Netzwerken.