Hacker suchen ständig nach neuen Wegen, um Benutzer dazu zu bringen, ihre Hacking-Angriffe auszuführen. Und dafür greifen sie meist auf sehr beliebte, weit verbreitete und genutzte Dateiformate zurück, mit denen sie möglichst viele Nutzer angreifen können. Auf diese Weise, HP Wolf Sicherheit Forscher haben gerade eine neue Malware-Verteilungskampagne entdeckt, die nutzt das .ODT-Format um Malware auf nicht nachweisbare Weise zu verbreiten.

Hacker verwenden häufig andere Dateiformate, um ihre Angriffe durchzuführen. Am gebräuchlichsten sind zum Beispiel das PDF oder das .BAT oder .EXE ausführbare Dateien. Aus diesem Grund ist es noch seltsamer, sich mit einer Kampagne wiederzufinden, die sich zu 100 % auf das ODT-Format konzentriert. Das .ODT-Format ist das OpenDocument-Textdateiformat. Im Großen und Ganzen ist es das offene Äquivalent von Word DOCX. Dieses Format wird nicht nur in verwendet LibreOffice und OpenOffice, aber alle Textverarbeitungsprogramme, einschließlich Word, können es öffnen. Und dadurch wird der Benutzer automatisch entlarvt.

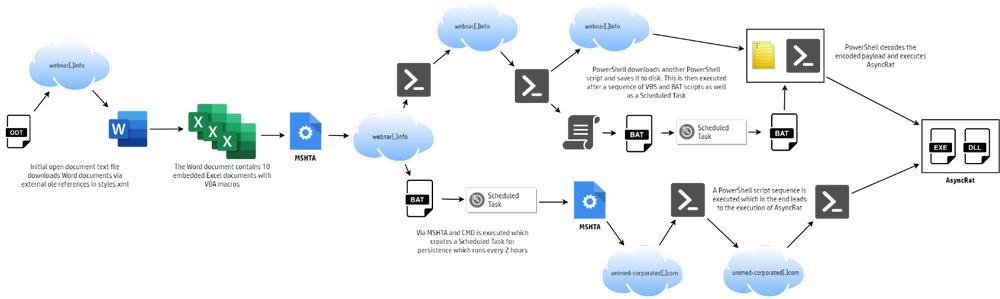

Nach einer umfassenden Analyse wurden seit Anfang Juni 2022 Muster dieser Malware im Netzwerk entdeckt, aber erst Anfang Juli wurde eine Kopie hochgeladen Virus insgesamt. Um diesen Angriff durchzuführen, zielt das Dokument auf verschiedene Objekte ab, die auf Remote-Servern gehostet werden, tut dies jedoch ohne auf Makros zurückzugreifen . Auf diese Weise umgeht es alle Sicherheitsmaßnahmen des Systems und des Antivirus und erschwert das Erkennen der Bedrohung erheblich.

Anstatt das typische Makrosystem zu verwenden, zielt das schädliche Dokument beim Öffnen auf mehr als 20 remote verknüpfte OLE-Objekte ab. Der Benutzer muss wählen, ja, ob er diese Objekte herunterladen möchte, um (theoretisch) den Inhalt des Dokuments aktualisieren zu können. Wenn wir sie herunterladen, werden mehrere Dateien auf unseren Computer heruntergeladen und ausgeführt. Eine dieser Dateien ist eine Excel-Tabelle mit versteckten Makros. Und das ist es, was beim Ausführen des Makros schließlich die Infektion auslöst: es installiert den AsyncRAT-Trojaner auf dem PC .

Infektion vermeiden

Wie wir sehen können, ist der Prozess vom ursprünglichen ODT-Dokument bis zur Ausführung der Infektion auf dem System ziemlich komplex, was zeigt, dass die Hacker große Anstrengungen unternommen haben, um die Erkennung ihrer Malware zu vermeiden. Und um eine Reinfektion zu gewährleisten, ist es sehr aggressiv Persistenzmerkmale.

Die verwendete Infektionsmethode ist sehr klassisch: ein Phishing E-Mail mit angeschlossenem ODT . Da es sich um ein harmloses Dokument handelt, wird es weder von GMAIL noch von Antivirenprogrammen als Bedrohung erkannt. Aber in dem Moment, in dem wir es ausführen, sind wir verloren. Und es spielt keine Rolle, ob wir es mit Office Word öffnen, LibreOffice Writer oder ein anderes Programm.

Wenn wir diese Datei per Mail erhalten und auf dem PC ausgeführt haben, sind wir höchstwahrscheinlich infiziert. In diesem Fall müssen wir unseren PC mit einem guten, aktualisierten Antivirenprogramm analysieren, um die Bedrohung zu erkennen und zu blockieren. Und seien Sie außerdem sehr vorsichtig mit Beharrlichkeit, da es in diesem Fall sehr aggressiv ist.