Wireshark ist der bekannteste und am weitesten verbreitete Paketanalysator weltweit. Dank dieses Programms können wir den gesamten Netzwerkverkehr, der in unseren PC eintritt und diesen verlässt, detailliert erfassen und analysieren. Außerdem müssen wir uns daran erinnern, dass er plattformübergreifend ist. Dies bedeutet, dass er für verfügbar ist Windows, Linux, macOS, Solaris, FreeBSD, NetBSD und andere. In diesem Artikel erfahren Sie heute auf grundlegende Weise, wie Sie eine Verkehrserfassung durchführen und den Netzwerkverkehr analysieren, um festzustellen, ob Anomalien vorliegen.

Wireshark Hauptmerkmale

Dieses Programm, das völlig kostenlos ist, ermöglicht es uns, Hunderte von Protokollen eingehend zu untersuchen, da es Protokolle der physischen Schicht, der Verbindung, der Netzwerkprotokolle, der Transportschicht und auch der Anwendungsschicht unterstützt. Auf diese Weise können wir in Echtzeit erfassen. Wenn wir alle Pakete erfasst haben, die in unsere kabelgebundene oder kabellose Netzwerkkarte eingehen und diese verlassen, können wir eine eingehende Analyse offline durchführen, dh auf einem anderen Computer (oder in) das gleiche) und jederzeit.

Mit Wireshark können Sie den gesamten über die GUI erfassten Datenverkehr mit dem Programm selbst anzeigen. Wir können jedoch auch alle mit dem TShark-Programm erfassten Informationen anzeigen, einem Tool, das über die Konsole funktioniert und es uns ermöglicht, alles über die CLI-Befehlszeile zu lesen. um zum Beispiel alles über SSH zu sehen. Ein grundlegendes Merkmal eines Paketanalysators sind die Filter, sodass sie uns nur zeigen, was sie uns zeigen sollen, und keine weiteren Informationen, die zusätzliche Arbeit für uns erzeugen würden.

Wireshark kann in verschiedenen Erfassungsformaten wie tcpdump (libpcap), pcap ng und vielen anderen Erweiterungen lesen und schreiben, um sich für die weitere Analyse perfekt an verschiedene Programme anzupassen. Ein weiterer wichtiger Aspekt ist, dass die erfasste Erfassung im laufenden Betrieb mit GZIP komprimiert werden kann und natürlich auch im laufenden Betrieb dekomprimiert werden kann, falls wir die Erfassung lesen. Natürlich kann es Daten aus verschiedenen Netzwerktechnologien wie Ethernet, IEEE 802.11, PPP / HDLC, Geldautomaten, Bluetooth, USB, Token Ring, Frame Relay, FDDI und anderen lesen. Heute haben wir viele Protokolle mit verschlüsselten Daten. Mit dem entsprechenden privaten Schlüssel kann Wireshark den Datenverkehr verschiedener Protokolle wie IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP und WPA / WPA2 entschlüsseln.

Sobald wir die Hauptfunktionen gesehen haben, werden wir sie herunterladen und installieren.

Laden Sie

Dieses Programm ist völlig kostenlos, wir können direkt auf die zugreifen offizielle Wireshark-Website Hier finden Sie die Links zum Download. Die Installation dieses Programms ist sehr einfach. Wir müssen lediglich Schritt für Schritt dem Installationsassistenten folgen und den Computer neu starten, wenn Sie fertig sind. Wireshark ist ein Programm, das ständig aktualisiert wird. Es wird daher dringend empfohlen, immer die neueste Version auf unserem Computer zu installieren, um die neuesten Nachrichten zu erhalten.

Wenn Sie ein Linux-basiertes Betriebssystem haben, ist es sehr wahrscheinlich, dass Sie in Ihrem Paketmanager Wireshark haben, und Sie müssen einfach einen Befehl wie den folgenden ausführen:

sudo apt install wireshark

Sobald wir gesehen haben, wie Wireshark heruntergeladen und installiert wird, werden wir es zum Erfassen von Daten verwenden.

Nehmen Sie mit Wireshark in Windows 10 eine Verkehrserfassung vor

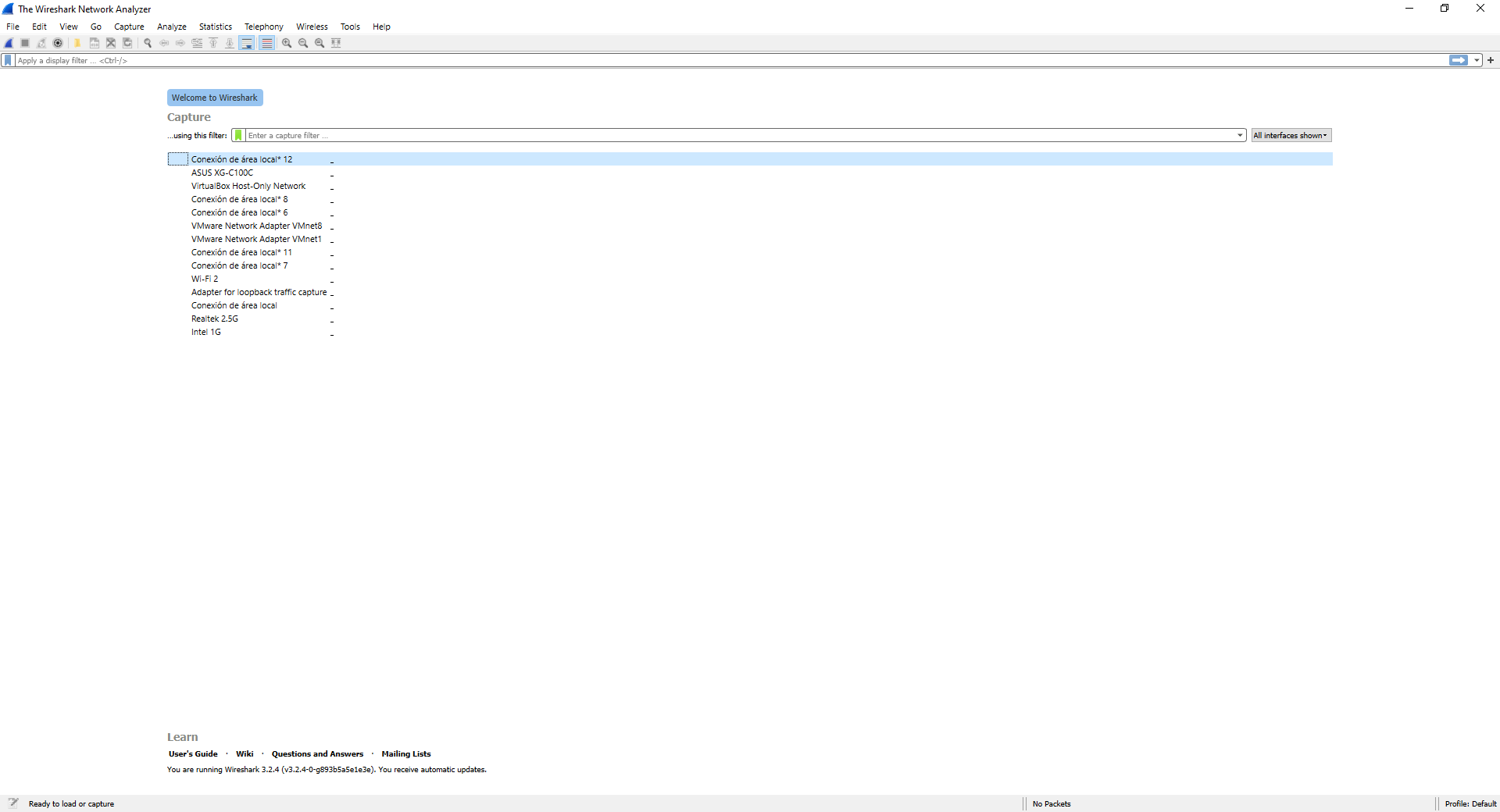

Wir haben das Windows 10-Betriebssystem verwendet, um die Verkehrserfassung durchzuführen, aber auf Linux- oder MacOS-Systemen ist es genau das gleiche, da wir genau die gleiche grafische Benutzeroberfläche haben. Das erste, was wir beim Starten dieses Programms sehen werden, sind alle Netzwerkkarten und Netzwerkschnittstellen unseres Computers. In unserem Fall haben wir insgesamt drei kabelgebundene Netzwerkkarten (ASUS XG-C100C, Realtek 2.5G und Intel 1G), ein Karten-WLAN-Netzwerk (W-Lan 2) Zusätzlich haben wir verschiedene virtuelle Netzwerkschnittstellen, die den VMware- und Virtual Box-Schnittstellen entsprechen.

Mit Wireshark können wir den Datenverkehr jeder Netzwerkkarte erfassen, egal ob physisch oder virtuell. Wir müssen lediglich klarstellen, welche Netzwerkkarte derzeit verwendet wird und von welcher wir den Netzwerkdatenverkehr erfassen möchten. In unserem Fall ist es das ASUS XG-C100C, also doppelklicken wir einfach auf diese Karte.

Durch Doppelklicken wird automatisch der gesamte eingehende und ausgehende Netzwerkverkehr erfasst. Einige Empfehlungen VOR der Durchführung einer Verkehrserfassung sind die folgenden:

- Schließen Sie alle Programme, die Netzwerkverkehr generieren und die wir nicht erfassen möchten

- Stellen Sie sicher, dass die Firewall deaktiviert ist, da sie bestimmten Datenverkehr blockieren kann und nicht in Wireshark angezeigt wird oder nur ein Teil des generierten Datenverkehrs angezeigt wird.

- Wenn Sie einen von einer Anwendung generierten Datenverkehr erfassen möchten, wird empfohlen, vor dem Starten 1 Sekunde zu warten und den Netzwerkverkehr vom Computer zu erfassen. Anschließend führen wir diese Anwendung aus. Schließlich schließen wir die Anwendung und warten 1 Sekunde zuvor Stoppen Sie die Erfassung des Datenverkehrs.

Mit diesen Empfehlungen sind wir sicher, dass die von Ihnen vorgenommene Verkehrserfassung ein Erfolg wird.

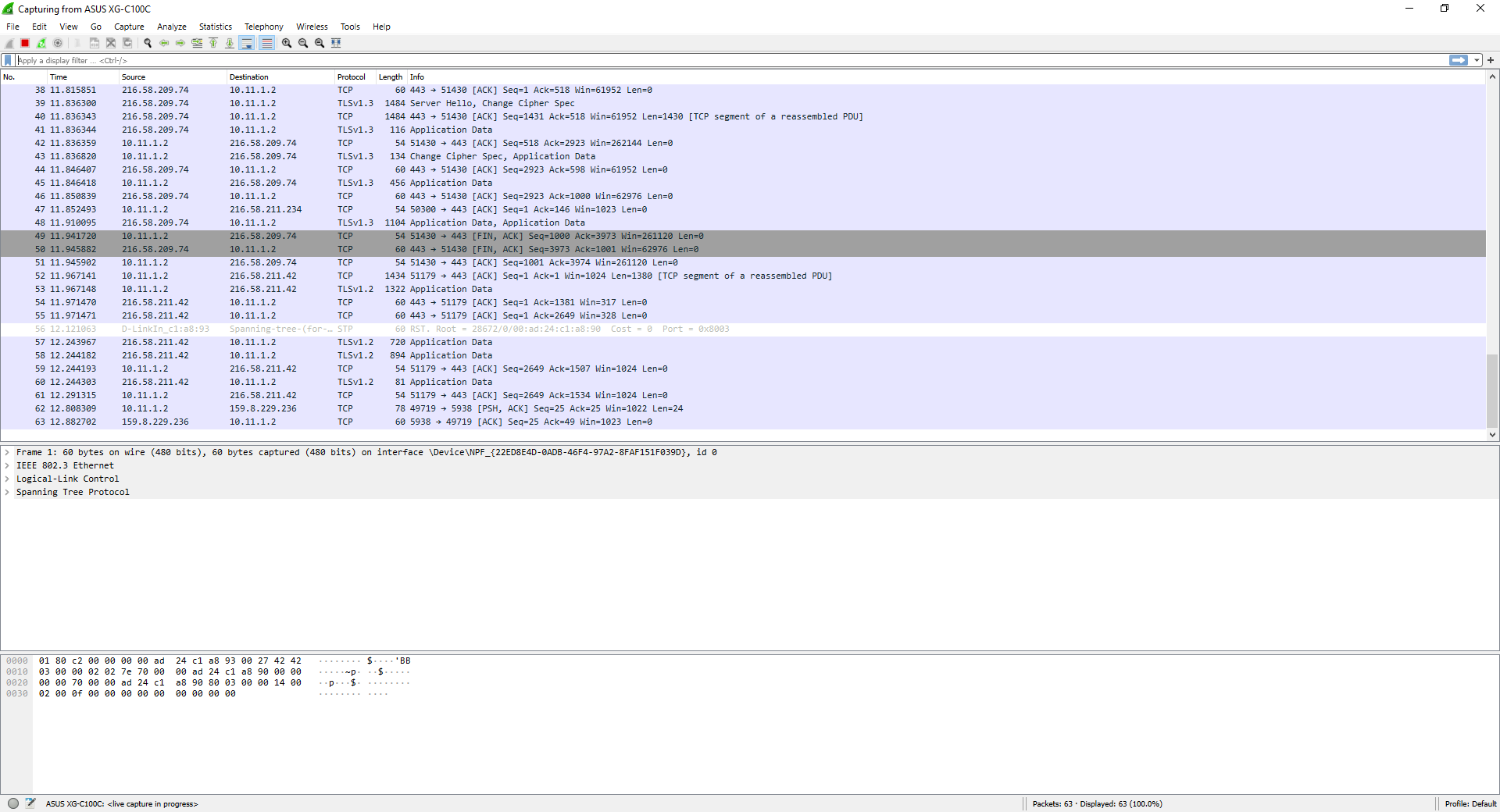

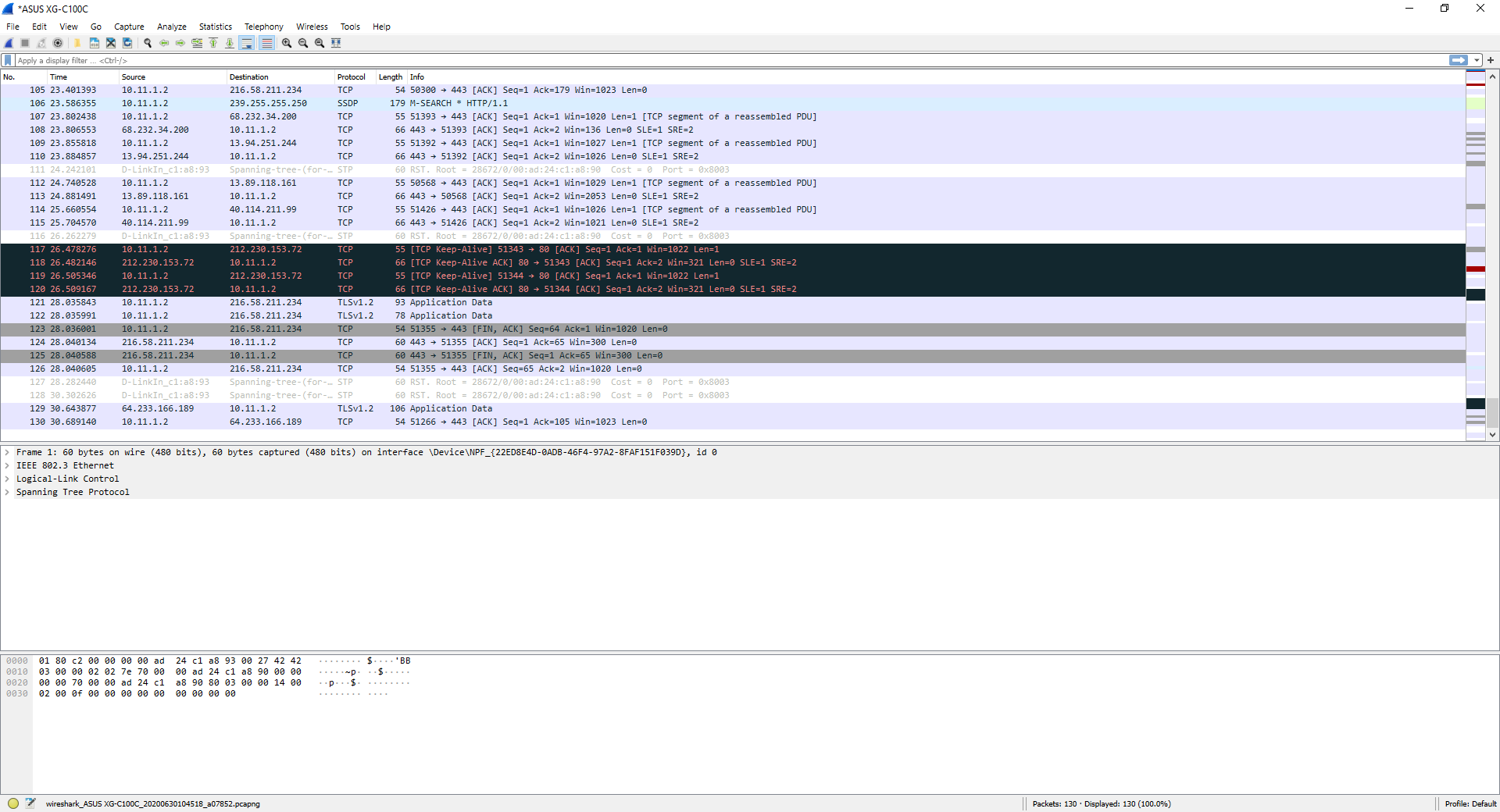

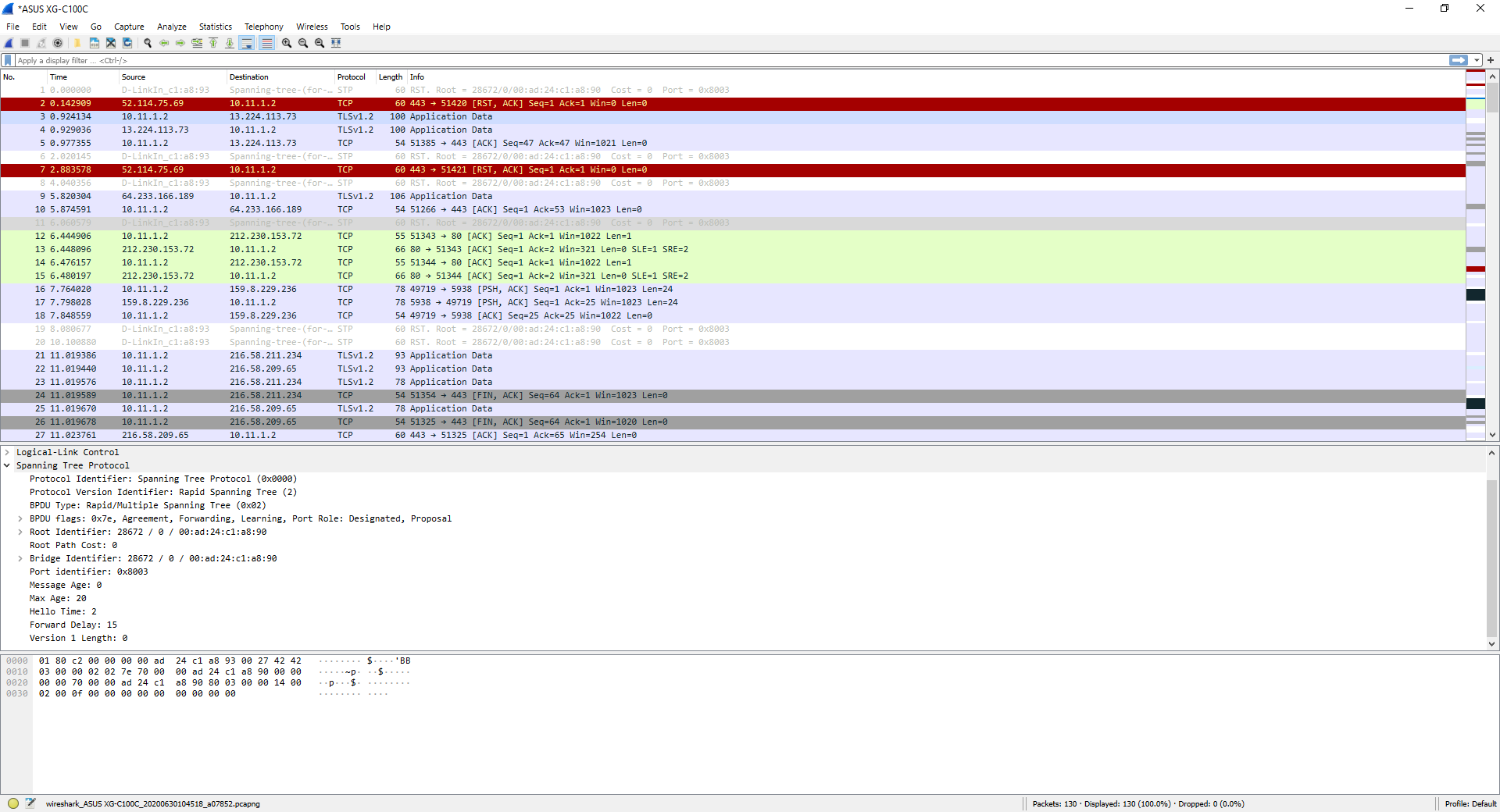

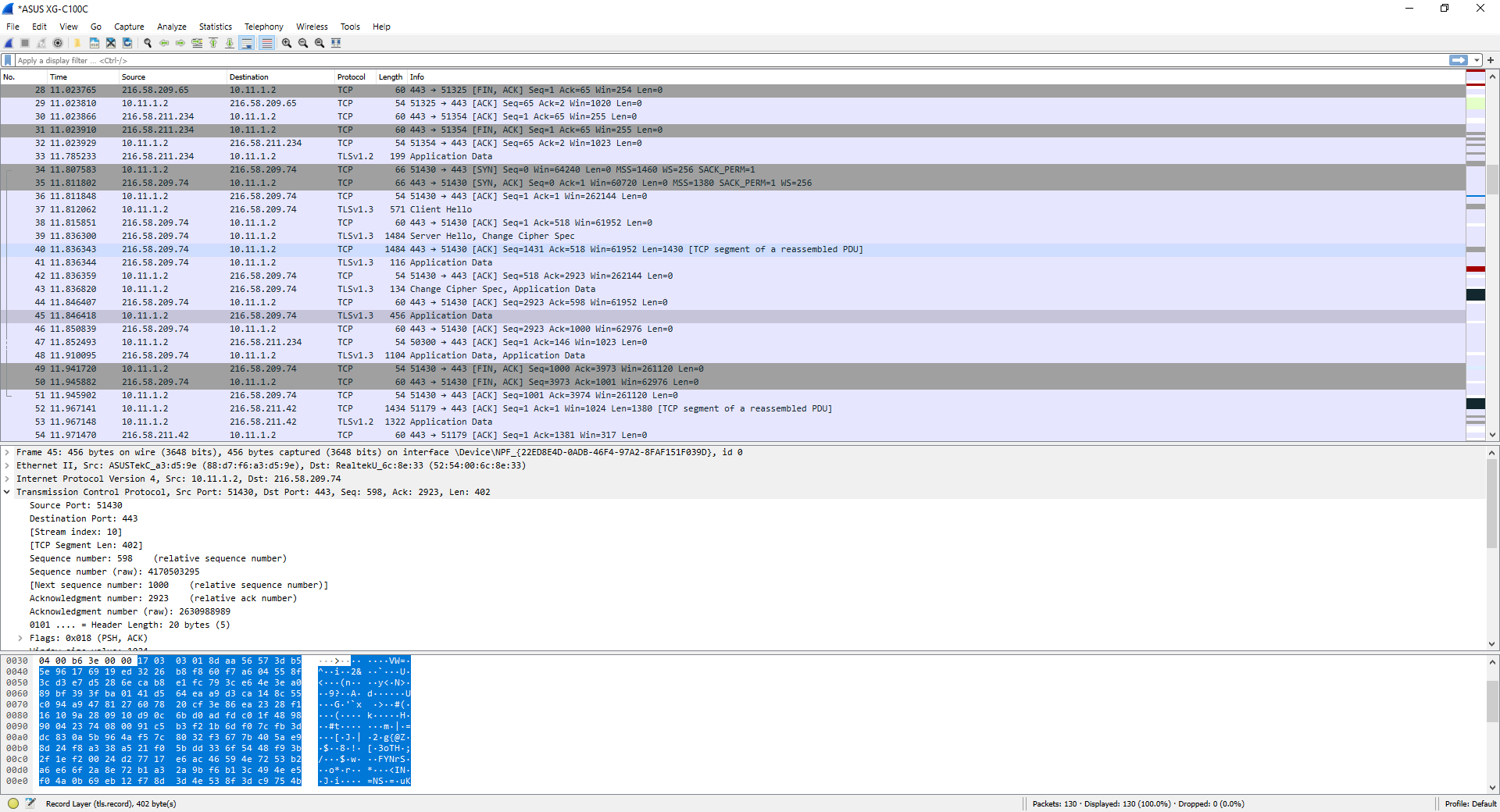

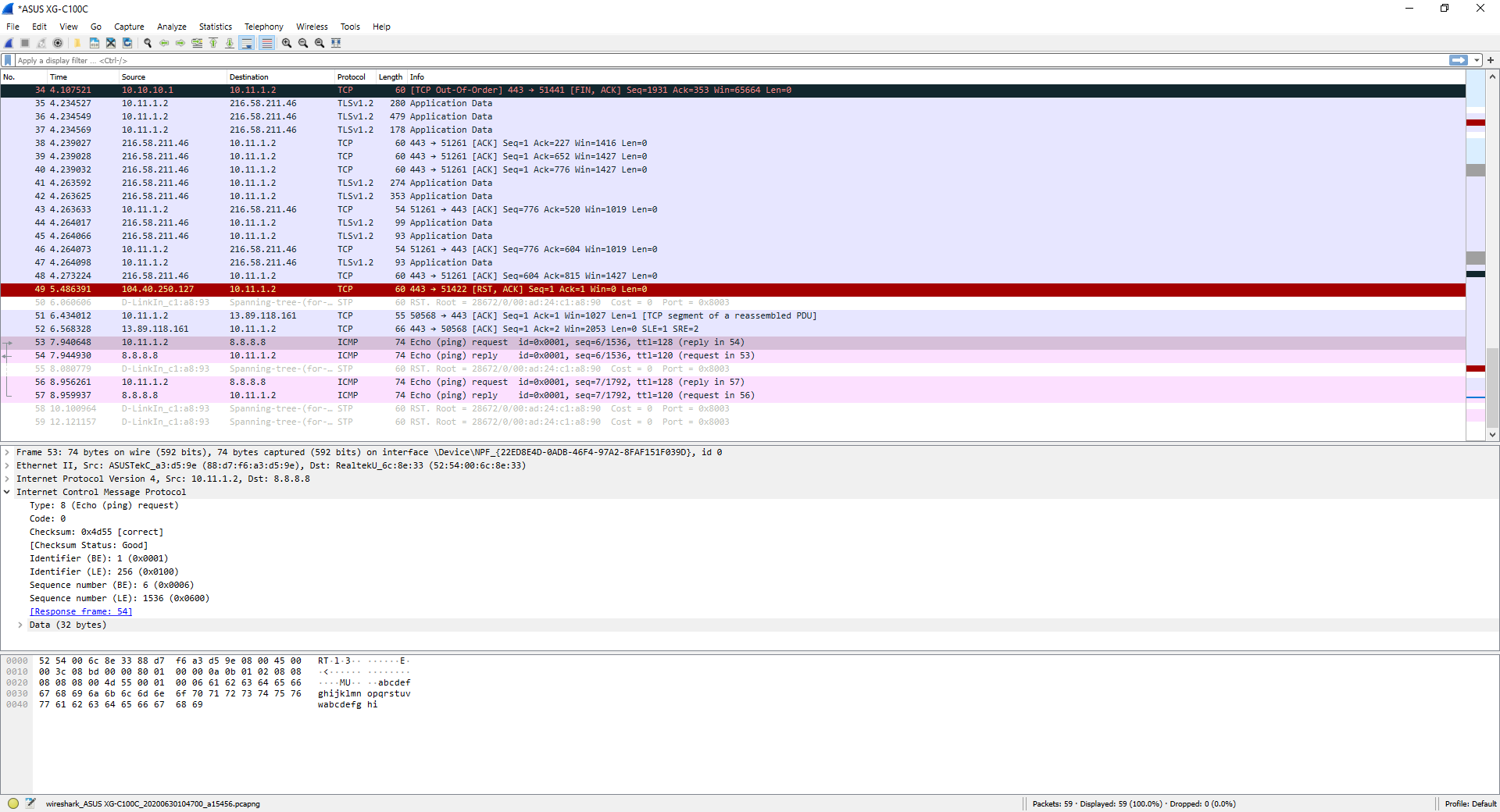

In dieser Verkehrserfassung können Sie Verkehr von verschiedenen Protokollen sehen, sowohl Verkehr vom Spanning-Tree-Protokoll des Netzwerks als auch TCP-Verkehr und TLSv1.2-Verkehr von verschiedenen Anwendungen, die wir geöffnet haben.

Mit jeder Dateneingabe können wir das gesamte Datenpaket anzeigen und detailliert anzeigen, sowohl auf Anwendungsebene, Transport, auf Netzwerkebene, Verbindung als auch auf physischer Ebene, dh Wireshark stellt uns Informationen zur Verfügung nach Schichten, um die Informationen zu finden, die wir leichter wissen müssen.

Natürlich erfahren wir auch, welche Quell- und Zielports vorhanden sind, wenn wir TCP oder UDP verwenden, und wir können sogar die Sequenznummern im Voraus sehen, ob in der Verbindung ein RST vorhanden war oder ob ein Segment vorhanden sein musste aufgrund eines Problems weitergeleitet.

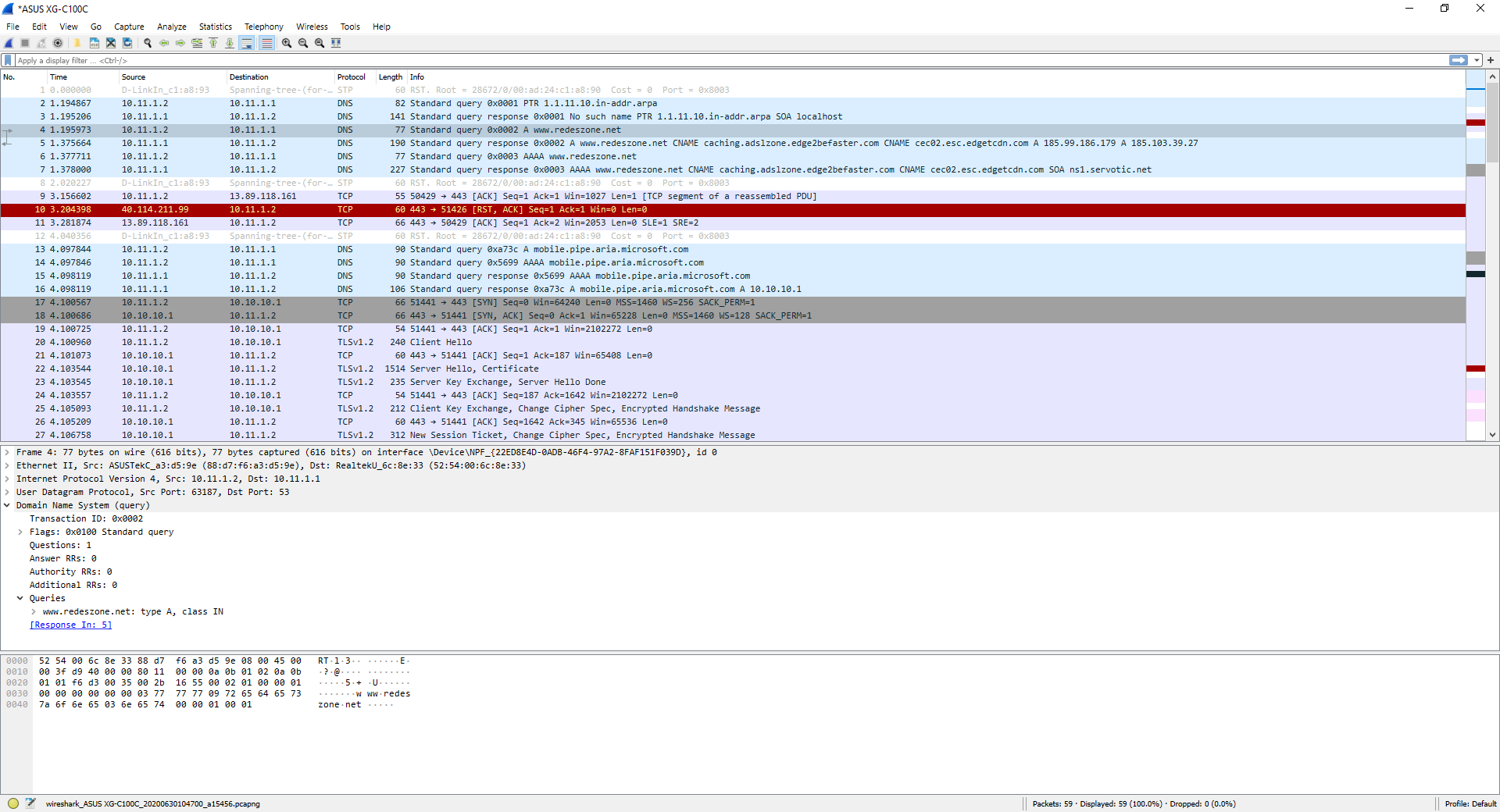

Im folgenden Screenshot sehen Sie das Ergebnis der Ausführung des Befehls «nslookup www.redeszone.net» über die Konsole DNS Anfrage an unseren DNS-Server, und er antwortet automatisch mit der DNS-Auflösung der vorherigen Domain. Natürlich ist dieser Datenverkehr mit anderem Datenverkehr, den wir von verschiedenen Anwendungen auf unserem Computer haben, „gemischt“. Aus diesem Grund ist es so wichtig, alle Anwendungen zu schließen, die eine Internetverbindung verwenden, bevor Sie mit der Erfassung des Datenverkehrs beginnen.

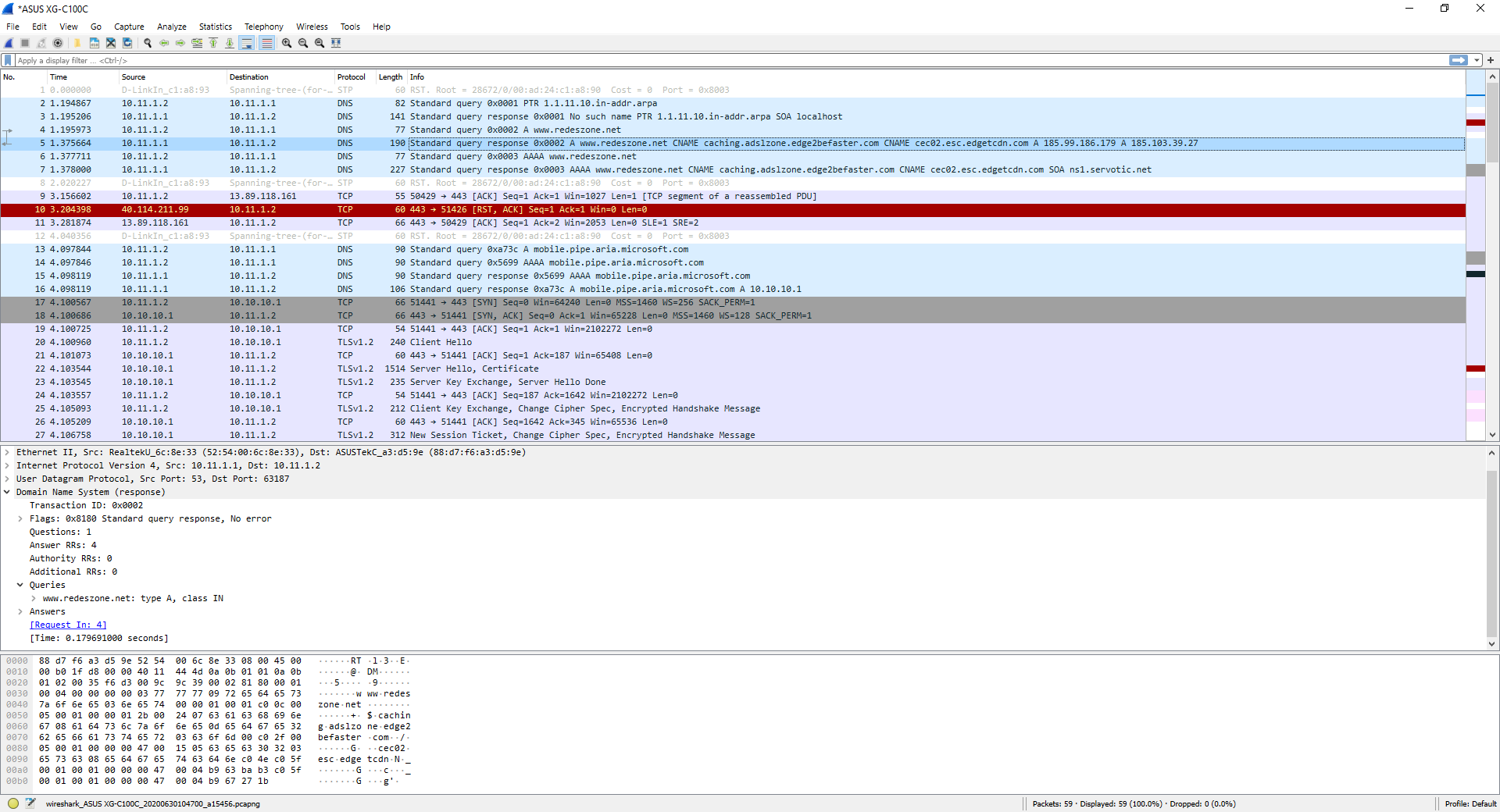

Hier sehen Sie die DNS-Serverantwort auf die vorherige DNS-Anfrage:

Wenn wir den typischen Ping unter Verwendung des ICMP-Protokolls durchführen, zeigt es uns auch perfekt, es zeigt uns sowohl die «Echo-Anfrage» als auch die «Echo-Antwort».

Wie Sie gesehen haben, ist es mit Wireshark sehr einfach, Daten zu erfassen, um den gesamten Netzwerkverkehr zu analysieren. Wenn wir diese Erfassung speichern möchten, müssen wir nur auf die rote Schaltfläche „Stopp“ klicken, um die Datenerfassung zu stoppen, und dann auf „Datei / Speichern“ klicken, um sie zu speichern.

Diese Erfassung kann zur späteren Analyse auf unserem Computer oder auf einem externen Medium gespeichert oder an einen Experten gesendet werden, der das Problem erkennen kann. Sie sollten jedoch berücksichtigen, dass er Zugriff auf den gesamten erfassten Datenverkehr hat Senden Sie diese Aufnahme an jemanden, dem Sie vertrauen. Wenn wir Datenverkehr mit TLS oder IPsec erfasst haben, benötigen Sie den entsprechenden Entschlüsselungsschlüssel, sodass Sie ihn ohne diese Informationen nicht „lesen“ können. Gleiches gilt für WPA / WPA2-Datenverkehr. Ohne den Schlüssel können Sie den internen Datenverkehr nicht lesen.

Wir hoffen, dass dieses Tutorial Ihnen hilft, den Datenverkehr mit diesem großartigen Programm zu erfassen, und dass Sie Probleme im Netzwerk erkennen können.