Firewalls eller også kendt som firewalls, er et grundlæggende element i perimetersikkerheden i ethvert hjem eller virksomhed. De indenlandske routere, som vi alle har derhjemme, har en firewall at tillade eller nægte forbindelser udefra, med det formål at beskytte os mod mulige angreb der udføres på os, det samme sker også i virksomheder, denne type teknologi bruges til at tillade eller blokere adgang mellem to eller flere netværk. I dag i denne artikel skal vi forklare, hvilke typer firewalls der findes, og hvad deres styrker og svagheder er.

Hvad er en firewall, og hvad er den til?

En firewall, eller også kendt som en firewall, er et hardware- og/eller softwaresystem, der er ansvarlig for at overvåge alle indgående og udgående forbindelser fra forskellige netværk, med det formål at tillade eller afvise trafik mellem de forskellige netværk. En firewall kan installeres på en computer eller slutvært, men også på en router, der inkorporerer en firewall, og endda en dedikeret en til at kontrollere alle forbindelser mellem forskellige netværk.

Når vi installerer en firewall på en computer eller sluthost, vil det give os mulighed for at blokere eller tillade datatrafik på IP-niveau, det betyder, at vi kan tillade eller blokere de forbindelser, vi ønsker, og kun vores specifikke udstyr vil blive påvirket, og ikke resten af computerne på det lokale netværk. Når vi har firewallen i routeren, eller direkte har en dedikeret firewall, så kan vi tillade eller blokere netværkstrafik fra alle enheder på det lokale netværk, uanset om det er hjemme eller professionelt.

Formålet med en firewall er at tillade eller blokere forbindelsesforsøg, forhindre uautoriserede brugere i at sende os forskellige typer pakker, vi kan også se og blokere al trafik udført af applikationer installeret på vores computer, derudover kunne vi også konfigurere en detektionssystem og indtrængningsforebyggelse med det formål at øge dets funktionalitet.

I dag er der både software- og hardware-firewalls, logisk indeholder hardware-firewalls et operativsystem med alle de nødvendige funktioner til at evaluere netværkstrafikken, der skal tillades eller blokeres. Der er dog forskellige typer firewalls alt efter hvordan vi konfigurerer dem og hvilke funktioner de har. Dernæst skal vi forklare i detaljer de forskellige typer, der findes i dag.

typer firewalls

I øjeblikket har vi forskellige typer, både til Windows operativsystem samt anden software specifikt orienteret til firewalls. At kende forskel på de forskellige typer er meget vigtigt for at vælge den, der interesserer os.

Stateless Firewall eller Stateless Firewall

Denne type firewall er den mest basale, der findes, den er kendt som "statsløs firewall" eller "firewall med pakkefiltrering". Dette er den ældste og enkleste type, vi har, denne type firewall er normalt installeret inden for netværkets perimeter, den dirigerer ikke nogen form for pakke, og den ved heller ikke, om de forskellige forbindelser, der er tilladt, er blevet etableret eller ej. Denne type firewall fungerer ud fra nogle grundlæggende foruddefinerede regler, hvor vi skal acceptere eller afvise de forskellige pakker, men aldrig tjekke om forbindelsen er etableret, om den er relateret til andre porte, som det sker med den passive FTP-protokol, eller hvis forbindelsen er ugyldig.

Fordele

- Det koster ikke mange penge at lave vedligeholdelse.

- Nem at sætte op i små netværk, forudsat at du har grundlæggende netværksfærdigheder.

- Pakkebehandling er meget hurtig, den styrer simpelthen headerne, hvor destinationskildens IP-adresse er, og også TCP- eller UDP-portene blandt andre protokoller.

- Et enkelt team kan sørge for at filtrere al trafikken på et netværk.

Ulemper

- Hvis dit netværk er mellemstort eller stort, kan det være svært at konfigurere og vedligeholde.

- Det kontrollerer ikke etablerede, relaterede eller ugyldige forbindelser.

- Hvis angreb udføres på applikationsniveau, er det ikke i stand til at opdage og afbøde det.

- Den har ikke beskyttelse mod alle de angreb på datanetværk, der findes.

Hvis du vil have god sikkerhed og forhindre indbrud, er vores anbefaling, at du ikke bruger denne type, uden at bruge SPI (Stateful Packet Inspection).

Stateful Packet Inspection

Denne type firewall er mere avanceret end den forrige, denne type er kendt som "stateful", og den er i stand til at vide, om en forbindelse er etableret, er relateret eller endda ugyldig. Denne type er det minimum, vi skal have for at være ganske beskyttet mod eksterne trusler. Da den er en stateful firewall, er den i stand til at overvåge den aktive forbindelse, spore og endda begrænse antallet af samtidige forbindelser på en given computer for at beskytte mod DoS-angreb. Andre meget vigtige funktioner er, at det er i stand til at forhindre ondsindet trafik i at få adgang til det interne netværk, da det kan overvåge forbindelser i realtid og endda opdage uautoriserede adgangsforsøg.

Fordele

- Det beskytter os meget bedre end en statsløs eller statsløs.

- Den er i stand til at overvåge og overvåge indgående og udgående forbindelser.

- Den ved, om der er etableret en forbindelse, og endda hvor mange samtidige forbindelser, der er.

- Det giver dig mulighed for at registrere al trafik effektivt og hurtigt.

Ulemper

- Det er mere kompliceret at konfigurere end en statsløs.

- Det beskytter ikke mod angreb på applikationsniveau.

- Nogle protokoller har ikke tilstandsoplysninger, såsom UDP, så det er ikke i stand til at verificere, om disse forbindelser er blevet etableret.

- Det bruger flere computerressourcer ved at skulle gemme alle forbindelsers tilstand.

Denne type firewall er den, der normalt bruges, når vi bruger dedikeret hardware, en Linux server og andre enheder. Det anbefales altid at bruge denne i stedet for den forrige.

Gateway Firewall på applikationsniveau

En applikationsniveau firewall (ALG) er en slags proxy, der giver os applikationssikkerhed, formålet med denne type firewall er at filtrere indgående trafik baseret på bestemte regler. Ikke alle applikationer, som vi bruger regelmæssigt, understøttes af ALG, for eksempel FTP, SIP, diverse VPN protokoller, RSTP og BitTorrent-protokoller understøtter det. Måden ALG fungerer på er som følger:

- Når en klient ønsker at oprette forbindelse til en fjernapplikation, forbinder klienten faktisk til proxyserveren, aldrig direkte til slutapplikationen.

- Proxyserveren vil være ansvarlig for at forbinde med applikationen, det vil være den, der etablerer kommunikation med hovedserveren.

- Der vil være kommunikation mellem klient og hovedserver, men går altid gennem proxyen.

Nedenfor kan du se fordele og ulemper:

Fordele

- Logning af al trafik er let, da alt går gennem proxyen.

- Nem at konfigurere i visse tilfælde, da vi normalt har en grafisk brugergrænseflade.

- Direkte forbindelse uden for det lokale netværk er ikke tilladt, forbedrer sikkerheden.

Ulemper

- Det understøtter ikke alle de applikationer, der findes.

- Ydeevnen kan påvirkes ved at bruge en proxy ind imellem.

Vi har denne ALG-type tilgængelig i de fleste indenlandske routere, og selvfølgelig også i professionelle.

Next Generation Firewall

Next-Generation Firewall eller også kendt som NG-Firewall er meget teknologisk avancerede firewalls. De har Stateful Packet Inspection-teknologier, derudover udfører de en dyb inspektion af alle pakker, der går ud over at se på headeren af IP-, TCP- eller UDP-pakken blandt andre protokoller, den er i stand til at se nyttelasten, der sendes med målet beskytter os mod mere sofistikerede angreb. Disse typer firewalls tilbyder inspektion på applikationsniveau, hvorfor vi går helt ned til lag 7 i OSI-modellen.

Selvom det generelt giver de samme fordele som en SPI-firewall, er det mere avanceret ved at tillade, at dynamiske og statiske pakkefiltreringspolitikker anvendes sammen med avanceret VPN-understøttelse for at beskytte alle indgående og udgående netværksforbindelser. NGFW'er er de mest brugte i mellemstore og store virksomheder til at beskytte al kommunikation.

Fordele

- De er de sikreste.

- Meget detaljeret registrering af alt, hvad der sker.

- Understøtter dyb pakkeinspektion, herunder på OSI-niveau L7 for sømløs beskyttelse.

Ulemper

- Det er meget dyrt, både hardware- og softwarelicens og vedligeholdelse.

- Den har brug for flere hardwareressourcer end en traditionel.

- For at begrænse falske negative eller positive, er en træningstid nødvendig for at justere den korrekt.

Denne type er den mest anbefalede til brug i erhvervsmiljøet, da den inkorporerer det bedste fra SPI og ALG, da den understøtter absolut alt udover at tilføje yderligere funktioner for at beskytte netværket.

konklusioner

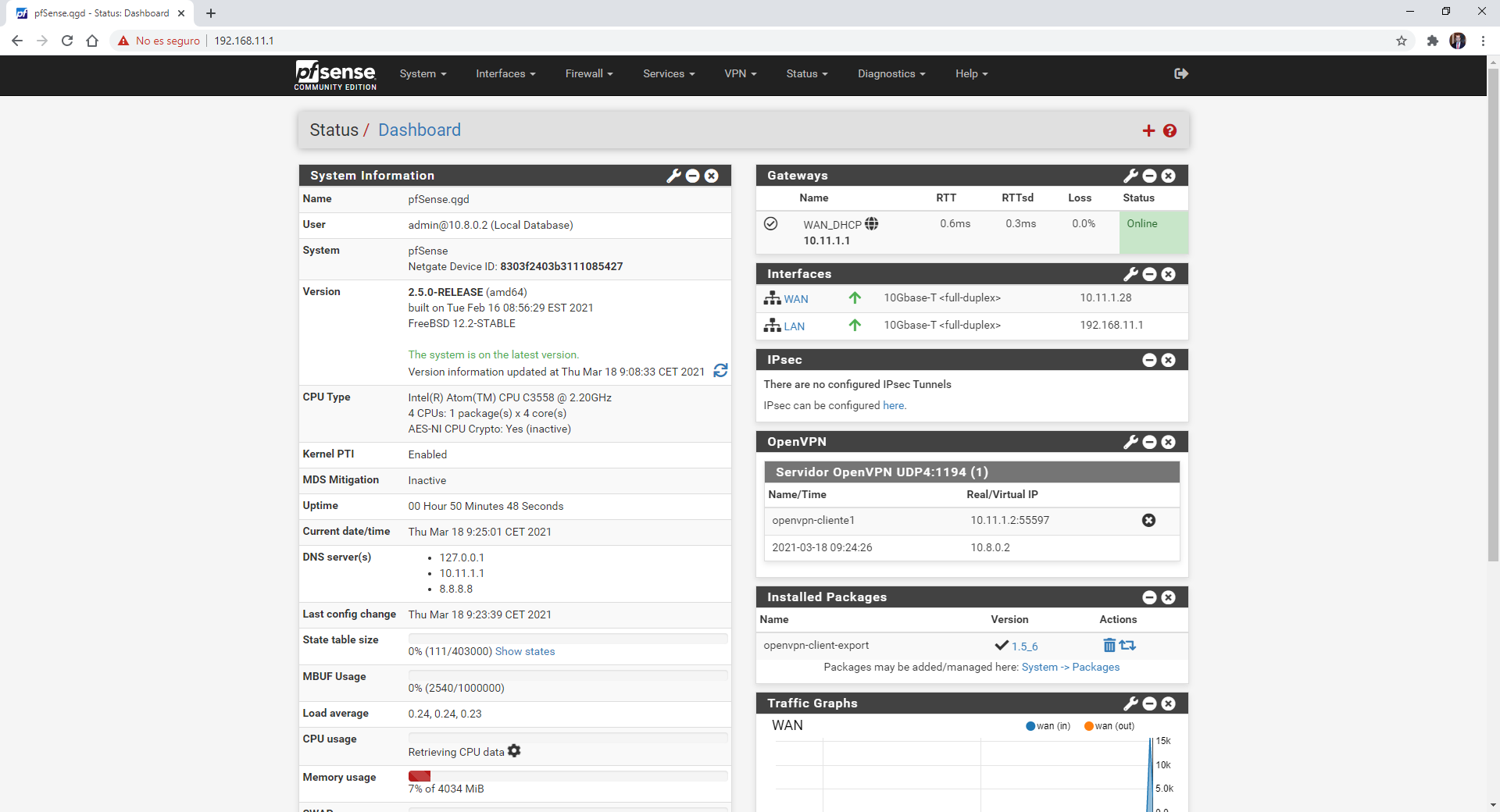

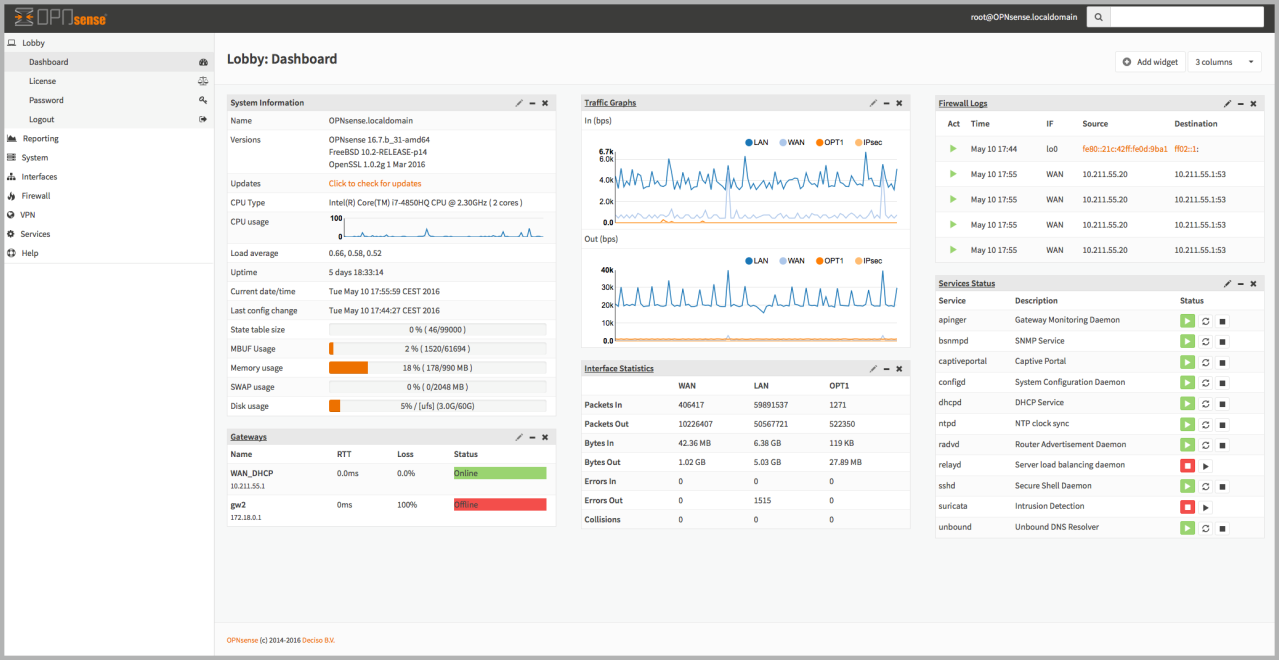

At have en firewall på vores computer er noget meget grundlæggende, og selv Windows- eller Linux-operativsystemet inkorporerer det. I hjemlige miljøer med WiFi routere, vi har det integreret i selve udstyret, hvor iptables er det mest brugte, da firmwaren på alle routere er baseret på Linux, hvorfor den har denne type SPI (Stateful Packet Inspection) firewall. Hvis vi er i et noget mere avanceret miljø, og vi ønsker at beskytte alt på netværksniveau, kan det varmt anbefales at have en hardware-firewall såsom Netgate-apparaterne med pfSense eller lignende platforme, især da de inkorporerer yderligere funktioner såsom IDS og IPS, udover at kunne installere og konfigurere VPN-servere nemt og hurtigt.

Enhver computer eller lokalt netværk skal have mindst én SPI firewall, selvfølgelig bruger mellemstore og store virksomheder altid NGFW, der er meget mere avancerede og giver os en større evne til at opdage angreb og er endda i stand til at afbøde malware, da de er ansvarlige for udfører en dyb pakkeinspektion på L7-niveau, med det formål at beskytte alle computere på det professionelle lokale netværk.