VLAN (virtuelt LAN) , eller også kendt som virtuelle lokalnetværk, er en netværksteknologi, der giver os mulighed for at oprette uafhængige logiske netværk inden for det samme fysiske netværk. Formålet med at bruge VLAN'er i et hjem eller et professionelt miljø er at segmentere netværket korrekt og bruge hvert subnet på en anden måde. Desuden kan trafik mellem de forskellige VLAN'er tillades eller nægtes takket være en enhed ved at segmentere efter undernet ved hjælp af VLAN'er . L3 som en router eller en L3 multilags switch. I dag i denne artikel vil vi forklare detaljeret, hvad VLAN'er er, hvad de er til og hvilke typer der findes.

Hvad er VLAN'er?

VLAN'er eller også kendt som " Virtual LAN ”Tillader os at oprette logisk uafhængige netværk inden for det samme fysiske netværk ved at bruge håndterbare switches, der understøtter VLAN’er, til at segmentere netværket tilstrækkeligt. Det er også meget vigtigt, at de routere, vi bruger, understøtter VLAN'er, ellers vil vi ikke være i stand til at administrere dem alle eller tillade eller nægte kommunikation mellem dem. I øjeblikket de fleste professionelle routere og endda firewall / routerorienterede operativsystemer som pfSense eller OPNsense understøtter VLAN, fordi det er en standard i dag. Brugen af VLAN giver os følgende:

- Sikkerhed : VLAN'er tillader os skabe logisk uafhængige netværk derfor kan vi isolere dem, så de kun har en internetforbindelse og nægte trafik fra et VLAN til et andet. Som standard er VLAN ikke tilladt at udveksle trafik med et andet VLAN, det er helt nødvendigt at gå op på netværksniveau (L3) med en router eller en flerlags switch for at aktivere inter-vlan routing, det vil sige routingen mellem VLAN'er for at tillade kommunikation mellem dem, når vi har brug for det.

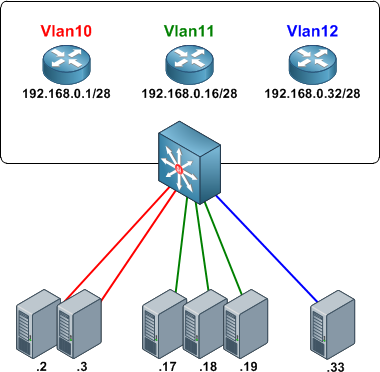

- Segmentering : VLAN'er tillader os segmentere alle computere i forskellige undernet , vil hvert subnet blive tildelt et andet VLAN. For eksempel kan vi oprette et internt styringssubnet for alle routere, switches og adgangspunkter, vi kan oprette et hovedundernet til administratorer, et andet undernet til IoT -enheder og et andet undernet til gæster. Det vil sige, at vi kan segmentere hovednetværket i et subnet, så hvert subnet gør brug af kommunikation, som de ønsker. Takket være segmentering kan vi gruppere et stort antal computere inden for det samme broadcast -domæne, selvom de er fysisk langt væk.

- Fleksibilitet : takket være VLAN'erne kan vi nemt og hurtigt placere de forskellige teams i et eller andet undernet og have kommunikationspolitikker, hvor vi tillader eller afviser trafik til andre VLAN'er eller til internettet. For eksempel, hvis vi opretter et gæst -VLAN, kan vi forbyde dem at bruge videostreamingtjenester.

- Netværksoptimering . Ved at have mindre undernet, i miljøer, hvor vi har hundredvis eller tusinder af tilsluttede computere, vil vi indeholde udsendelsen i mindre domæner, derfor vil netværksydelsen være optimal uden at skulle sende broadcast -meddelelser til alle de tilsluttede computere. hvilket ville få netværksydelsen til at falde dramatisk og endda kunne kollapse. Ved at bruge VLAN vil vi have flere broadcast -domæner på den samme switch.

VLAN'er tillader os logisk forbinder de forskellige brugere , baseret på etiketter, switchporte, deres MAC -adresse og endda afhængigt af den godkendelse, de har udført i systemet. VLAN'er kan eksistere i en enkelt håndterbar switch for senere at tildele hver portadgang til et specifikt VLAN, men de kan også eksistere i flere switches, der er indbyrdes forbundet, derfor kan VLAN'er udvides med forskellige switches via bagagerumslinkene. Dette giver os mulighed for at have VLAN'erne på forskellige switches og tildele et specifikt VLAN på en af disse switches eller på flere samtidigt.

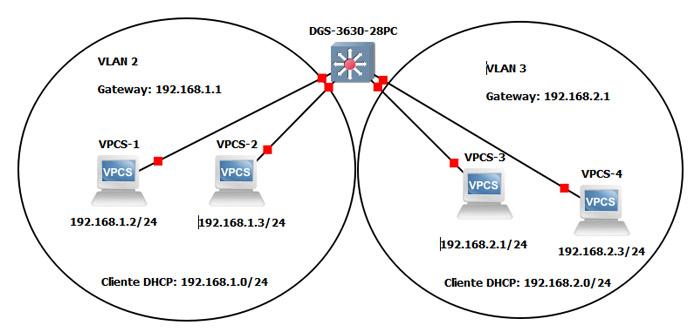

Når vi opretter og konfigurerer VLAN'er i en router, kan de ikke kommunikere med hinanden, den eneste måde, VLAN'er kan kommunikere på, er ved at stige til netværksniveau (L3), vi kan gøre dette på forskellige måder:

- Brug router / firewall med understøttelse af VLAN -standarden . Omskifteren passerer en bagagerum med alle VLAN'er, og routeren / firewallen registrerer de forskellige VLAN'er i sin firmware eller operativsystem og tillader routing mellem flan. Det er muligt, at denne routing som standard er aktiveret, men af regler i firewall -kommunikationen mellem VLAN'erne nægtes, indtil vi tillader adgang.

- Brug L3 -styret switch . De L3-administrerede switches giver os mulighed for at oprette IPv4- og IPv6-grænseflader, så vi kan oprette en grænseflade for hvert VLAN, som vi har konfigureret i switchen, og aktivere inter-vlan-routing. Dette er en meget god mulighed for at kommunikere VLAN'erne uden at routeren skal tage sig af alt, generelt er disse L3 -switches kernen i netværket.

For at tillade kommunikation eller ikke-kommunikation af VLAN'erne skal du bruge ACL'er (lister til adgangskontrol) , eller konfigurer den tilsvarende firewall til at tillade eller afvise trafik. For eksempel kan kommunikation tillades fra et VLAN 2 til et VLAN 3, men ikke omvendt, derfor ved korrekt konfiguration af firewall og forbindelsestilstande, kunne kommunikationen tilpasses virksomhedens krav.

Hvad er VLAN til?

Når vi konfigurerer et lokalnetværk, enten i et hjemmemiljø, hvor vi vil segmentere de forskellige enheder, der skal forbindes, eller i et professionelt miljø, gør vi brug af VLAN'er til at have forskellige undernet. Lad os forestille os, at vi er netværksadministratorer på en skole, vi kan oprette forskellige VLAN'er til forskellige anvendelser og gøre en meget lettere administration af netværket, derudover vil vi være i stand til at "indeholde" broadcast -meddelelser i mindre broadcast -domæner, dvs. , Vi vil have små undernet til at levere adressering til de snesevis af computere, vi har, og ikke kun et undernet, hvor der er hundredvis af tilsluttede enheder. I dette scenarie af en skole kunne vi perfekt have følgende VLAN'er:

- Management VLAN: vi kan oprette et management VLAN for at få adgang til routeren, firewall, alle switches fordelt over hele skolen og også de WiFi -adgangspunkter, vi har, overvågningssystemerne vil også være i dette VLAN til løbende at overvåge det forskellige netværksudstyr.

- Skoleadministration VLAN: i dette VLAN vil alle pc'er være fra rektor, skolesekretær, lærere og andet personale.

- Elev -VLAN: alle elevernes computere vil være i dette VLAN, uanset om de er kabelforbundne computere i klasseværelserne eller via WiFi med et specifikt SSID tilknyttet et VLAN.

- Gæst VLAN: dette VLAN kunne forbinde de forskellige smartphones og tablets fra eleverne selv, forældrene når de besøger osv.

Som du kan se, vil et VLAN give os mulighed for at segmentere det lokale netværk i flere mindre undernet, specifikt fokuseret på en bestemt opgave. Desuden kan vi levere sikkerhed, fordi VLAN'erne mellem dem ikke vil være i stand til at kommunikere (eller ja, afhængigt af på den ACL -konfiguration, vi ønsker). Takket være VLAN'erne forbedres netværkets generelle ydeevne, fordi vi vil indeholde udsendelsen i mindre broadcast -domæner.

Når vi har set, hvad VLAN'er er, og hvad de er til, vil vi se, hvilke typer der findes.

Typer af VLAN'er

I øjeblikket er der flere typer VLAN'er, som vi kan bruge i det forskellige udstyr, det vil sige i switches og WiFi adgangspunkter. De forskellige VLAN'er, der findes, er dem, der er baseret på 802.1Q-standard VLAN-tagging baseret på tags, portbaserede VLAN'er, MAC-baserede VLAN'er, applikationsbaserede VLAN'er, selvom sidstnævnte normalt ikke bruges regelmæssigt.

802.1Q VLAN -mærkning

Det er den mest udbredte type VLAN, den gør brug af 802.1Q -standarden til at mærke eller afmærke VLAN'er. Denne standard består i at introducere et 802.1Q -header i Ethernet -rammen, som vi alle kender, for at differentiere de forskellige VLAN'er, vi har konfigureret. Denne standard indkapsler ikke den originale Ethernet -ramme, men tilføjer 4 bytes til den originale Ethernet -header, derudover ændres ændringen af "EtherType" til værdien 0x8100 for at angive, at rammeformatet er blevet ændret.

Når vi bruger 802.1Q -standarden, og vi opretter de forskellige VLAN'er på en switch, kan vi konfigurere de forskellige porte som "tagged" eller "untagged", det vil sige tagged eller untagged.

- VLAN mærket : "mærket" for det VLAN ID, som vi har konfigureret, er inkorporeret i Ethernet -rammerne. Denne type VLAN'er forstås af alle switches, af professionelle WiFi -adgangspunkter og af routere. Et eller flere VLAN'er på en given port kan konfigureres i mærket tilstand. Trunks (fra en router til en switch, fra switch til switch og fra switch til AP) er normalt altid konfigureret som "mærket" til at "sende" alle VLAN'er til dem.

- VLAN uden etiketter : i Ethernet -rammerne fjernes det tag, vi har konfigureret, denne type VLAN'er forstås af alle enheder, men de bruges hovedsageligt til slutudstyr som computere, bærbare computere, printere, IP -kameraer og en anden type enhed. I en bestemt port kan vi kun konfigurere et VLAN som "umærket", vi kan ikke sætte to VLAN'er som "umærkede", fordi slutenheden ikke ville "forstå" noget.

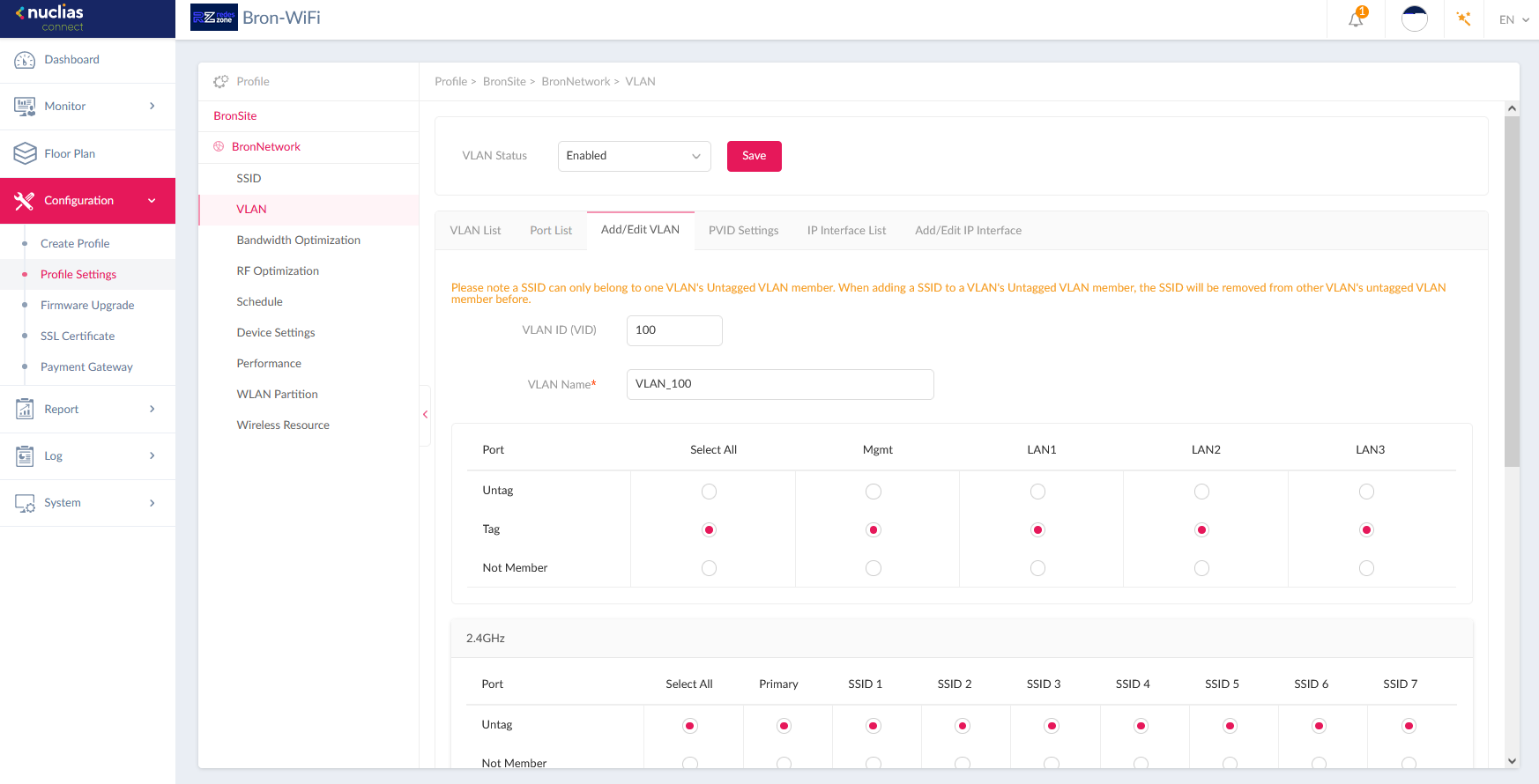

I det følgende billede kan du se, at vi har oprettet forskellige VLAN'er, og vi vil have en «umærket» kolonne med switchporte, der er umærkede. Vi har også en kolonne med "tagget", hvor de taggede VLAN'er er. I dette eksempel er port 1-4 og 9 konfigureret med professionelle AP'er og med en anden switch, derfor vil vi passere de mærkede VLAN'er.

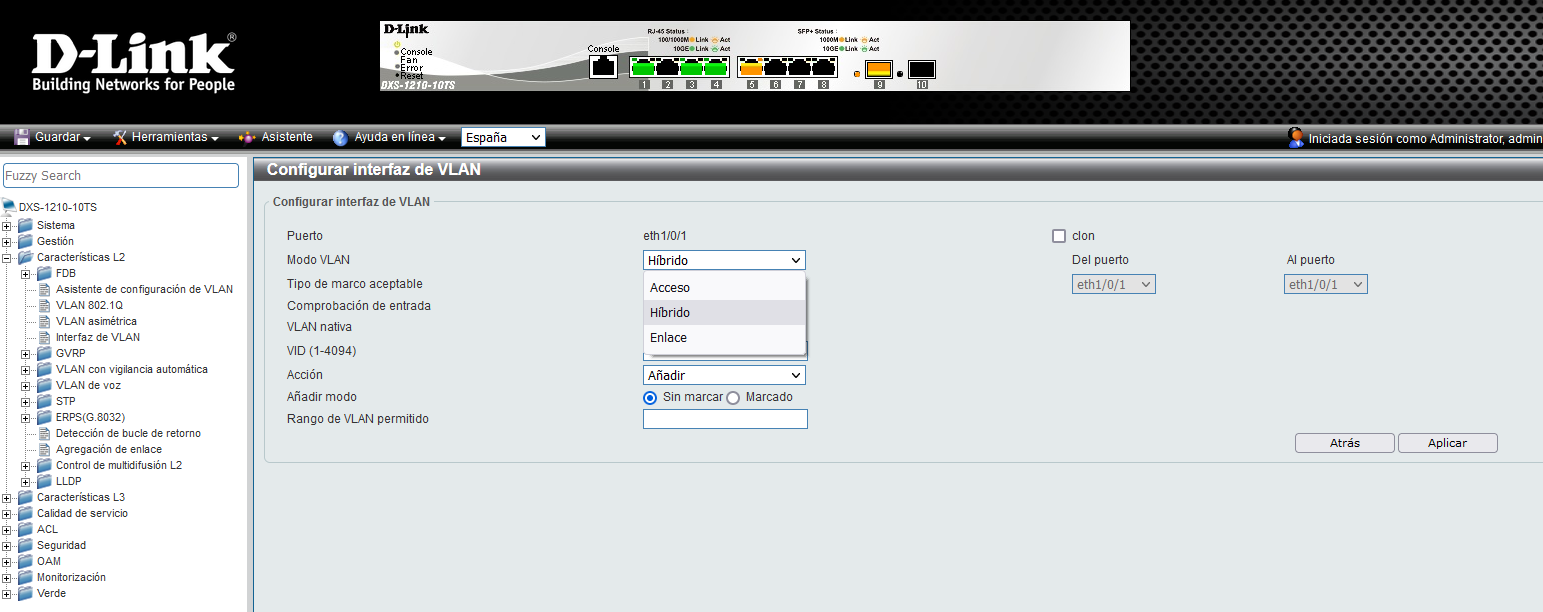

Når vi bruger denne standard, giver switchene dig også mulighed for at konfigurere de fysiske porte på forskellige måder:

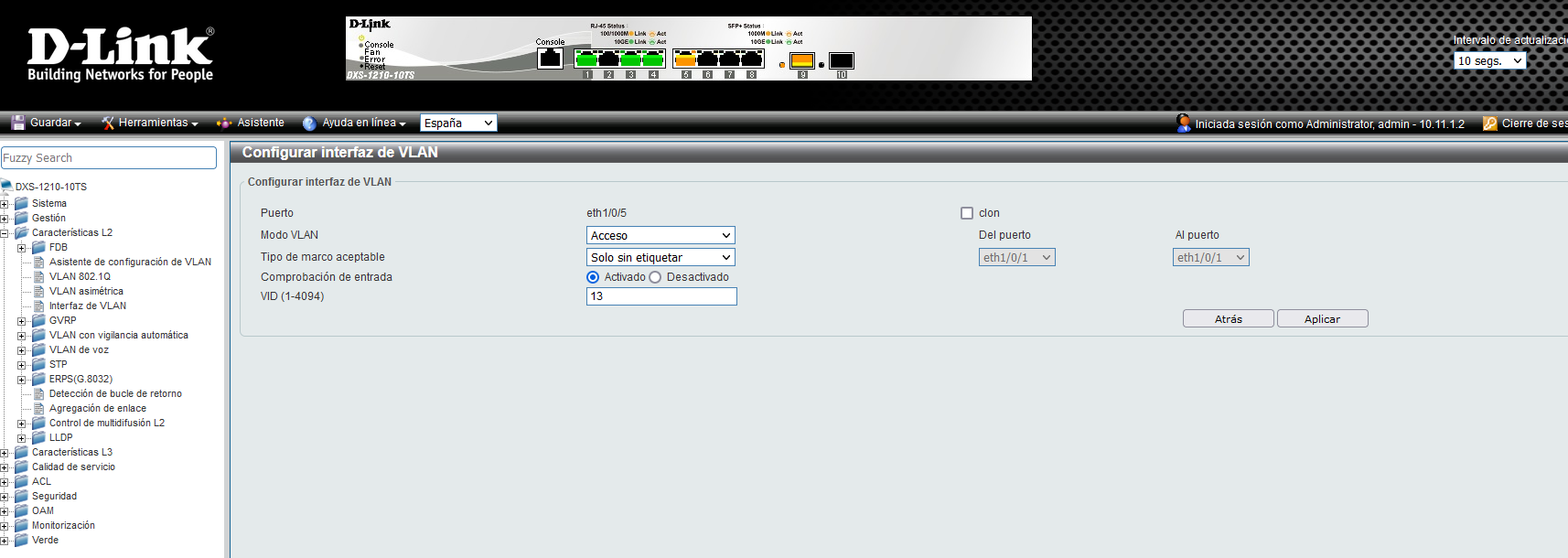

- Adgang : det er de porte, hvor vi vil forbinde pc'er, printere, smartphones og slutenheder. Denne adgangsport vil have et VLAN konfigureret som "umærket".

- Bagagerum eller bagagerum : tager et eller flere VLAN'er fra en computer til en anden, for eksempel hvis vi vil forbinde en switch med en anden switch og "videregive" alle VLAN'erne eller nogle af dem, bliver vi nødt til at konfigurere den i bagagerums- eller bagagerumstilstand, og vælg de VLAN'er, som vi vil videregive som «tagget».

- Dynamisk : afhængigt af den type pakke, kontakten modtager, vil den blive indstillet som adgang eller som bagagerum. Det anbefales ikke at konfigurere portene på en switch i dynamisk tilstand for at undgå mulige angreb.

Afhængigt af den portkonfiguration, vi skal vælge, skal vi udfylde forskellige parametre for at konfigurere VLAN korrekt. For eksempel, hvis vi vælger adgangstilstand (for at videregive VLAN'erne som umærkede til slutenheden, som vi forbinder), ville det være sådan:

Som du kan se, når vi vælger adgangstilstand, skal vi sætte VLAN -ID'et konfigureret til at fjerne mærket og videregive alle data til den endelige enhed. Et vigtigt aspekt er, at de avancerede switches giver os mulighed for at konfigurere de typer af rammer, som de accepterer indgående, i dette tilfælde er det normale i en adgangsport kun at tillade umærkede rammer.

Porte, der er konfigureret som "umærkede", er synonymt med en port, der er konfigureret i adgangstilstand, og en port, der er konfigureret som "mærket", er synonym med port i bagagerumstilstand, hvor vi sender et eller flere VLAN'er til den.

Et andet meget vigtigt træk ved 802.1Q -standarden er de indfødte VLAN'er, disse native VLAN'er er et VLAN -id, der ikke er angivet som mærket i bagagerummet. Hvis en umærket ramme ankommer til en port, anses den for at tilhøre det native VLAN. Dette tillader interoperabilitet med gamle enheder, derudover administreres al trafikstyring af protokoller som VTP, CDP, Link Aggregation og andre via det indbyggede VLAN, som som standard er det administrative.

Portbaserede VLAN'er

Også kendt som Port Switching i konfigurationsmenuerne for routere og switches, det er den mest udbredte og bruges af meget low-end switches. Hver port er tildelt et VLAN, og brugere, der er forbundet til denne port, tilhører det tildelte VLAN. Brugere inden for samme VLAN har synlighed over hinanden, dog ikke til virtuelle lokale netværk i nærheden.

Den eneste ulempe er, at det ikke tillader dynamik ved lokalisering af brugere, og i tilfælde af at brugeren fysisk ændrer placering, skal VLAN'en omkonfigureres. I havnebaserede VLAN'er er beslutningen og videresendelsen baseret på destinations-MAC-adressen og tilhørende port, det er den enkleste og mest almindelige VLAN, derfor indeholder low-end-switches normalt portbaserede VLAN'er og ikke baseret på standarden. 802.1Q.

MAC-baserede VLAN'er

Begrundelsen ligner den foregående, bortset fra at den i stedet for at være en opgave på portniveau, er på enhedens MAC -adresseniveau. Fordelen er, at den tillader mobilitet uden behov for ændringer, der skal anvendes på switch eller router -konfigurationen. Problemet virker ret klart: tilføjelse af alle brugere kan være kedeligt. Kun switches i den højeste ende tillader VLAN baseret på MAC, når kontakten registrerer, at en bestemt MAC-adresse er blevet tilsluttet, vil den automatisk placere den i et specifikt VLAN, dette er meget nyttigt i tilfælde, hvor vi ønsker mobilitet.

Lad os forestille os, at vi forbinder med vores bærbare computer på flere Ethernet-porte på vores kontor, og vi vil have, at den altid tildeler os det samme VLAN, i dette tilfælde med MAC-baserede VLAN'er er det muligt at gøre det uden at skulle omkonfigurere switchen. I store forretningsmiljøer er denne funktionalitet meget almindelig for korrekt segmentering af computere.

Inden afslutningen vil vi gerne fortælle dig, at i øjeblikket professionelle WiFi -adgangspunkter og WiFi -controllere (hvad enten det er lokalt eller i Cloud) understøtter VLAN'er, på denne måde kan vi give dem en bagagerum med et eller flere VLAN'er til senere at konfigurere et SSID for hvert af de VLAN'er, vi har konfigureret. For eksempel kan vi med Nuclias Connect, som er den centraliserede styringsplatform for WiFi-adgangspunkter fra producentens D-Link, konfigurere AP'erne, så de modtager alle VLAN'er via LAN og senere tildele hvert VLAN til et specifikt SSID, som vi opretter .

Takket være dette vil vi ikke kun være i stand til at segmentere det kablede netværk, men også de trådløse WiFi -netværk baseret på SSID'erne, der er knyttet til de forskellige VLAN'er, vi har. En god sikkerhedspraksis ville være at oprette et VLAN med et specifikt SSID til "Smart Home" -enheder, såsom kabel -tv eller WiFi, IP -kameraer og andre typer enheder, så de er i et specifikt VLAN og ikke kan kommunikere med enhederne . computere eller smartphones, der ville være på hovednetværket.

Som du har set, er VLAN'er en teknologi, der giver os mulighed for korrekt at segmentere kablede og trådløse netværk, ideelt til at have den bedst mulige sikkerhed, kontrol over alt tilsluttet udstyr og netværksoptimering for at undgå udsendelsesstorme.