Firewalls er et grundlæggende værktøj til tilstrækkelig beskyttelse af både vores pc'er, routeren og hele netværket mod eksterne indbrud. Firewalls giver os mulighed for at kontrollere trafik til og fra en destination med forskellige regler. Hvis den modtagne eller sendte pakke overholder en konfigureret regel, udføres en af de tre typiske handlinger for firewalls: Tillad pakken (ACCEPT), nægt pakken og slet den (DROP), start en afvisningsmeddelelse (afvis). Vide, hvordan man konfigurerer en firewallenten via kommandolinjen eller i en grafisk brugergrænseflade er lige så vigtigt som at kende god praksis til at gøre det. I dag i denne artikel vil vi lave en række anbefalinger til dig om korrekt konfigurering af din firewall.

Afvis trafik implicit (standard)

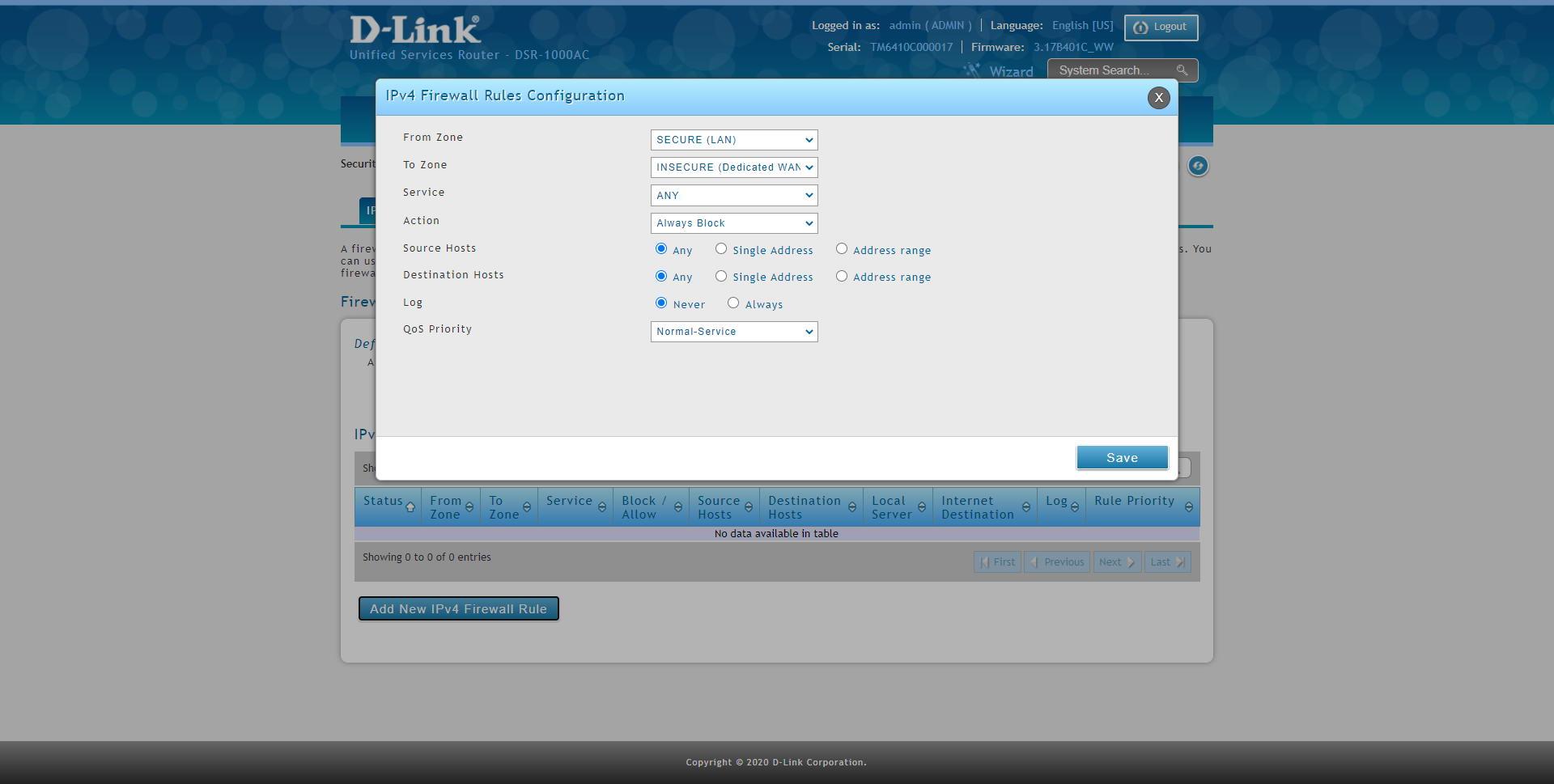

Firewalls tillader to typer politikker, når det kommer til at tillade eller nægte trafik. Konfiguration af en restriktiv politik med den netværkstrafik, der kommer og går, er noget helt grundlæggende for tilstrækkelig beskyttelse af computere og også netværket. Firewalls kan konfigureres på to forskellige måder:

- Tilladelig politik : al trafik fra enhver IP og grænseflade er tilladt, kun det, der eksplicit er blokeret i firewallen, blokeres.

- Begrænsende politik : ingen trafik fra nogen IP-adresse eller interface er tilladt, kun trafik, der udtrykkeligt er tilladt i firewallen, er tilladt.

For sikkerhed, vi skal altid konfigurere firewallpolitikken som "restriktiv" Faktisk er mange standard firewallsoftware allerede konfigureret med denne politik, selv professionelle routere og firewalls, det vil sige, vi har en implicit regel i slutningen, der indikerer en "nægt alt", som det er tilfældet med Cisco routere eller firewall- orienterede operativsystemer som pfSense. Derfor, hvis vi ikke har en ”tillad noget” -regel, nægtes al trafik automatisk som standard for at få den bedst mulige sikkerhed.

System- og netværksadministratorer skal altid konfigurere firewallen, så den kun tillader den mindste trafik, der er nødvendig for, at systemet fungerer korrekt, og blokerer enhver anden trafik, der ikke er nødvendig. På denne måde vil langt de fleste regler, vi har i firewallen, være "tillad" og ikke "benægt", fordi vi vil have en implicit afvisning i slutningen af listen.

Optimer de oprettede regler og bestil dem

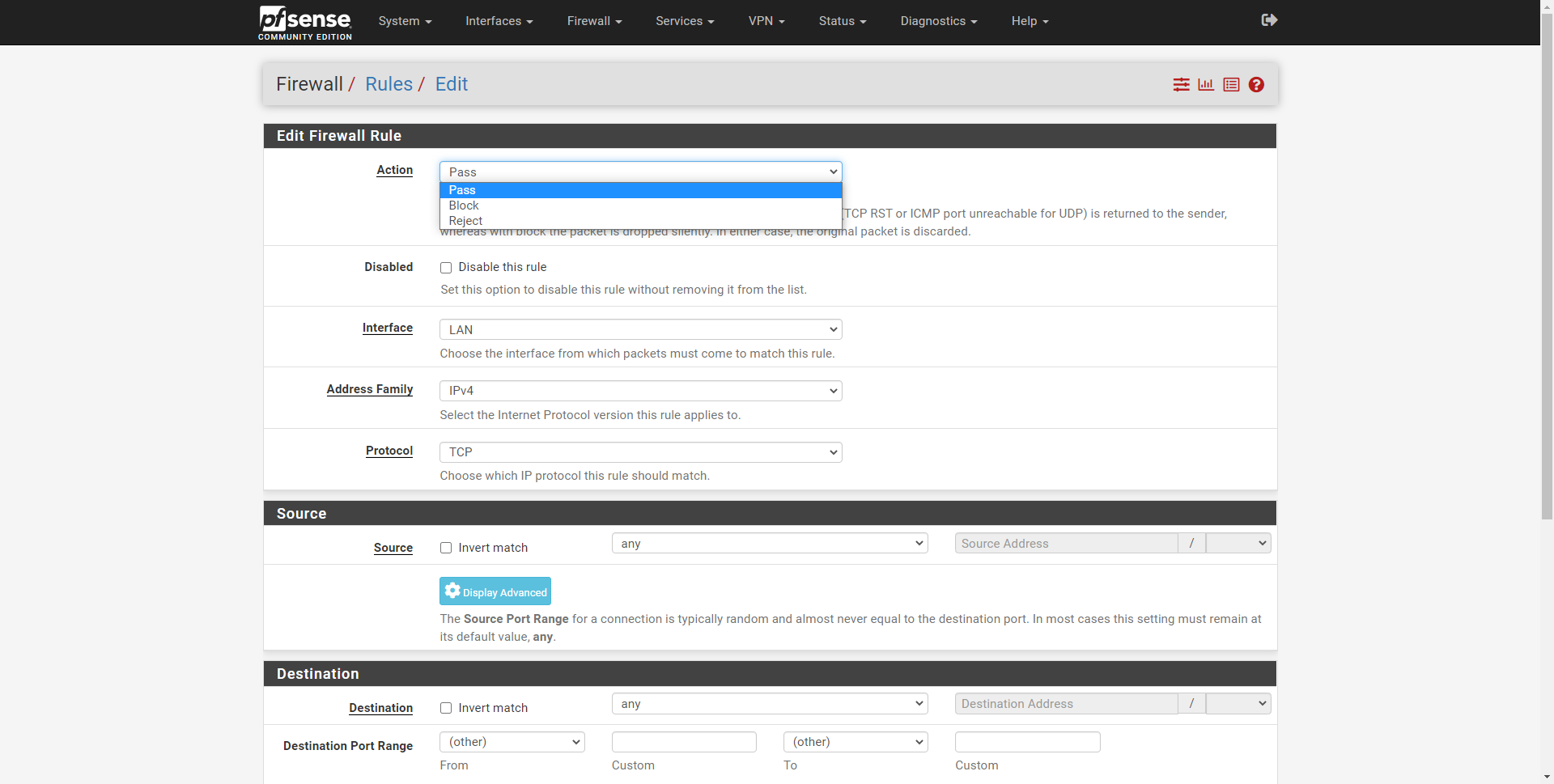

Et andet meget vigtigt aspekt er, at alle firewalls vurderer de forskellige regler i rækkefølge, fra top til bund, derfor skal vi følge nogle anbefalinger, så reglerne fungerer korrekt:

- De mere specifikke regler skal gå på toppen , over de mere generelle regler. Lad os for eksempel forestille os, at vi vil tillade en bestemt IP, men blokere resten af computere på det samme netværk. Først skal vi sætte "tillad IP" og derefter "blokere undernet". Hvis vi sætter den mest generelle regel først (blokerer undernettet), vil den strengeste regel (tillad IP) aldrig blive opfyldt.

- De mest generelle regler skal gå under de mere specifikke .

En anden anbefaling, når du konfigurerer en firewall, er rækkefølgen af reglerne , skal de regler, der skal "kontrolleres" mest, gå så højt som muligt, og de mindst "kontrollerede" regler i bunden til optimer ydeevnen. af firewallen , fordi operativsystemet skal kontrollere alt fra top til bund.

- De regler, der vil blive opfyldt flest gange, skal du placere dem så højt som muligt.

- De regler, der mindst følges nedenfor.

Afhængigt af operativsystemet og firewallen har vi muligvis forskellige firewallpolitikker på forskellige grænseflader. For eksempel har internet-WAN-grænsefladen i det professionelle pfSense-operativsystem en implicit benægtelse, men alt, der kommer ud af LAN, er som standard tilladt. Vi kan også gøre det samme på Linux-baserede systemer som Debian via iptables eller nftables, der konfigurerer standardpolitikken i de forskellige tabeller og kæder.

Listen over regler så kort som muligt

Når vi konfigurerer en firewall, anbefales det stærkt, at listen over regler, som vi skal indarbejde, er så kort som muligt for at kunne styre og vedligeholde dem korrekt. Hvis vi har i alt 10 regler, som vi kunne "opsummere" med kun en regel, ved at bruge "aliaser" eller sæt IP'er og porte, meget bedre. Det tilrådes altid at have et minimum antal regler af flere grunde:

- Fejl kan registreres hurtigere.

- Regulering er lettere ved at have få regler.

- Firewall-ydeevne, systemet behøver ikke kontrollere 100 regler, men kun 5, derfor vil ydeevnen stige, og CPU-forbruget falder.

Kontroller, at reglerne stadig er gældende på netværket

Det anbefales stærkt at kontrollere firewallreglerne med en vis frekvens for at kontrollere, at kravene til at tillade eller nægte den trafik, vi ønsker, stadig er opfyldt. Hvis vi befinder os i et statisk miljø, hvor der ikke har været nogen ændringer, er det ikke nødvendigt at opretholde disse regler regelmæssigt, men i netværk, der ændrer sig, bliver vi nødt til at tage sig af det.

Hvis vi i et bestemt netværk vil fjerne en server eller pc, og det er i den filtrerede firewall, skal vi kontrollere, om vi vil fortsætte med at tillade eller nægte den trafik, dvs. holde firewallen opdateret afhængigt af netværket.

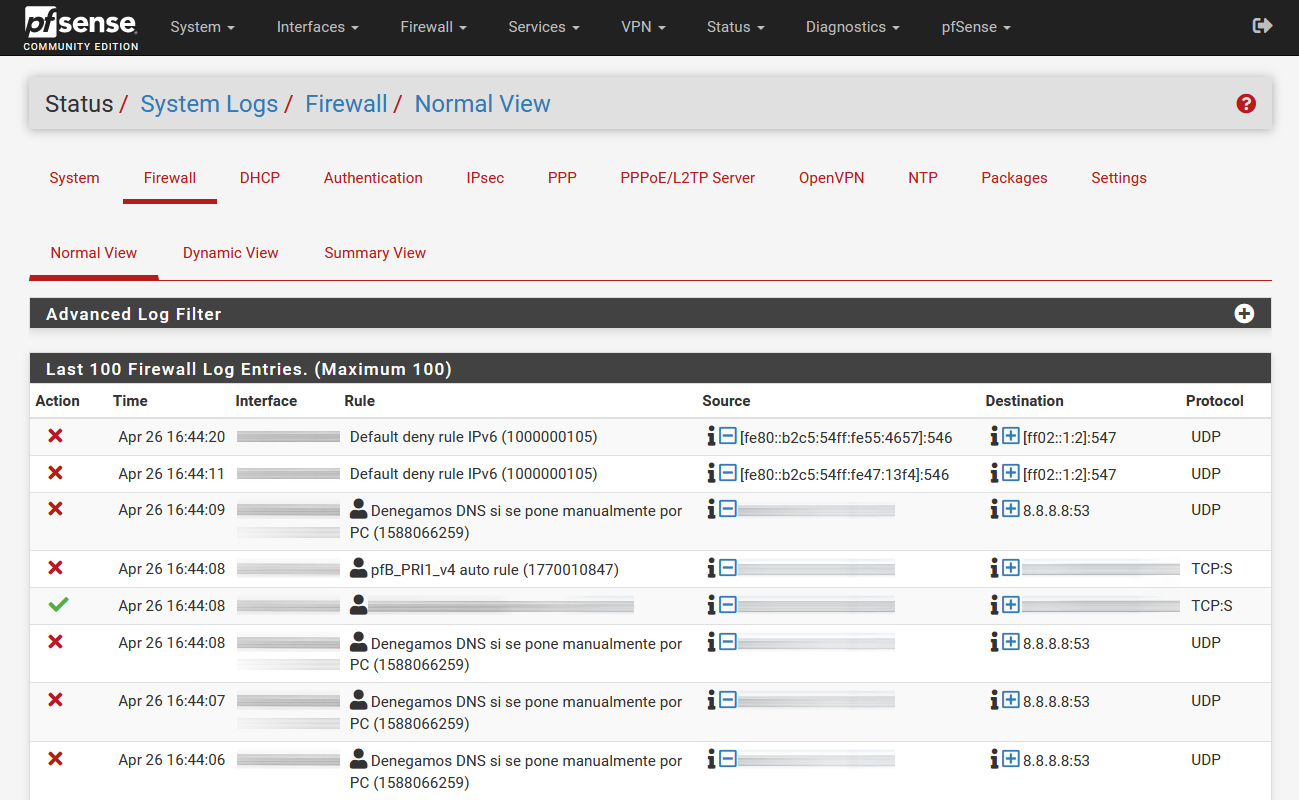

Dokumenter alle reglerne i feltet "beskrivelse"

I alle de regler, vi skal oprette i firewallen, er det absolut nødvendigt at skrive i beskrivelsesfeltet, hvad den pågældende regel gør. Når vi går for at konfigurere en firewall, ved vi perfekt, hvad vi vil tillade eller benægte, men efter 2 eller 3 måneder, og selvom en anden administrerer det, har vi normalt glemt eller ved ikke meget godt, hvad det er. du tillader eller benægter, og du er nødt til at "trække" tråden for at "gætte", hvad den bestemte regel gør.

Når vi gennemgår firewallkonfigurationen i fremtiden, vil vi sætte pris på at have indarbejdet disse beskrivelser i firewallen eller i konfigurationsdokumentationen, hvorfor de er nødvendige, og hvorfor vi har oprettet dem på den måde. Det er selvfølgelig absolut nødvendigt at holde dette firewall-konfigurationsdokument opdateret og udføre periodiske konfigurationsanmeldelser. Hver gang vi skal opdatere dokumentationen, skal vi foretage de tilsvarende ændringer.

Log kun trafikken, vi har brug for

Afhængigt af en bestemt regel tillader alle firewalls os at registrere den tilladte eller nægtede netværkstrafik i firewallen (kilde og destinations-IP-adresse, kilde og destinationsport og tid), på denne måde kan vi se adgangsforsøg, tilladt eller nægtet trafik og mere. Først synes vi måske, at registrering af al netværkstrafik er en god idé, men det er det ikke. Det tilrådes kun at registrere den trafik, der virkelig interesserer os for fejlretningsopgaver eller kontrollere, om de angriber os.

Hvis vi registrerer en stor mængde trafik, vil vi have en masse "støj" i disse poster, det vil sige poster, der ikke tjener os, og vi bliver nødt til at begynde at filtrere enorme mængder logfiler for at komme til den, der virkelig interesserer os. For eksempel computere med Windows or Mac kontinuerligt sende og modtage oplysninger fra Internettet, løse flere domæner hundreder af gange og meget mere, så sørg for at hvis du virkelig vil logge denne webbrowsertrafik. Derudover, hvis du bruger dynamiske routingsprotokoller som RIP eller OSPF i dit netværk, og du har firewallen imellem, modtager du løbende trafik fra disse protokoller, det samme hvis du har HSRP eller VRRP til redundans af routerne.

Se nøje på logfiler for bestemt trafik

Hvis du logger på WAN-trafikken, skal du huske på, at vi vil have en komplet registrering af alle internetforbindelser. Det mest normale er at registrere de pakker, der er rettet til vores VPN eller SSH-server, for at opdage mulige mistænkelige aktiviteter og ikke Internettet. Det tilrådes også ofte at se på, hvad der vises i registreringsdatabasen, hvor ofte vises denne specifikke registreringsdatabase? Skal det gå hvert 30. minut eller hvert 60. minut?

Endelig er et andet aspekt, der skal tages i betragtning, at vi ikke kun skal logge den trafik, vi stopper for at se, hvem der angriber os, men også den tilladte trafik. Bør denne tilladte trafik virkelig passere igennem, eller skal vi blokere den?

Vi håber, at du med disse generelle anbefalinger kan konfigurere din firewall korrekt, uanset om det er en router, en firewall såsom pfSense og endda i et operativsystem som Windows eller Linux, fordi alle firewalls fungerer nøjagtigt det samme.