Når vi installerer en Linux server baseret på Debian, anbefales det altid at udføre en komplet hærdning for at beskytte operativsystemet og alle tjenester så meget som muligt. Med tiden går der altid nye sårbarheder i den forskellige software, vi har installeret, og endda i selve Linux-kernen. Takket være et værktøj som Debsecan kan vi scanne vores operativsystem fuldstændigt og registrere de pakker, vi har installeret, og de sikkerhedsfejl, der er fundet. I dag i denne artikel vil vi vise dig, hvordan du bruger det.

Installation af Debsecan på Debian

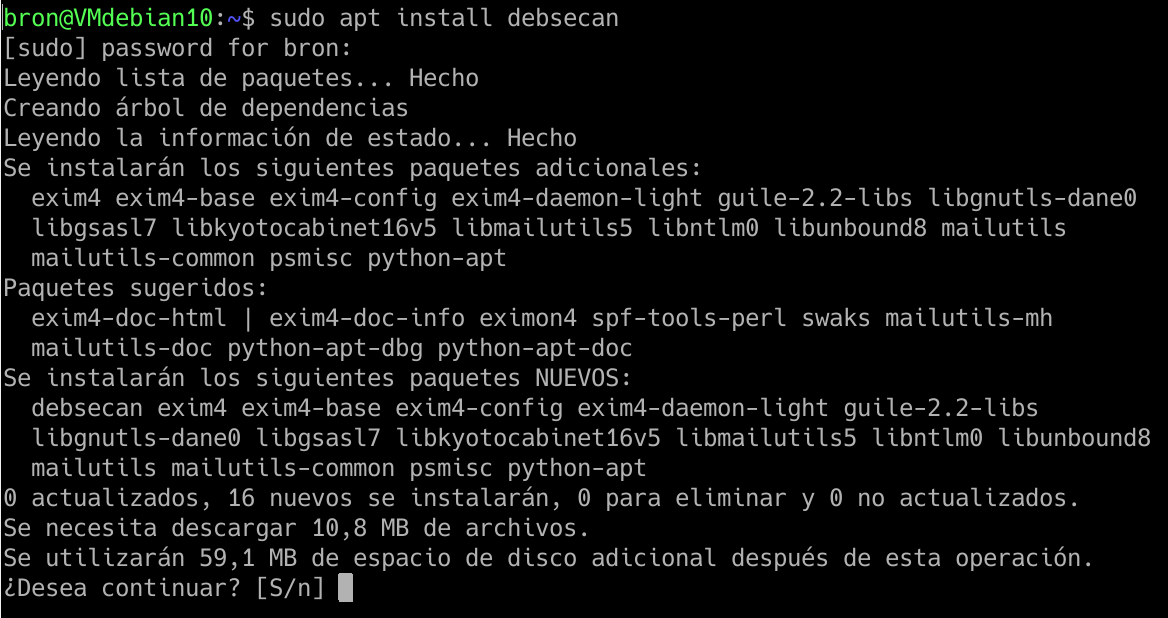

Dette værktøj er ikke installeret som standard i operativsystemet, derfor skal vi installere det manuelt gennem distributionens officielle arkiver. For at installere det skal vi udføre følgende kommando:

I det følgende skærmbillede kan du se alle de ekstra pakker, du skal installere, for at det kan fungere korrekt:

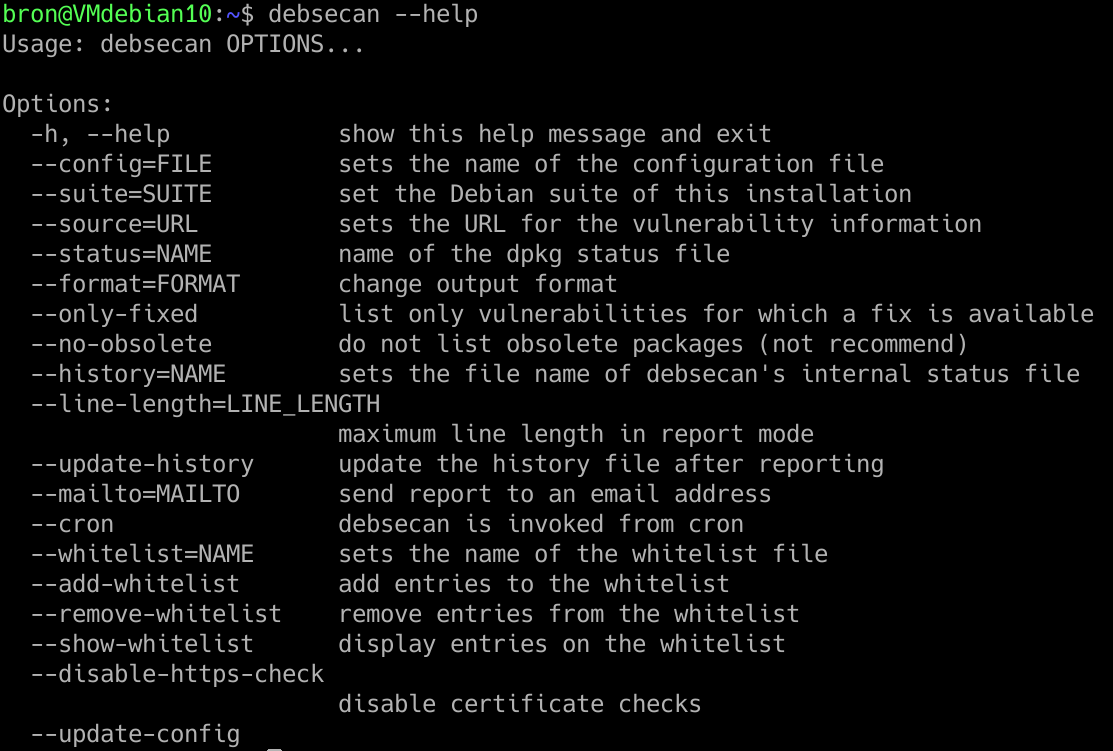

Når vi har installeret det, kan vi køre det med hjælp, så det fortæller os, hvilke argumenter vi kan bruge, og hvilke muligheder vi har til rådighed:

debsecan --help

Vi kan også køre mandsiderne for den mest komplette hjælp til dette værktøj, for at åbne den komplette manual, skal du bare køre følgende:

man debsecan

Sådan fungerer dette værktøj

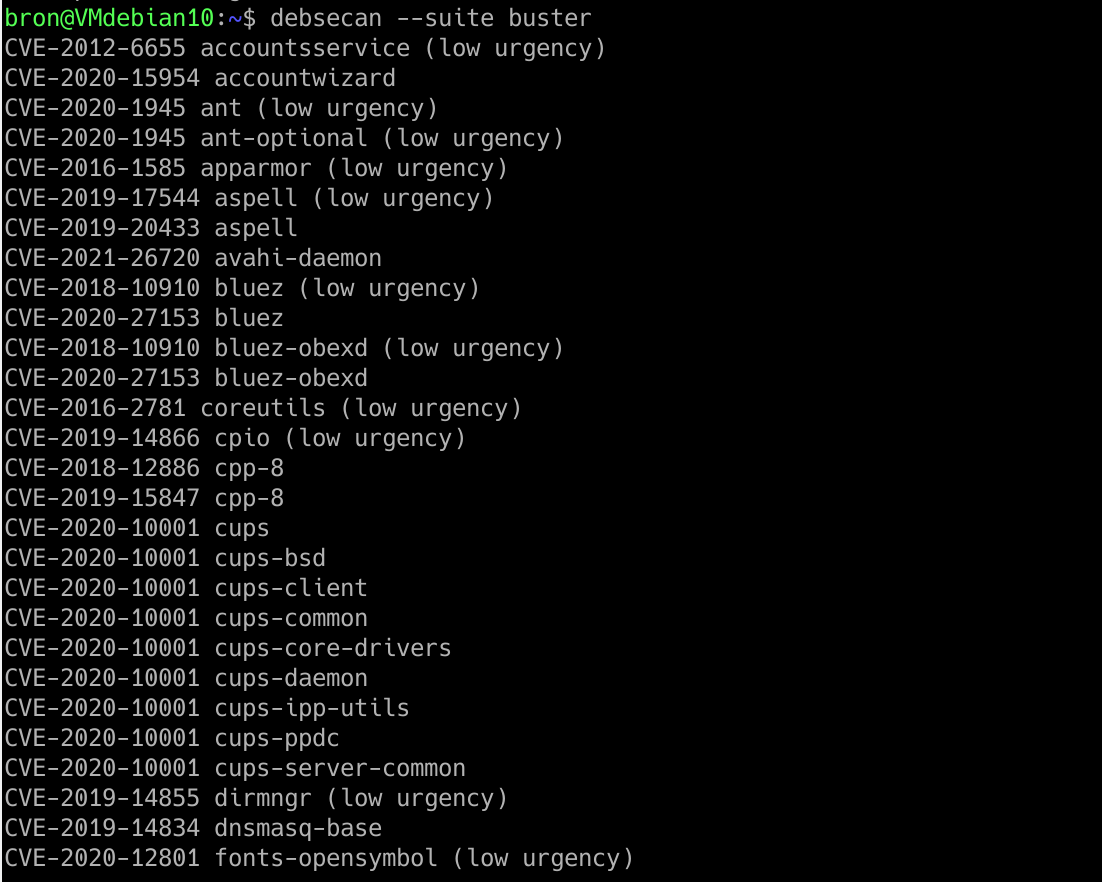

Den måde, debsecan fungerer på, er virkelig let, vi skal bare køre programmet med argumentet fra den Debian-version, vi bruger:

debsecan --suite buster

Når vi udfører denne kommando, får vi en liste over alle de sårbarheder, den har haft eller har i denne version, og også en beskrivelse af, om der er ringe hastende løsning på det, hvis det allerede er løst, selvom det har lidt haster, eller hvis det simpelthen er løst problemet. Det viser os også, om sikkerhedsfejlen ikke er løst, men den har den i sårbarhedsdatabasen.

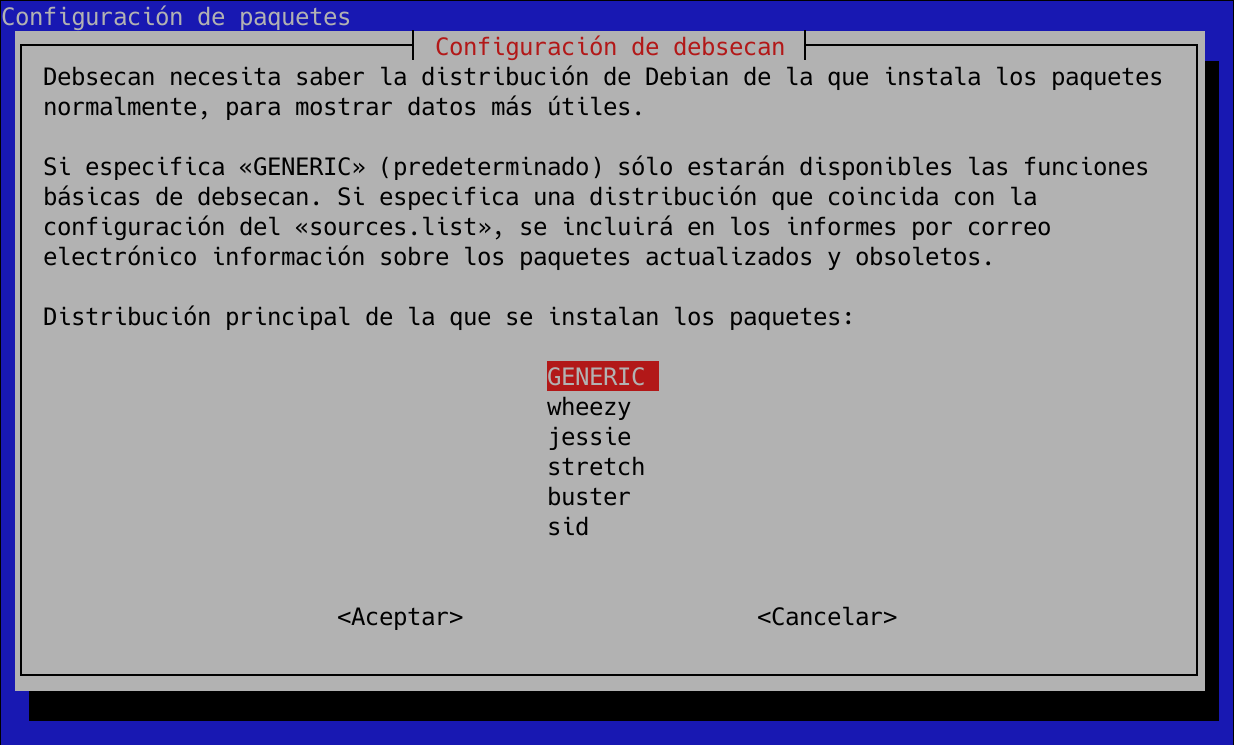

Vi har muligheden for at konfigurere debsecan til altid at bruge versionen af "Debian Buster" (den vi bruger) uden at skulle definere den i et argument. For at gøre dette skal vi udføre følgende kommando:

sudo dpkg-reconfigure debsecan

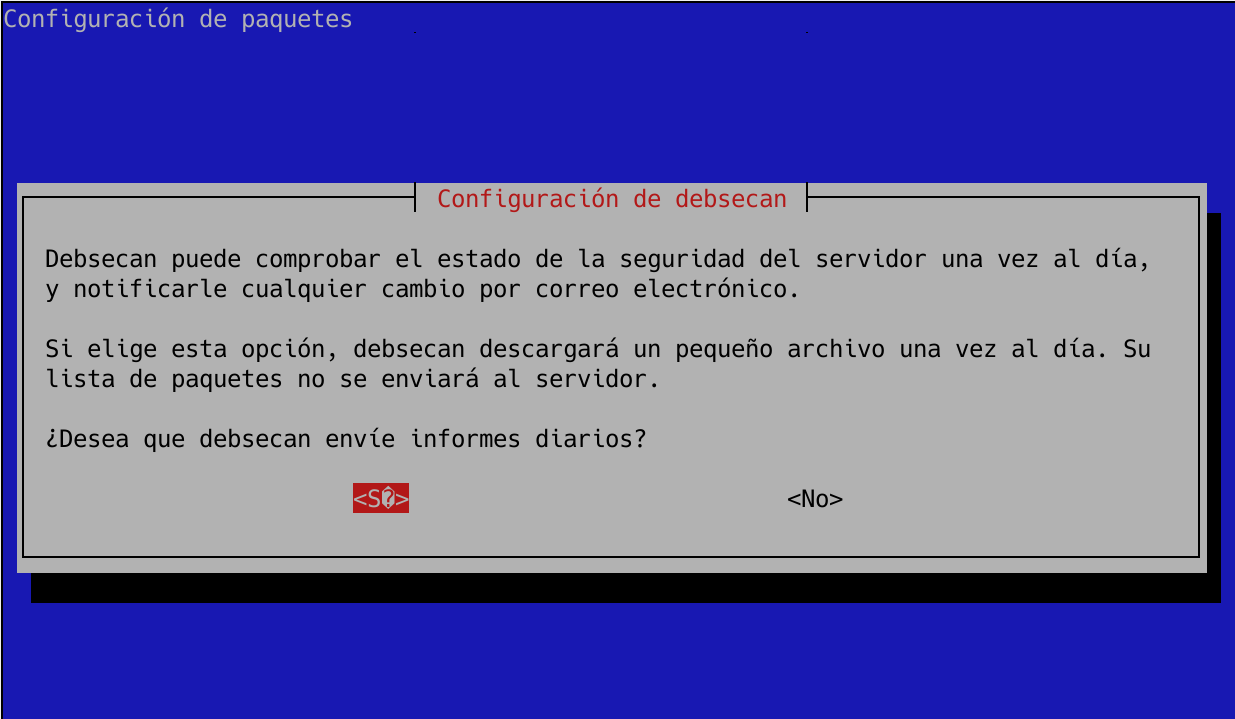

Og følgende skærmbillede vises, hvor vi skal vælge versionen af vores distribution:

Hvis vi drager fordel af at bruge denne konfigurationsguide, kan vi også konfigurere debsecan til at sende os automatisk og en gang om dagen, enhver ændring, der opstår i sårbarhederne via e-mail:

Dernæst definerer vi vores e-mail-adresse, og selve operativsystemet har ansvaret for at sende os en daglig e-mail om status for systemets sikkerhed. Det vil også bede os om, at Debsecan downloader sårbarhedsoplysningerne fra Internettet, hvis serveren ikke har forbindelse til Internettet, eller hvis vi ikke ønsker, at den skal stille anmodninger til Internettet, kan vi definere en URL med sårbarhedsoplysningerne for at tilføje den til sin database. Når vi er konfigureret, kan vi køre debsecan uden at skulle sætte «–suite».

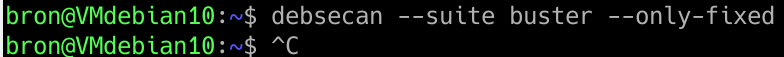

En meget interessant ordre er følgende:

debsecan --suite buster --only-fixed

Denne mulighed viser de sårbarheder, som der findes en løsning til, og vi er nødt til at opdatere operativsystemet for at slippe af med dem. Bemærk, at en løsning muligvis vises, selvom pakken endnu ikke er tilgængelig i Debian-arkivet til opdatering eller installation. Hvis det ser ud til at være tomt, betyder det, at vi har alle opdateringer og patches tilgængelige:

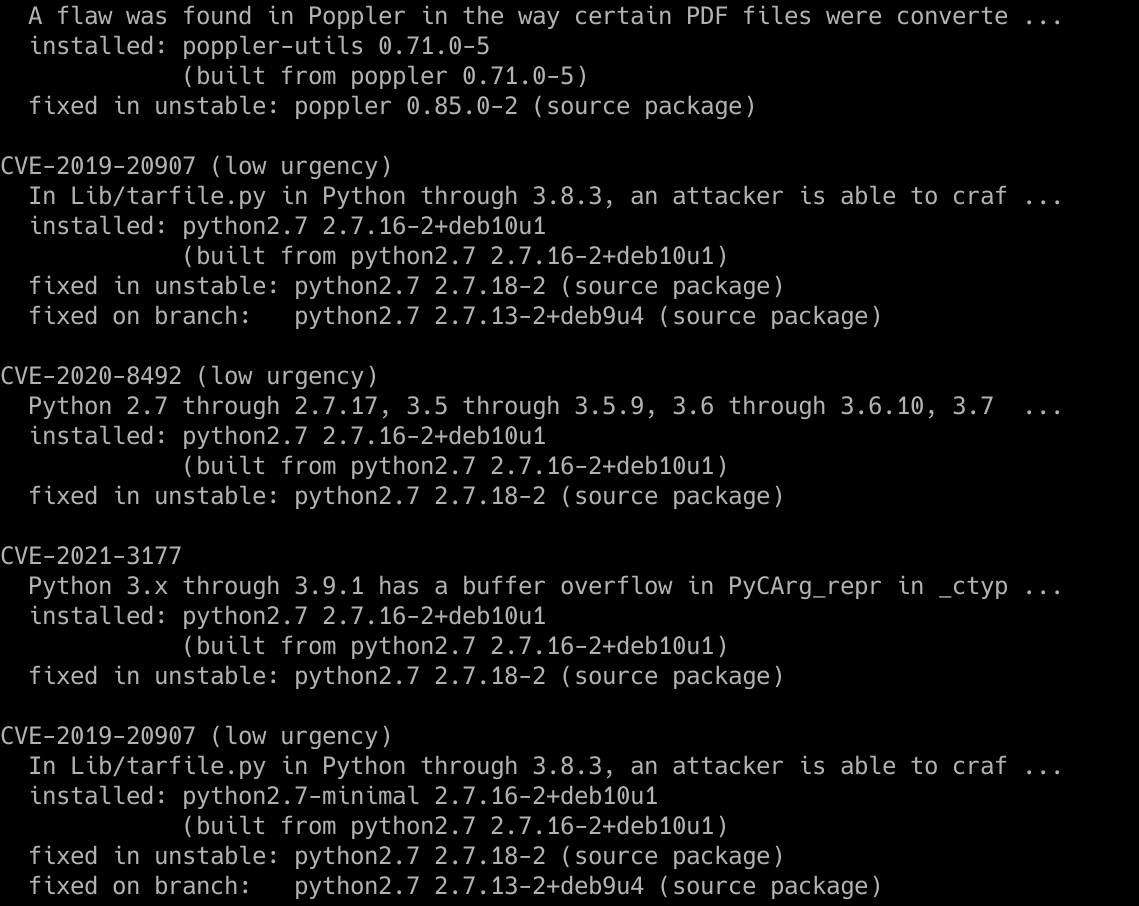

Hvis vi udfører følgende kommando:

debsecan --format detail

Det vil vise os alle de sårbarheder, der er rettet eller ej, men mere detaljeret. Derudover viser det os, hvilken version af softwaren der har sikkerhedsproblemet, og hvilken version der løser det, både på niveauet for den ustabile programrettelse og hovedlageret . Det er muligt, at plasteret er i lageret "ustabilt" i uger eller måneder, så vi skal tage det i betragtning.

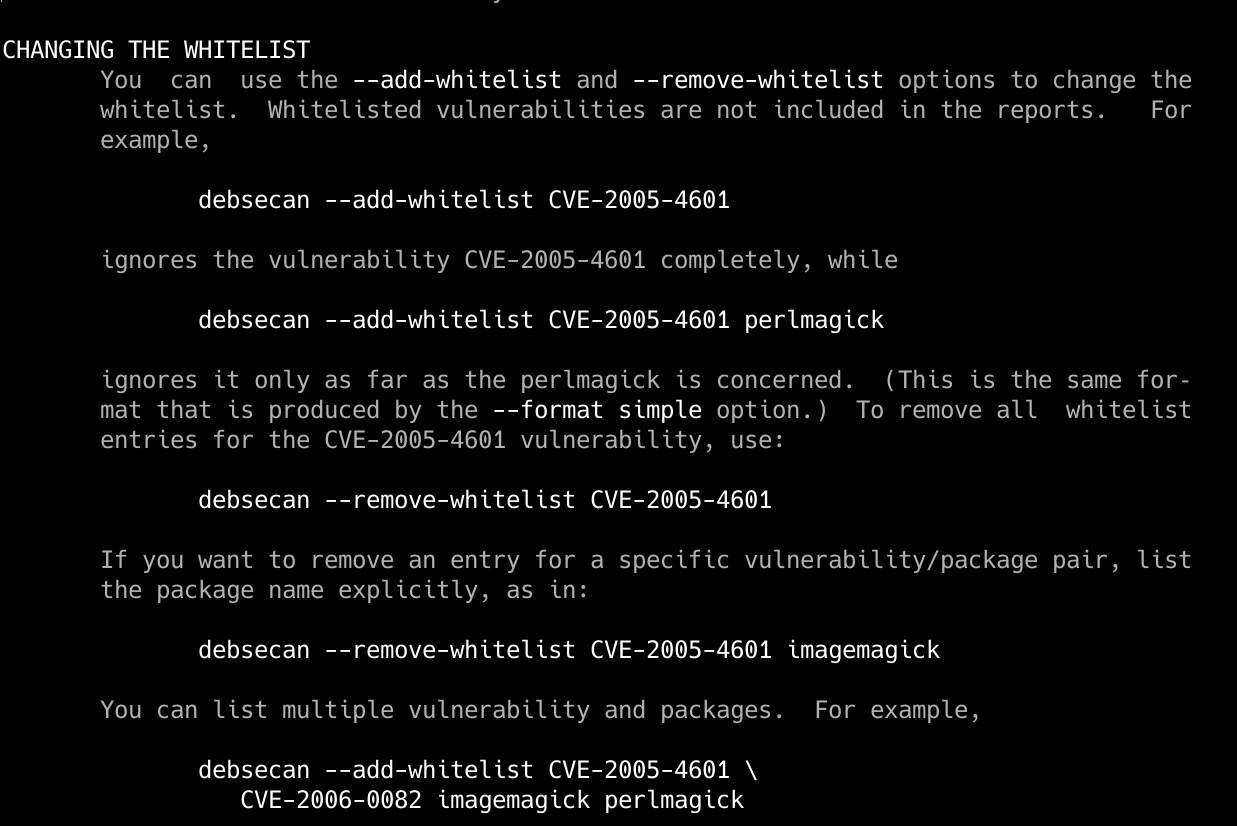

På mandsiderne kan vi se mere detaljeret, hvordan hvidlisten fungerer. Lad os forestille os, at vi vil placere en bestemt pakke med CVE-kode på en hvid liste på en sådan måde, at den aldrig vises på rapportlisten. For at gøre det bliver vi simpelthen nødt til at udføre følgende:

debsecan --add-whitelist CVE-XXXX-XXXX

Vi bliver nødt til at tilføje CVE-koden, der skal føjes til den hvide liste. Hvis vi fjerner noget fra den hvide liste, kan vi også gøre det let, så det indgår i de daglige sårbarhedsrapporter.

Som du kan se, er debsecan-værktøjet meget nyttigt til at holde os informeret om alle de sikkerhedsfejl, der findes, og som påvirker vores Debian-operativsystem, enten selve operativsystemet eller de pakker, vi har installeret. Takket være debsecan vil vi være i stand til at modtage daglige e-mails med nyhederne om løsning af sårbarheder fra udviklingsholdet af den forskellige software.

Endelig må vi som en grundlæggende sikkerhedsforanstaltning på enhver server aldrig installere programmer eller pakker, som vi ikke bruger for at minimere overfladen af eksponering for en alvorlig sårbarhed. Det er selvfølgelig vigtigt at hærde serveren.