NAS-servere giver os mulighed for at oprette vores egen private sky hjemme, i øjeblikket giver NAS-operativsystemer os mulighed for at aktivere et stort antal tjenester for at presse din hardware ud. For eksempel kan vi konfigurere forskellige typer servere til at dele filer (SMB, FTP, FTPES eller SFTP), vi kan konfigurere en Plex Media Server til at afspille multimedieindhold, uanset hvor vi er, og vi kan endda synkronisere filer og mapper med vores computere tak til tjenester som Nextcloud. I dag i denne artikel vil vi tale om de farer, der findes, hvis du udsætter din NAS for Internettet, og hvordan du kan gøre det mere sikkert.

Farer ved, at min NAS har fjernadgang

Normalt er NAS-servere tilgængelige via Internettet for at få adgang til alle de tjenester og ressourcer, vi har brug for, for eksempel er det mest normale, at vi fra Internettet kan få adgang til NAS-serverens administrationsweb, vi kan få adgang til filerne via intern FTP, og vi kan endda aktivere fjernadministration via SSH ved at åbne den tilsvarende port på vores router. At udsætte vores NAS-server for Internettet indebærer imidlertid en række risici, som vi skal undgå så meget som muligt, derfor bør vi tage en række forholdsregler, hvis vi beslutter at udsætte vores NAS-server og få adgang til den udefra.

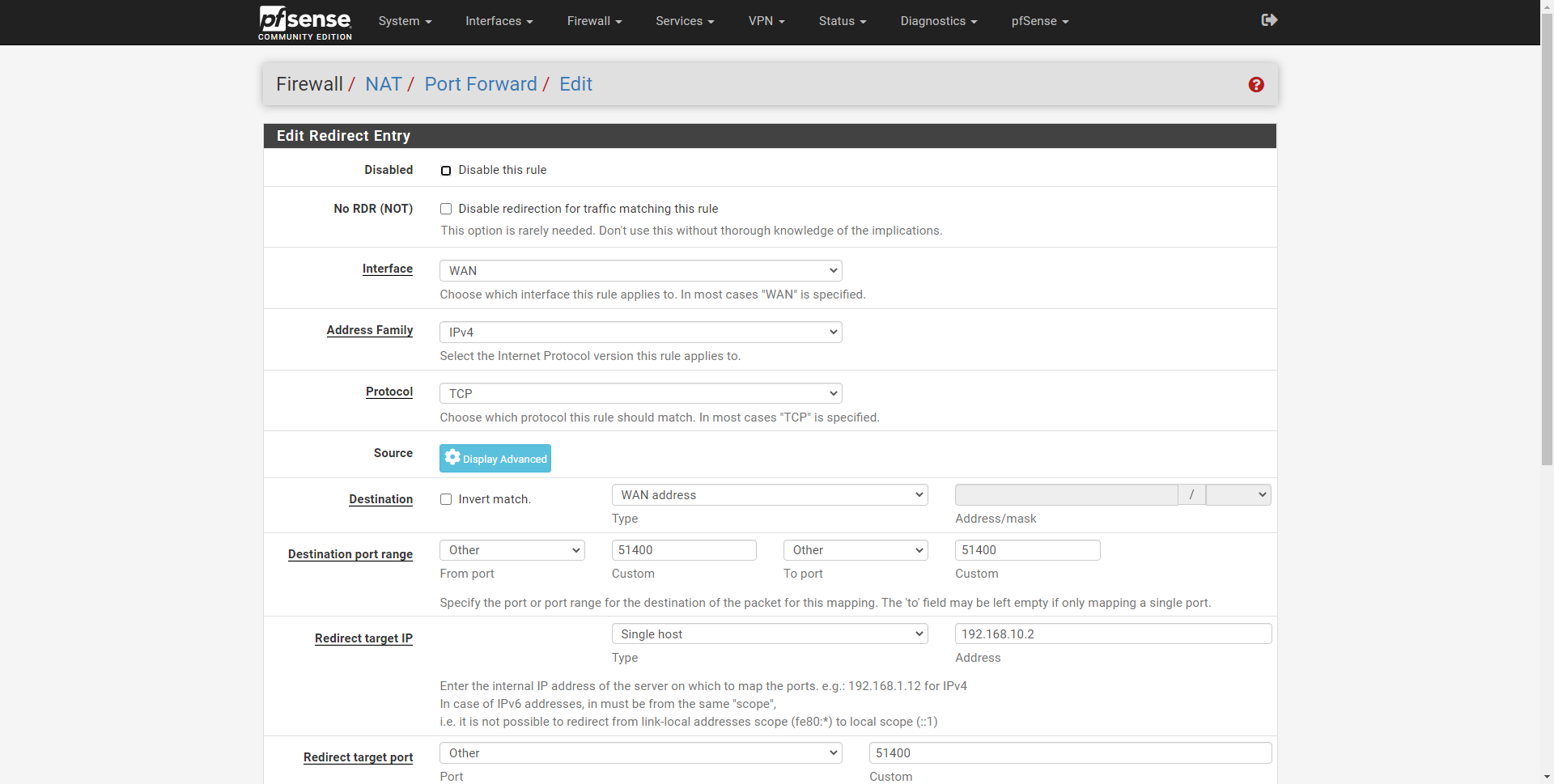

I vores hjem bruger vi alle en router med NAT og UPnP, NAS-serverne understøtter UPnP til at åbne porte på routeren dynamisk og automatisk, men dette medfører en sikkerhedsrisiko, fordi det er muligt, at de åbner porte, som du ikke vil udsætte . derfor skal du nøje kontrollere UPnP-konfigurationen på din NAS-server, så dette ikke sker. Det bedste, du kan gøre, er imidlertid at deaktivere UPnP-protokollen på NAS-serveren og endda på din router, så du skal åbne porte (Port-Forwarding) på en bestemt måde, idet du ved godt, hvilke porte du åbner for hvilken enhed .

En router, der ikke har nogen port åben i NAT mod NAS-serveren, betyder, at NAS-serveren ikke udsættes for internettet, og derfor ville fjernadgang kun være mulig gennem de omvendte forbindelser, som producenter såsom QNAP i øjeblikket leverer. Synology eller ASUSTOR på denne måde ved at logge ind på Cloud platform, vil NAS-serveren forbinde direkte med producentens egne servere, så brugeren kan oprette forbindelse eksternt uden at skulle åbne nogen port. Vi skal huske, at portene i NAT fra den "interne NAT" til "eksterne NAT" åbnes automatisk, når det kræves af en hvilken som helst enhed, men hvis forbindelsen startes fra Internettet, sker dette ikke, og vi har brug for en åben port på routeren, hvis du vil nå den endelige service.

Er denne måde at oprette forbindelse til NAS-serveren sikker på? I princippet ja, fordi producenterne af NAS-serverne er ansvarlige for sikkerheden på deres platform. Hvis din platform er kompromitteret, vil alle NAS-servere med denne funktion aktiveret blive kompromitteret, og adgang kan forsøges efter godkendelse via internettet.

I tilfælde af at du har åbnet en port på routeren (Port-Forwarding) til NAS-serveren (HTTP-web, HTTPS-web, FTP, FTPES, SSH osv.) Kan du blive angrebet af cyberkriminelle for at få adgang til NAS-serveren, det er meget vigtigt at bare åbne portene for de tjenester, du har brug for, og ikke åbne flere porte, end du har brug for for at have den mindst mulige angrebsflade.

Forsøg på at knække brugeroplysninger

Et af de angreb, der kunne udføres, er gennem forsøg på at knække vores brugeroplysninger, enten via webmenuen for at få adgang til administrationen, FTP-serveren, hvis vi har den eksponeret, og endda SSH-serveren, hvis den er. vi har den tilsvarende port åben på vores router. Der er helt gratis programmer, der giver os mulighed for at automatisere angreb på forskellige værter, for eksempel de populære Nmap giver os mulighed for at udføre en portscanning for at kontrollere, hvilke TCP- og UDP-porte vi har åbne i routeren til en bestemt tjeneste, og senere finde ud af, hvilken type service vi har i en bestemt port, hvilken version af den service, vi har i drift og mere information.

At kende tjenesten og endda versionen af tjenesten kunne en cyberkriminel bruge programmer som Nmap NSE til at forsøge at knække adgangskoden ved hjælp af ordbog eller brutal kraft, på denne måde vil han prøve tusindvis af bruger / adgangskode kombinationer for at komme ind.

Ulovlig systemadgang

I tilfælde af at det foregående angreb var vellykket, og afhængigt af tilladelserne for den bruger, hvis adgangskode er blevet revnet, kunne det få adgang til systemet ulovligt, det vil sige det kunne komme ind i NAS-administrationen, i FTP-serveren eller via SSH for at oprette alle de ændringer, du ønsker, stjæle oplysninger, kryptere de stjålne oplysninger for senere at bede om en løsesum og endda kompromittere det lokale netværk, hvor NAS-serveren er konfigureret.

Af denne grund er det meget vigtigt at se advarslerne og logfilerne fra NAS-serveren, for altid at vide, om nogen på noget tidspunkt har logget ind på NAS-serveren, og det ikke er os, på denne måde kan vi aktivere hurtigt og effektivt ved at skære adgangen til NAS-serveren, indtil vi kontrollerer logfilerne og finder ud af, hvad der skete. Det er afgørende, at hvis vi opdager en adgang til vores system, klipper vi det så hurtigt som muligt og studerer, hvad denne cyberkriminelle har gjort på vores NAS-server.

Udnyttelse af sårbarheder i NAS

Med programmer som Nmap kan du finde ud af, hvilken version af webserveren, FTP eller SSH-serveren der bruges på en bestemt NAS-server. Hvis operativsystemet på NAS-serveren bruger en tjeneste, hvor en sårbarhed er opdaget og allerede er kendt, kan en cyberkriminel udnytte denne sårbarhed til at tage fuld kontrol over NAS-serveren og inficere den. Det er meget vigtigt at opdatere operativsystemet til NAS-serverne og også softwaren indlejret i dem for at forhindre dem i at udnytte en kendt sårbarhed.

Et meget vigtigt aspekt er, at vi aldrig bør udsætte webadministrationen af vores NAS-server, hverken ved HTTP eller HTTPS. Webservere er meget tilbøjelige til XSS-sårbarheder, en cyberkriminel kan udnytte en XSS-sårbarhed, som han selv har opdaget, og formår at inficere alle NAS-servere, der ikke har denne sikkerhedsfejl patched. Det sikreste er aldrig at udsætte NAS-administrationswebet, hvis du har brug for adgang, er det bedre på andre måder, som vi vil lære dig nedenfor.

Udnyttelse af sikkerhedsfejl og ransomware-angreb

Der har allerede været tilfælde, hvor cyberkriminelle ikke kun har kompromitteret brugerens NAS-server, men har krypteret den fuldstændigt med et ransomware-angreb og efterfølgende anmodet om en løsesum for at være i stand til at udnytte en kendt sikkerhedsfejl i bestemt software på en NAS. gendanne filerne. Vi skal huske på, at vi normalt bruger en NAS-server som vores private sky og endda til sikkerhedskopier, derfor er denne type angreb en af de værste, der kan ske for os. Selvom operativsystemer har funktionerne "Snapshots" eller "Snapshots", hvis cyberkriminelle har formået at få adgang som systemadministrator, har de sandsynligvis slettet disse snapshots, og du kan ikke gendanne oplysningerne, medmindre du havde en ekstern sikkerhedskopi.

Når vi først har set alle farerne ved at have en NAS-server udsat for Internettet, vil vi forklare dig på hvilke måder vi kunne få adgang til den fra Internettet, hvis vi ikke har noget valg.

Sådan får du adgang til NAS fra internettet sikkert

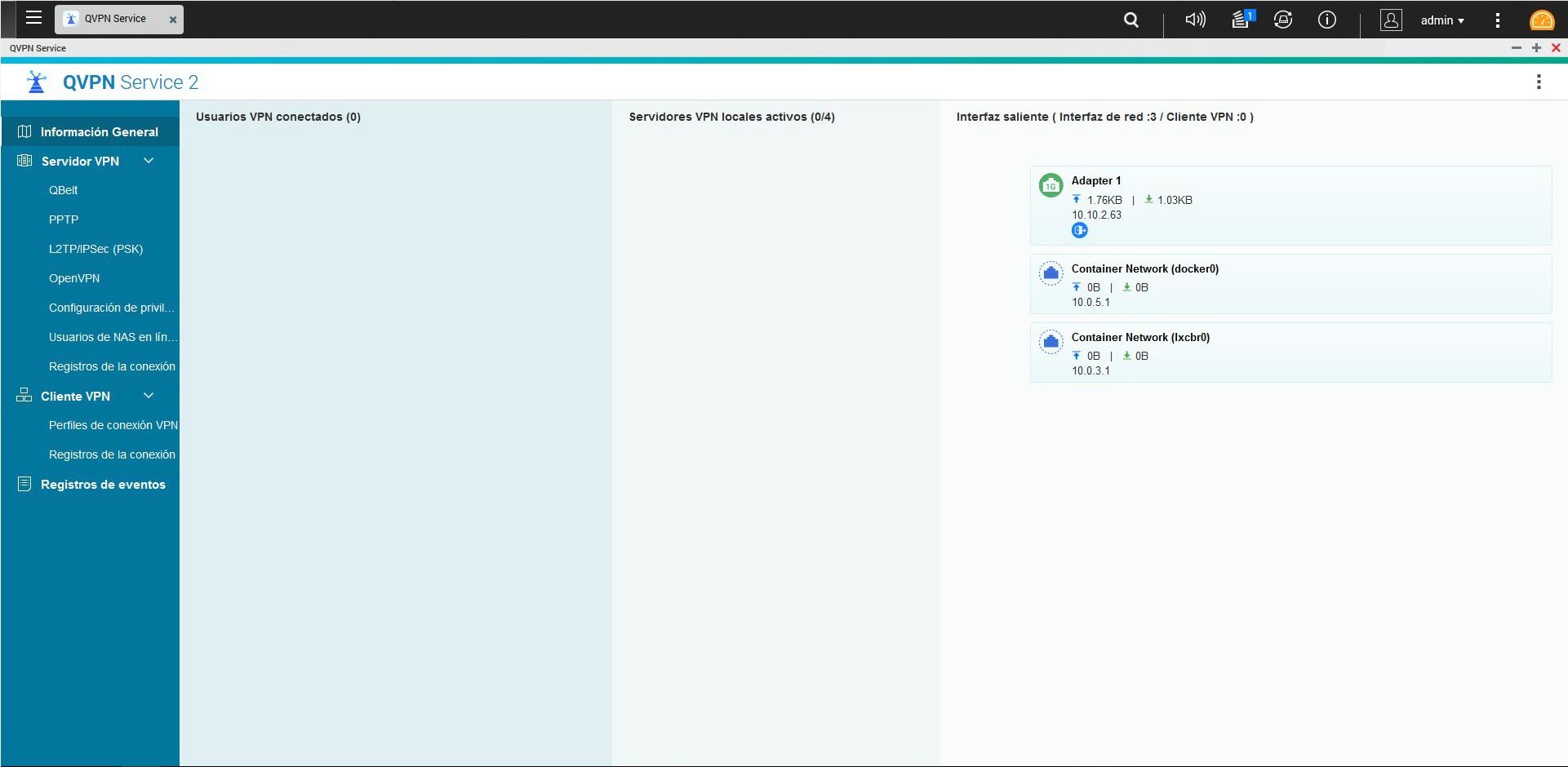

Selvom NAS-servere kan bruges perfekt i det lokale netværk og ikke har internetadgang, er det meget praktisk at kunne få adgang til alle NAS-serverressourcer eksternt. Hvis vi har brug for at få adgang til vores NAS-server eksternt for at udveksle filer og mapper, for at administrere den af en eller anden grund eller for at bruge nogen af dens tjenester, er anbefalingen klar: gør det via NAS-serverens VPN server, når det er muligt .

Alle NAS-serveroperativsystemer har en VPN-server, de har normalt OpenVPN og også L2TP / IPsec, men det er også muligt, at de indeholder proprietære VPN-protokoller og endda de populære WireGuard VPN. I tilfælde af at have en VPN-server, skal vi kun åbne i TCP- eller UDP-porten i routeren, som denne VPN-server har brug for for at acceptere indgående forbindelser. Når vi er inde i VPN'et, kan du få adgang til resten af ressourcerne sikkert (SMB, FTP, FTPES, SSH osv.). På denne måde åbner vi kun en port på vores router, som har en VPN-tjeneste bag sig, der har brug for digitale certifikater til godkendelse.

I tilfælde af at du har brug for at åbne andre porte for at få adgang til forskellige tjenester, såsom FTP eller SSH-serveren, er vores anbefalinger som følger:

- Åbn portene til de tjenester, du har brug for, ikke flere porte.

- Beskytter tjenester mod flere loginforsøg. Alle NAS indeholder et “fail2ban” -værktøj til at forbyde flere mislykkede adgangsforsøg fra en IP, hvilket forbyder dig i et bestemt tidsrum.

- Aktivér firewall og bloker efter region. Hvis vi vil oprette forbindelse fra Spanien, er en god politik kun at tillade IP-adresser i Spanien at oprette forbindelse og blokere resten af verden. NAS-servere indeholder allerede en firewall med geoIP for at beskytte os.

Husk, at det ikke er en god ide at udsætte adgangsporten for administrationen via internettet, uanset om du bruger HTTP eller HTTPS, fordi webservere normalt er tilbøjelige til XSS-sårbarheder, der kan føre til et sikkerhedsproblem og ulovlig adgang til NAS-server.

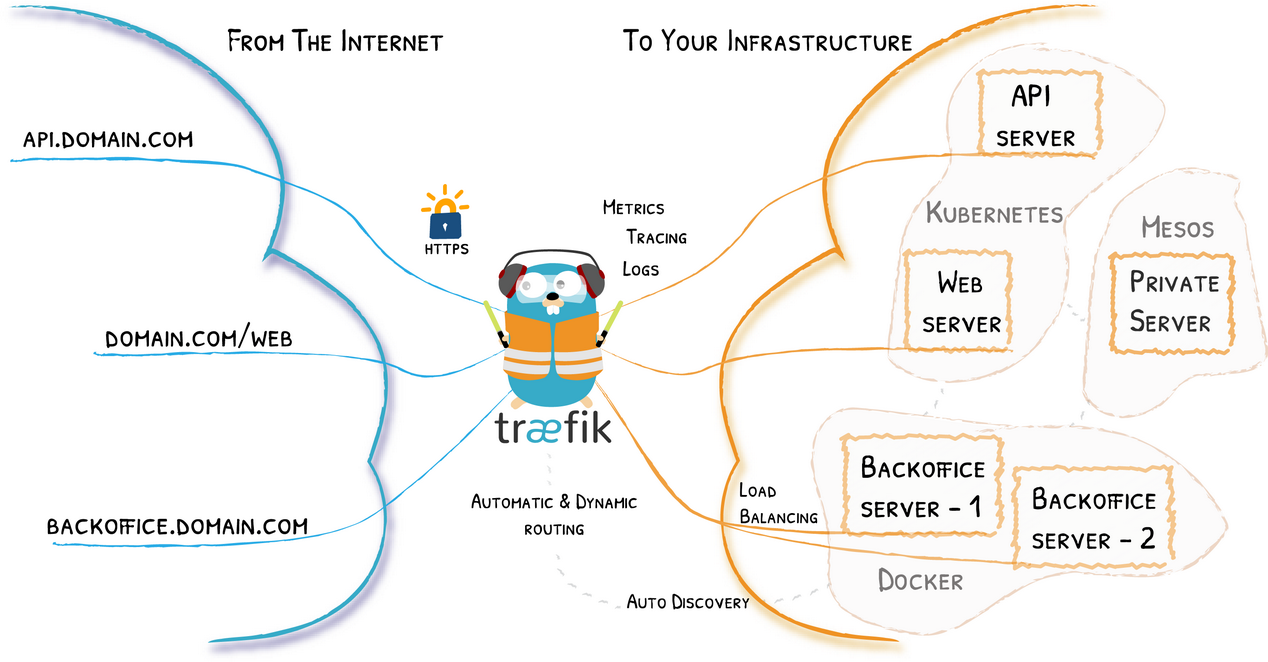

Endelig, hvis du har brug for at tilbyde webtjenester til Internettet, adgang til forskellige tjenester såsom en intern adgangskodeadministrator, en Nextcloud til at synkronisere filer og mapper, intern adgang til styring via internettet og andre tjenester, hvor det er nødvendigt at udsætte et web port (80 til HTTP og / eller 443 til HTTPS), er en meget god idé at installere en omvendt proxy som Traefik.

De fleste NAS-servere tillader letvægtsvirtualisering med containere som Docker. Traefik er en gratis og virkelig komplet omvendt proxy med meget avancerede konfigurationsindstillinger, denne omvendte proxy giver os mulighed for kun at udsætte HTTP- og / eller HTTPS-porte for Internettet for at få adgang til alle de interne ressourcer på NAS-serveren uden behov for at åbne i vores router flere porte. Omdirigering til de forskellige tjenester kan ske via underdomæner (for eksempel nextcloud.redeszone.net) eller også på følgende måde: redeszone.net/nextcloud. Den gode ting ved Traefik er, at vi har mellemprodukter til at øge systemets sikkerhed, vi kan etablere yderligere godkendelse til de forskellige tjenester med et brugernavn og en adgangskode, vi kan implementere en OAuth-godkendelsestjeneste med Google og endda en totrinsgodkendelse , alt dette inden du kan få adgang til den endelige tjeneste, der kunne have sin normale godkendelse.

Et andet stærkt punkt i Traefik er, at vi kan installere forskellige udvidelser, for eksempel en fail2ban i alle eller i visse tjenester, som vi leverer, vi kunne også konfigurere en GeoIP til kun at tillade IP-adresser i et land og blokere resten og meget mere.

Som du har set, er der mange farer, hvis vi udsætter vores NAS-server for internettet, men hvis vi gør det godt og følger vores anbefalinger, er vi sikre på, at du vil være i stand til at få adgang til den eksternt uden problemer, men du skal dog ved, at sikkerhed, når 100% ikke eksisterer, især hvis der opdages sårbarheder, der ikke rettes i tide, og der foretages et målrettet eller globalt angreb på alle klienter af et bestemt NAS-servermærke.