Existuje mnoho typů počítačových útoků, které mohou ohrozit vaši bezpečnost při procházení internetu nebo používání jakéhokoli zařízení. V tomto článku budeme hovořit o jednom z nich. Vysvětlíme, co a Trojský je, co dělá a samozřejmě, co můžeme udělat, abychom se tomuto typu malwaru vyhnuli. Dáme několik tipů, aby byla bezpečnost vždy přítomna a neměli jste žádné problémy.

co je trojan

Nejprve vysvětlíme přesně to, co Trojan je . Jeho název pochází od trojského koně, protože v tomto případě jde o škodlivý software, který je maskován jako legitimní soubor. Může to být textový dokument, obrázek, program… Cokoli, co se tváří jako něco bezpečného, ale ve skutečnosti je to bezpečnostní problém.

Ačkoli je základ trojského koně stejný (skrytí malwaru v souboru, který se zdá být legitimní), pravdou je, že ne všechny mají stejný cíl. Útočník se o to obvykle snaží převzít kontrolu týmu nějakým způsobem. Tímto způsobem můžete krást data nebo dokonce propašovat další hrozby.

Trojský kůň může ovlivnit počítače i mobilní zařízení. Kromě toho existují pro různé operační systémy. Je to a typ malwaru která byla postupem času upravena tak, aby přiměla kyberzločince splnit jejich cíle v souvislosti s krádeží informací nebo převzetím kontroly nad systémy.

Některé příklady důležitých trojských koní jsou Zeus, Emotet, Petya nebo WannaCry. Ohrozili řadu společností a také soukromé uživatele. Mějte na paměti, že tento typ útoku se netýká pouze domácích uživatelů, ale cílí i na důležité organizace.

Jaká je jeho funkce a jak působí

Trojské koně mohou mít různé funkce a vlastnosti. Ne všichni jednají stejně a ne všechny jsou stejně nebezpečné. Vysvětlíme, jaké jsou jeho hlavní funkce a jak ovlivní bezpečnost jak domácích uživatelů, tak firem a organizací, které jsou infikovány.

Vytvořte zadní vrátka

Prvním cílem trojského koně je vytvořit zadní vrátka. Je to jeden z nejčastějších útoků, které mohou nastat. Tyto dveře umožní útočníkovi nějaké získat ovládání nebo přístup k zařízení . Například bude moci unikat data, škodlivé soubory, které získávají informace atd.

Oběť se obvykle o problému rychle nedozví. To znamená, že se zpočátku neobjevují žádné znatelné příznaky jako porucha. To znamená, že útočník může mít přístup k systému po dlouhou dobu, dokud není odhalen, takže má prostor pro sběr dat.

skryté stahování

Existují také trojské koně ke stažení. Jeho cílem bude stáhnout obsah do počítače bez svolení oběti. Udělá to skrytým způsobem prostřednictvím příkazů, které byly dříve naprogramovány tak, aby po vstupu do zařízení prováděly určité akce.

Obvykle jsou tato skrytá stahování spojena s větším množstvím malwaru. Mohou stahovat viry a další druhy malwaru, které ovlivňují bezpečnost a soukromí. Mohli by si například stáhnout keylogger, který je zodpovědný za krádež hesel, která oběť vloží do počítače.

ukrást informace

Další jasnou funkcí je ukrást informace z počítače, který infikovali. Oni mohou sbírat osobní údaje od oběti, špehovat, sbírat data související s procházením, programy, které používáte, soubory v tomto počítači atd. Může krást všechny druhy dat.

Tyto údaje lze použít k různým účelům. Mohly by být například použity k provádění personalizovaných phishingových útoků, ke krádeži důvěrných dat společnosti nebo organizace a jejich následnému prodeji konkurenci nebo dokonce k vymáhání peněz s těmito daty a vyhrožování jejich zveřejněním.

Vzdálený přístup

Dalším cílem trojských koní je často dát útočníkovi úplný vzdálený přístup . V podstatě se budete moci chovat, jako byste byli fyzicky před týmem. Budete moci ovládat systém, instalovat nebo odinstalovat aplikace, mazat soubory, upravovat dokumenty atd.

To také umožňuje škálovat útoky, protože úplný vzdálený přístup k systému otevírá kyberzločincům širokou škálu možností. Budou moci krást data nebo instalovat jakoukoli aplikaci bez povolení.

Útoky DDoS

Na druhou stranu je třeba zmínit i DDoS útoky nebo distribuované odmítnutí služby. Trojský kůň může spustit útoky tohoto typu zahltit server aby nemohl reagovat na oprávněné požadavky jiného uživatele a zjistil, že nefunguje.

Trojské koně mohou být navrženy pro tento účel a cílem je zde ovlivnit například správné fungování společnosti. Mohou sloužit jako způsob, jak spustit útoky, které kompromitují počítače na základě spouštění více požadavků.

Tipy, jak se tomuto typu malwaru vyhnout

Jak jste viděli, trojský kůň je hlavní bezpečnostní hrozbou. Je nezbytné podniknout kroky, aby se nestaly obětí těchto útoků. Z tohoto důvodu poskytneme několik zásadních rad, aby naše zařízení byla řádně chráněna a nedocházelo k problémům.

Používejte bezpečnostní software

Něco velmi důležitého pro udržení bezpečnosti a vyhýbání se trojským koním a dalším hrozbám je mít a dobrý antivirus . Možností je mnoho. Jedním z nejpoužívanějších je Windows Samotný Defender, antivirus, který je součástí dodávky Microsoft systémy. Existuje však mnoho bezplatných a placených možností. Například Avast nebo Bitdefender jsou některé alternativy.

Ale kromě antiviru můžete také počítat s firewall . Je to další nástroj, který ochrání připojení k internetu a zabrání útokům. Kromě toho můžete vždy použít pluginy prohlížeče, které vás upozorní v případě přístupu na škodlivý web nebo stažení nebezpečného souboru.

Udržujte vše aktuální

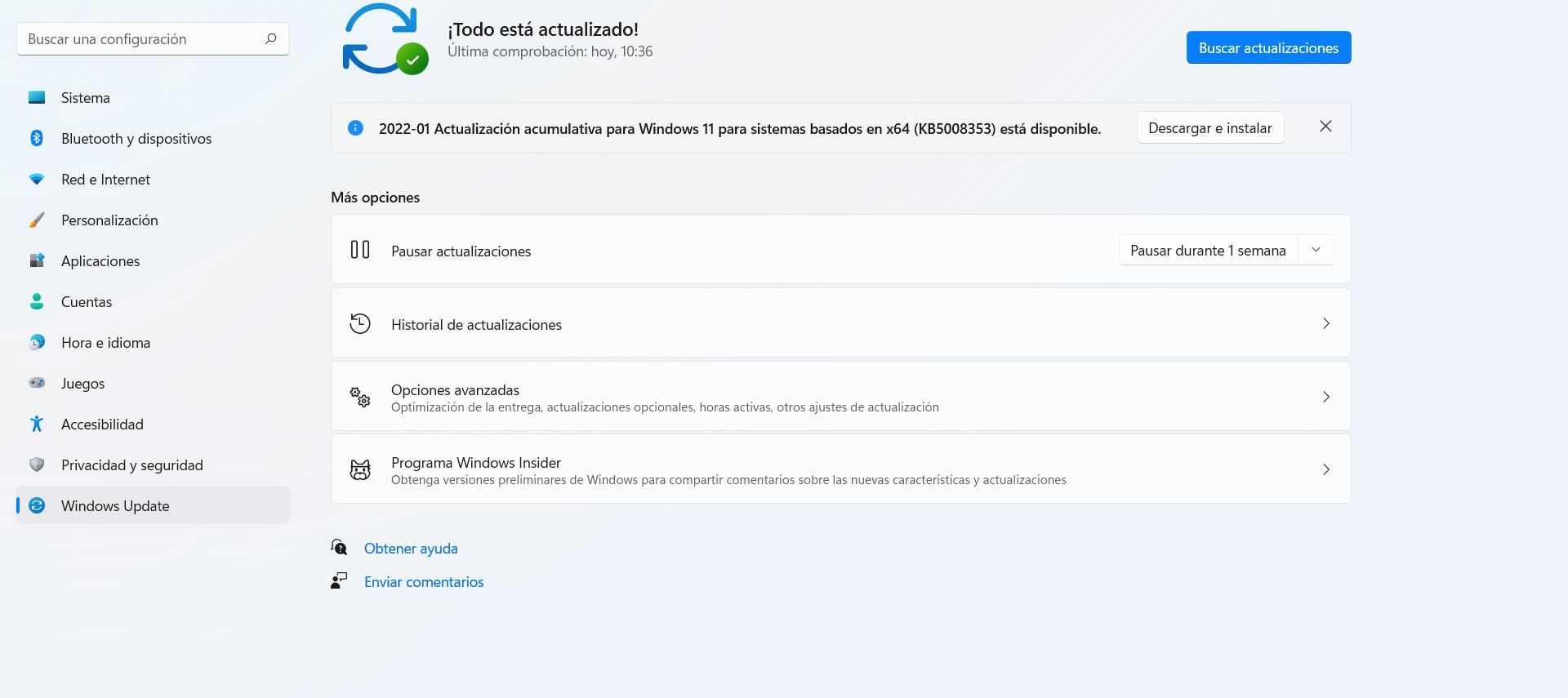

Samozřejmě je to nezbytné aby bylo vše aktuální . Ve skutečnosti mohou kyberzločinci využít zranitelnosti k propašování trojského koně. Mohli by použít chybu ve Windows nebo v nějakém programu, který používáte k propašování škodlivého softwaru, aniž byste si to uvědomovali a mohli zařízení ovládat.

V případě Windows musíte pro aktualizaci systému přejít na Start, zadat Nastavení a otevřít Windows Update . Automaticky vám zobrazí možné čekající aktualizace a budete je muset přidat, abyste měli vše připravené a chráněné, abyste dosáhli nejlepšího výkonu a také se vyhnuli problémům.

Instalujte pouze oficiální aplikace

Něco velmi důležitého, a to se ne vždy bere v úvahu, je pouze instalace oficiální aplikace . Je pravda, že téměř na všechno existuje mnoho možností, ale ideální je používat pouze programy, které jsou spolehlivé, bezpečné a nebyly škodlivě upraveny tak, aby kradly data nebo v tomto případě propašovaly trojské koně.

Abyste toho dosáhli, je důležité stahovat programy pouze z oficiálních zdrojů. Přejděte například na oficiální stránky aplikace nebo použijte zabezpečené obchody jako např Google Play. Tímto způsobem budeme mít více záruk, že tento program nebyl upraven třetí stranou za účelem krádeže informací.

Selský rozum

Nejdůležitější je ale bezesporu zdravý rozum. Ve většině kybernetických útoků bude hacker potřebovat, abychom provedli a chyba . Například kliknutí na nebezpečný odkaz, stažení nezabezpečeného souboru atd. Proto je nezbytné dbát na navigaci a nedělat chyby.

Měli byste se například ujistit, že nestahujete přílohy, které vám přijdou přes e-mail pokud opravdu neznáte zdroj a nejste si jisti, zda by mohlo jít o hrozbu nebo ne. To samé při přihlášení nebo otevření jakéhokoli odkazu. Vždy byste si měli ověřit, že je to něco spolehlivého a nebude problém.

Stručně řečeno, jak jste viděli, trojské koně jsou bezpečnostní hrozbou, která může ohrozit vaše osobní údaje nebo fungování systému. Může mít různé funkce a zařízení byste měli vždy chránit. Mohli jste vidět řadu základních tipů, jak se vyhnout problémům.