Pokud pracujete v IT a vaše organizace pracuje z domova, máte větší odpovědnost. V poslední době se práce na dálku stala v populaci normální a určitým způsobem změnila, kolik lidí pracuje, a současně je vystavujeme mnoha rizikům a bezpečnostním hrozbám. V důsledku toho si musíme být více než vědomi bezpečnosti domácích pracovních sil. A tato vyšší úroveň povědomí znamená, že musíme provést intenzivní kontrolu zranitelností. Tato příručka vám řekne, co byste měli udělat, abyste prozkoumali své Windows podrobně a zjistěte, jaké chyby zabezpečení může mít.

Jak vysvětlíme níže, tyto akce lze použít jako součást rutiny. Nezapomeňte, že bezpečnost našich sítí musí být přítomna vždy, a to nejen tehdy, když čelíme scénáři možného kybernetického útoku. Nebo pokud jsme již byli oběťmi dotyčného útoku, je lepší předcházet než vyřešit nebo zmírnit kybernetický útok.

Skenování portů

První věcí, kterou bychom měli udělat, je provést skenování portu. Díky tomu budete vědět, jaké porty jsou otevřené. Musíme si uvědomit, že jeden nebo více otevřených portů umožňuje komukoli na internetu pokusit se „komunikovat“ s naší sítí. Takový pokus o komunikaci může znamenat útok, který naruší zabezpečení a integritu samotné sítě. Měli bychom nechat otevřené pouze porty, které skutečně používáme, a řádně chránit aplikace, které na těchto portech „naslouchají“, a nenechávat je otevřené.

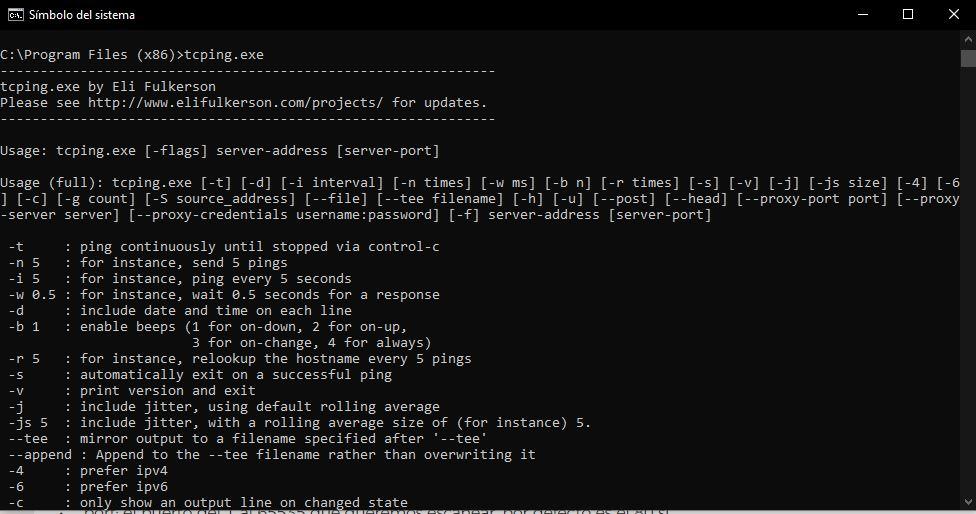

S ohledem na zásady vaší organizace můžete použít nástroj, který máte k dispozici, nebo požádat o oprávnění k použití nástroje, na který se nevztahují vnitřní předpisy. V případě, že máte síť menší velikosti a možností, můžete si vybrat nástroje jako TCPing , vysoce doporučený program, který je zcela zdarma a běží přímo z příkazového řádku systému Windows. Tato aplikace nám sdělí, zda má jiný počítač se systémem Windows otevřené porty nebo ne, abychom mohli zkontrolovat, jak je to možné firewall nastavení jsou.

Brána firewall systému Windows by měla vždy blokovat jakýkoli externí přístup, který jsme dříve neudělali zvenčí, čímž omezíme vystavení našich služeb, ať už v domácí nebo profesionální místní síti.

Nyní, pokud chcete mít nástroje s více funkcemi a vyšší úrovní detailů, doporučujeme se rozhodnout Nmap or zenmap . Rozdíl mezi nimi je v tom, že Zenmap má grafické rozhraní, což není případ Nmapu, ale Zenmap je založen na Nmapu, takže budeme mít přesně stejné funkce. Tyto dva programy nám umožní provádět různé vysoce pokročilé skenování portů, za použití různých technik.

Pokud je síťová infrastruktura pod Windows, doporučuje se mít jistotu o portech, které by měly reagovat pouze pod Síť Úroveň ověřování . Musíme mít na paměti, že tento typ autentizace je síťová politika, kterou lze kdykoli aktivovat. Ve výchozím nastavení je zakázáno. V následujícím videu sdílíme referenční tutoriál, který ukazuje, jak to udělat krok za krokem. Ukázaný případ je Windows Server 2016, ale kroky jsou mezi posledními stávajícími verzemi relativně stejné.

Pozor s protokoly serverů DNS a brány firewall

Právě v protokolech najdeme velmi cenné informace, které nás podpoří při hledání možných zranitelných míst. Především věnujte pozornost odchozímu provozu ve vaší síti. Ujistěte se, že ti, kteří se k němu připojí, používají pouze nástroje pro vzdálený přístup schválené vaší organizací. V případě, že zjistíte aktivitu související s neautorizovaným programem, analyzujte, jaký nástroj a hostitel byl.

Z tohoto hlediska je něco, co pomůže vyhnout se použití jakéhokoli neautorizovaného programu, neumožňuje instalaci programů než to, co by uživatel mohl potřebovat. Jinými slovy, vždy požádejte o přístup od administrátora. To se však liší podle zásad každé organizace a podle toho, zda uživatel používá své vlastní vybavení či nikoli.

Je důležité mít obecně definovaný typ programů nebo aplikací, které může člověk používat podle svých funkcí. A podle případu omezte oprávnění, aby bylo možné ve vašem počítači provádět změny. Nezapomeňte, že pokud v našich sítích nepoužíváme příslušná bezpečnostní opatření, může jednoduchá instalace programu způsobit problémy. Příklady: šíření malwaru, ransomwaru, škodlivého kódu pro vytváření botnetů atd.

Se zmínkou o firewallech můžeme použít nástroje pro analýzu provozu. To má zajistit viditelnost provozu, který generují. Pokud zjistíte nepravidelný vrchol využití šířky pásma, zkontrolujte, zda k situaci dochází prostřednictvím nějakého podezřelého programu nebo zda není povoleno jej používat v interní síti.

Sledujte obecné změny konfigurace

Dobrou praxí je provádění interních kontrol a / nebo auditů při hledání nepravidelných aktivit v konfiguraci brány firewall. Kromě toho můžeme odhalit příležitosti k implementaci osvědčených postupů v souvislosti s konfigurací příslušných firewallů. Je důležité mít na paměti, že akce monitorování nebo auditu by neměly být považovány za pouhý kontrolní mechanismus. Spíše může sloužit jako most k přijímání postupů, které v konečném důsledku prospívají koncovým uživatelům sítě.

V každém případě by vám měl tým podpory vašeho poskytovatele pomoci v případě, že máte dotazy, dotazy nebo problémy.

Něco, co je obvyklé nechat stranou, je aspekt oprávnění . Musíme si uvědomit, že to není totéž, co zaměstnanci organizace pracují „pod kontrolou“ interní sítě společnosti, že to dělají na dálku. Je důležité přezkoumat povolení, zejména pokud bude praxe práce z domova trvat několik měsíců nebo něco definitivního.

Nikdy neuškodí omezit oprávnění a přístupy. Více kybernetických útoků, které dostaly tisíce lidí po celém světě pod kontrolu, je připraveno jednat více než kdy jindy. Je tomu tak proto, že mnohem více lidí pracuje z domova a mnoho z nich nemá nezbytná bezpečnostní opatření, aby se připojili ke svým zdrojům. Nezapomeň, jakýkoli typ útoku je to hlavně kvůli lenivosti, nevědomosti, nevědomosti a dokonce nevině ze strany uživatelů a odborníků v oblasti IT.