Udržování zabezpečené komunikace prostřednictvím nezabezpečené sítě, jako je internet, je jedním z hlavních zájmů každého uživatele na internetu a také různých společností. Hlavní důvody pro použití a VPN je to, že nám to umožňuje navázat bezpečnou komunikaci s ověřením a šifrováním dat chránit všechny vyměňované informace. IPsec je jedním z nejdůležitějších bezpečnostních protokolů, který poskytuje vrstvu zabezpečení veškeré IP komunikaci mezi dvěma nebo více účastníky. Dnes se v tomto článku podrobně podíváme, co je to IPsec, jak funguje a také jak bychom jej mohli konfigurovat a kde.

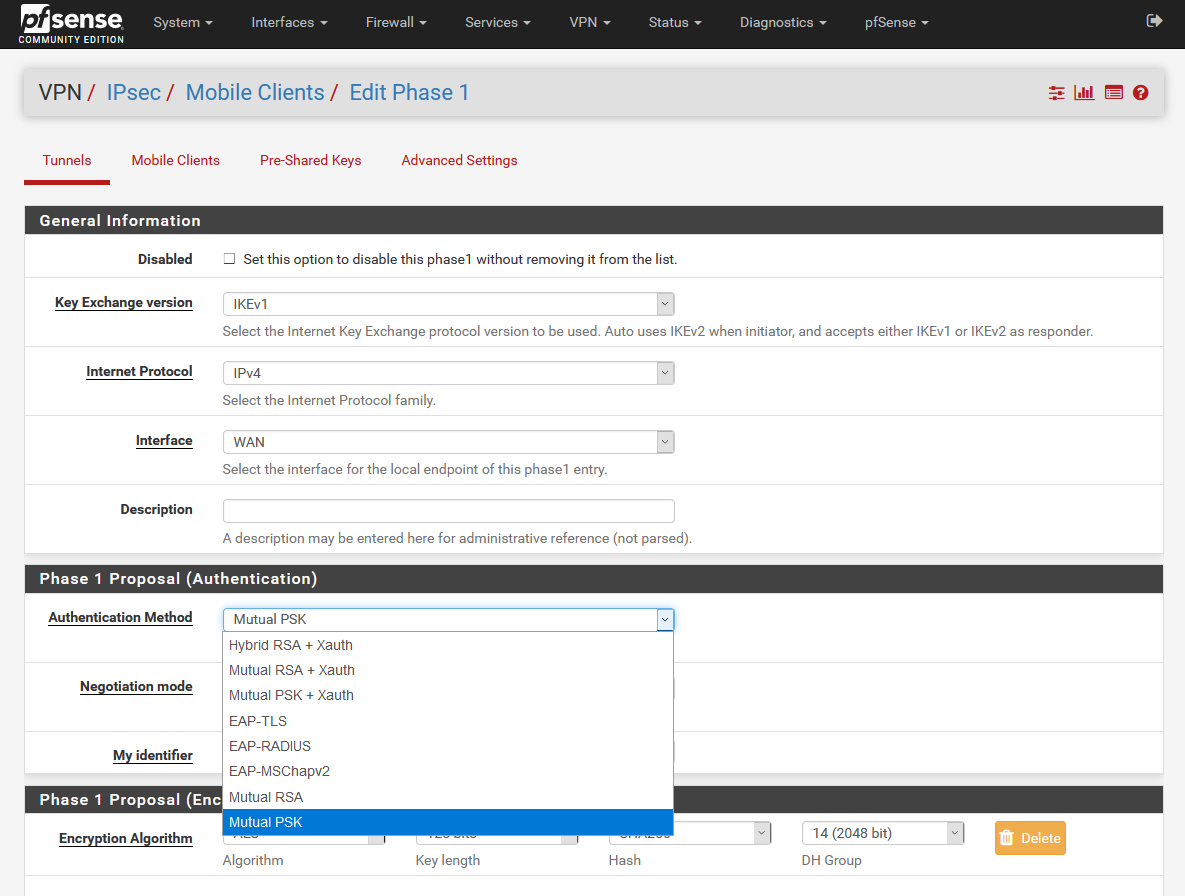

VPN je zkratka pro „Virtual Private Síť„Nebo také známá jako virtuální privátní síť a je síťová technologie, která nám umožňuje rozšířit komunikaci LAN přes internetovou síť a to vše zcela bezpečným způsobem díky použití kryptografie. VPN umožní počítači odesílat a přijímat data ve sdílených nebo veřejných sítích, ale logicky být v privátní síti se všemi jejími funkcemi, oprávněními, zabezpečením, zásadami správy atd.

Některá velmi typická použití VPN jsou následující:

- Možnost vzájemného propojení dvou nebo více kanceláří společnosti pomocí připojení k internetu.

- Umožněte členům týmu technické podpory připojit se ze svých domovů ke společnosti.

- Že uživatel má přístup ke svému domácímu počítači ze vzdáleného místa, například z hotelu.

Všechna tato použití budou vždy prostřednictvím infrastruktury, kterou všichni dobře známe: internet.

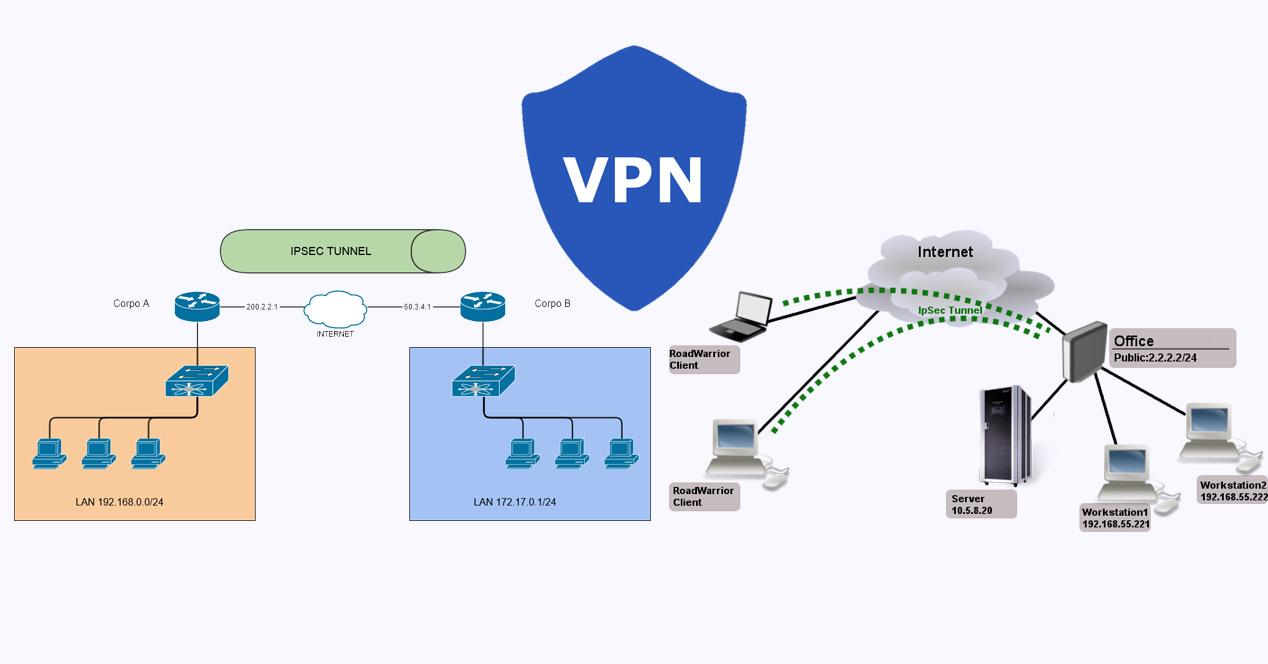

V rámci VPN máme hlavně dvě architektury VPN, VPN pro vzdálený přístup (Roadwarrior VPN nebo mobilní klienti) a VPN typu Site-to-Site (VPN typu Site-to-site). V závislosti na našich potřebách musíme nakonfigurovat jednu nebo druhou architekturu.

- Vzdálený přístup VPN (Roadwarrior nebo mobilní klient) : Tato architektura VPN je navržena tak, aby se jeden nebo více uživatelů připojilo k serveru VPN a mělo přístup ke všem sdíleným prostředkům vaší domácnosti nebo společnosti, navíc umožňuje provést přesměrování provozu, tímto způsobem jsme přejde na internet prostřednictvím serveru VPN (as veřejnou IP adresou serveru VPN). Tento typ VPN je nejtypičtější, který můžeme konfigurovat na serverech NAS, směrovačích a dalších zařízeních, jejichž cílem je poskytnout nám bezpečné procházení přes internet. Tyto VPN na podnikové úrovni by také sloužily k izolaci zón a interních síťových služeb, které vyžadují další ověřování, navíc by také mohl být dobrý nápad, kdykoli použijeme WiFi připojení, ať už doma nebo v podnikání, k přidání další vrstvy šifrování.

- VPN typu Site-to-Site (VPN Site-to-Site) : tato architektura VPN je navržena tak, aby propojila různé weby, pokud například máme společnost s různými weby, můžeme je propojit pomocí VPN a získat přístup ke všem zdrojům. Navázání připojení se neprovádí u koncového klienta, jako je tomu u VPN se vzdáleným přístupem, ale provádí se pomocí směrovačů nebo bran firewall, takže celá síť bude považována za „jednu“, i když dopravní cesty prostřednictvím několika tunelů VPN.

Na následujícím obrázku vidíme architekturu VPN s oběma modely, a to jak VPN typu site-to-site (vlevo), tak i VPN pro vzdálený přístup (vpravo):

Co musí být záruka VPN, aby byla zabezpečená?

Aby bylo zajištěno zabezpečení připojení prostřednictvím virtuální privátní sítě (VPN), musí být zaručeny určité funkce, jinak bychom mohli čelit nespolehlivým VPN. Již očekáváme, že protokol IPsec vyhovuje všem, protože se jedná o zabezpečený protokol VPN, který je ve společnostech široce používán.

Ověřování

Autentizace je jedním z nejdůležitějších procesů ve VPN, tato funkce umožňuje uživateli ukázat, že ve skutečnosti je tím, kým říká. Způsob, jak to prokázat, je zadání hesla, použití digitálního certifikátu nebo kombinace obou forem ověřování. Když hostitel obdrží datagram IPsec ze zdroje, je hostitel přesvědčen, že zdrojová adresa IP datagramu je skutečným zdrojem datagramu, protože byl dříve úspěšně ověřen.

Důvěrnost

Důvěrnost je další ze základních charakteristik sítí VPN, důvěrnost znamená, že k informacím je vyžadován přístup pouze autorizovaným subjektům, to znamená, že veškerá komunikace je šifrována bod-bod a pouze ten, kdo se v systému dříve ověřil, bude být schopen dešifrovat všechny vyměněné informace. Pokud se někdo dokáže dostat do středu komunikace a zachytit ji, nebude ji moci dešifrovat, protože bude používat kryptografii, buď symetrickou nebo asymetrickou kryptografii klíče.

Integrita

Autentizace a důvěrnost jsou stejně důležité jako integrita. Integrita znamená, že lze zajistit, aby nebyly změněny informace mezi původem komunikace a cílem. Veškerá komunikace ve VPN zahrnuje kódy detekce chyb a informace se nemění. V případě změny se paket automaticky zahodí a z bezpečnostních důvodů by to mohlo dokonce způsobit zhroucení tunelu VPN. Protokol IPsec umožňuje přijímajícímu hostiteli ověřit, že pole záhlaví datagramu a šifrované užitečné zatížení nebyly změněny, když byl datagram na cestě do cíle.

Představme si, že máme ověřování a důvěrnost ve VPN, ale nemáme integritu. Pokud uživatel uprostřed komunikace upraví některé hodnoty, může místo převodu peněz 10 EUR převést částku 1,000 XNUMX EUR. Díky funkci integrity, jakmile je bit upraven, paket je vyřazen a počká na jeho opětovné odeslání.

Nezavrhuji

Tato vlastnost kryptografie znamená, že nemůžete říci, že jste neposlali žádné informace, protože jsou podepsány vaším digitálním certifikátem nebo vaším párem uživatelské jméno / heslo. Tímto způsobem můžeme s jistotou vědět, že tento uživatel poslal konkrétní informace. Nepopírání lze „obejít“, pouze pokud je někdo schopen ukrást pár uživatelského jména / hesla nebo digitální certifikáty.

Kontrola přístupu (autorizace)

Jde o zajištění toho, aby ověření účastníci měli přístup pouze k údajům, ke kterým mají oprávnění. Musí být ověřena totožnost uživatelů a jejich přístup omezen na oprávněné osoby. V obchodním prostředí je to velmi důležité, uživatel by měl mít stejnou úroveň přístupu a stejná oprávnění, jako kdyby byli fyzicky, nebo méně oprávnění, ale nikdy více oprávnění než ti, která fyzicky měli.

Registrace aktivit

Jde o zajištění správného provozu a odolnosti. Protokol VPN by měl zaznamenávat všechna navázaná připojení se zdrojovou IP adresou, kdo se ověřil, a dokonce i to, co dělají v systému na základě poskytnuté virtuální IP adresy.

Kvalita služeb

Jde o zajištění dobrého výkonu, aby nedocházelo k nepřijatelnému snižování přenosové rychlosti. Musíme mít na paměti, že při navázání připojení VPN budeme mít vždy nižší skutečnou rychlost, protože veškerý provoz je šifrovaný bod-bod a v závislosti na síle serveru VPN a klientů můžeme dosáhnout vyšší nebo vyšší nižší rychlost. Před zahájením nasazení VPN bychom se měli podívat na hardware zařízení a maximální šířku pásma, kterou můžeme mít.

Úvod do protokolu IPsec

Protokol IPsec je jedním z nejdůležitějších bezpečnostních protokolů a je široce používán ve společnostech i v domácích uživatelích. V poslední době výrobci jako ASUS„AVM a dokonce i D-Link integrují VPN do svých domácích směrovačů na základě protokolu IPsec. Tento protokol poskytuje bezpečnostní služby vrstvě IP a všem vyšším protokolům, jako jsou TCP a UDP (internetová transportní vrstva). Díky IPsec můžeme bezpečně komunikovat mezi různými body internetu, jako jsou dvě nebo více společností navzájem nebo uživatel s jeho domovem, IPsec se dokonale hodí pro potřeby VPN obou „světů“.

Velmi důležitou vlastností protokolu IPsec je, že pracuje na vrstvě 3 OSI (síťová vrstva), na jiných protokolech VPN, jako je OpenVPN nebo WireGuard pracovat ve vrstvě 4 (transportní vrstva), protože poslední dvě zakládají své zabezpečení na TLS, respektive DTLS. IPsec v sítích IPv4 je těsně nad záhlaví IP, avšak v sítích IPv6 je integrován (ESP) do samotného záhlaví v části „Rozšíření“.

IPsec poskytuje všechny služby nezbytné pro zabezpečení komunikace, jak jsme již vysvětlili dříve, tyto služby jsou autentizace, důvěrnost, integrita a nepopiratelnost . Díky těmto službám je zaručena bezpečnost komunikace. Samozřejmě máme také kontrolu přístupu, kvalitu služeb a protokol aktivit.

Další velmi důležitou vlastností protokolu IPsec je to umožňuje obě architektury VPN , vzdálený přístup VPN i VPN typu site-to-site. Pokud jde o vyjednávání kryptografie, IPsec integruje vyjednávací systém, aby koncové týmy vyjednaly nejlepší možné šifrování, které podporují, dohodly se na směnných klíčích a zvolily společné šifrovací algoritmy. V závislosti na použité hlavičce IPsec (AH nebo ESP) můžeme zkontrolovat pouze autenticitu paketu nebo zašifrovat užitečné zatížení celého IP paketu a také zkontrolovat jeho autenticitu.

Když dva hostitelé navázali relaci IPsec, segmenty TCP a datagramy UDP se mezi nimi odesílají šifrované a ověřené, kromě toho se také zkontroluje integrita, aby se zabránilo někomu v úpravách. Proto IPsec zaručuje bezpečnost komunikace.

Některé výhody protokolu IPsec spočívají v tom, že je podporován všemi standardy IETF a poskytuje „standard“ VPN, takže všechna zařízení by měla být kompatibilní. IPSec dostává velmi důležitou podporu ze všech komunikačních zařízení, protože je to „standard“ pro VPN, mnohem více používaný než OpenVPN nebo WireGuard. Všechny verze operačních systémů pro PC, jako např Windows or Linux, MacOS pro jablko počítače a také Android a iOS podporovat protokol IPsec. Další velmi důležitou vlastností je navíc to, že jako standard existuje interoperabilita mezi výrobci, což představuje záruku pro uživatele. Další pozoruhodnou vlastností IPSec je jeho povaha jako otevřeného standardu a je dokonale doplněn technologií PKI (Public Key Infrastructure).

IPsec kombinuje technologie veřejného klíče (RSA nebo eliptické křivky), symetrické šifrovací algoritmy (hlavně AES, i když podporuje i jiné, jako je Blowfish nebo 3DES), hashovací algoritmy (SHA256, SHA512 atd.) A digitální certifikáty založené na X509v3.

Záhlaví protokolu IPsec

Protokol IPsec má architekturu s několika hlavičkami, podle toho, co nás zajímá „zajistit“, můžeme zvolit jednu či druhou hlavičku, nemůžeme zvolit obě hlavičky současně ve stejném tunelu IPsec. Záhlaví, která máme v tomto protokolu, jsou následující:

- Záhlaví ověřování (AH)

- Zapouzdřené bezpečnostní užitečné zatížení (ESP)

Dále podrobně vysvětlíme, jak fungují obě hlavičky.

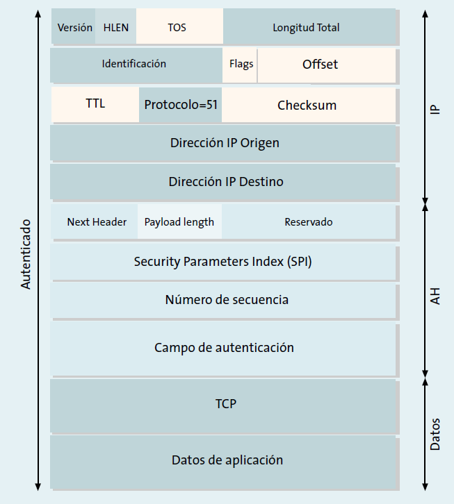

Ověřovací hlavička (AH)

Toto záhlaví poskytuje ověřování a integritu přenášených paketů IP, pro zajištění této funkce IPsec využívá otisky prstů HMAC. Samotný protokol bude mít na starosti výpočet hashovací funkce k obsahu IP paketu, některé hashovací funkce používané tímto protokolem jsou MD5 nebo SHA-1, které nejsou zabezpečené, ale také podporuje SHA256 nebo SHA512, které jsou zabezpečené .

Toto záhlaví poskytuje přijímači IP paketů způsob ověřování původu dat a ověření, že uvedená data nebyla v komunikaci změněna. Je to velmi důležitý detail tato hlavička neposkytuje důvěrnost protože nešifruje data paketu IP, mohou tedy vyměněné informace vidět třetí strany, pokud nepoužívají protokoly jako HTTPS nebo FTPES se zabezpečením TLS.

AH je ověřovací hlavička, která je vložena mezi standardní hlavičku IP (v sítích IPv4 i IPv6) a přenášená data. Tato přenášená data mohou být zprávy TCP, UDP nebo ICMP a dokonce i úplný datagram IP. V hlavičce AH je místo, kde jsou uvedena data horní vrstvy, navíc AH zajišťuje integritu a autentičnost samotné hlavičky IP, s výjimkou proměnných změn, jako jsou TOS, TTL, příznaky, offset a kontrolní součet.

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

Provoz protokolu AH je následující:

- Odesílatel vypočítá hashovací funkci ze zprávy, která má být přenesena. Bude zkopírován do záhlaví AH v poli „Authentication data“.

- Data jsou přenášena přes internet.

- Když paket dosáhne přijímače, použije hashovací funkci a porovná ji s tou, kterou již měl (oba mají stejný sdílený tajný klíč).

Pokud se otisky prstů shodují, znamená to, že datagram nebyl změněn, jinak můžeme tvrdit, že s údaji bylo manipulováno.

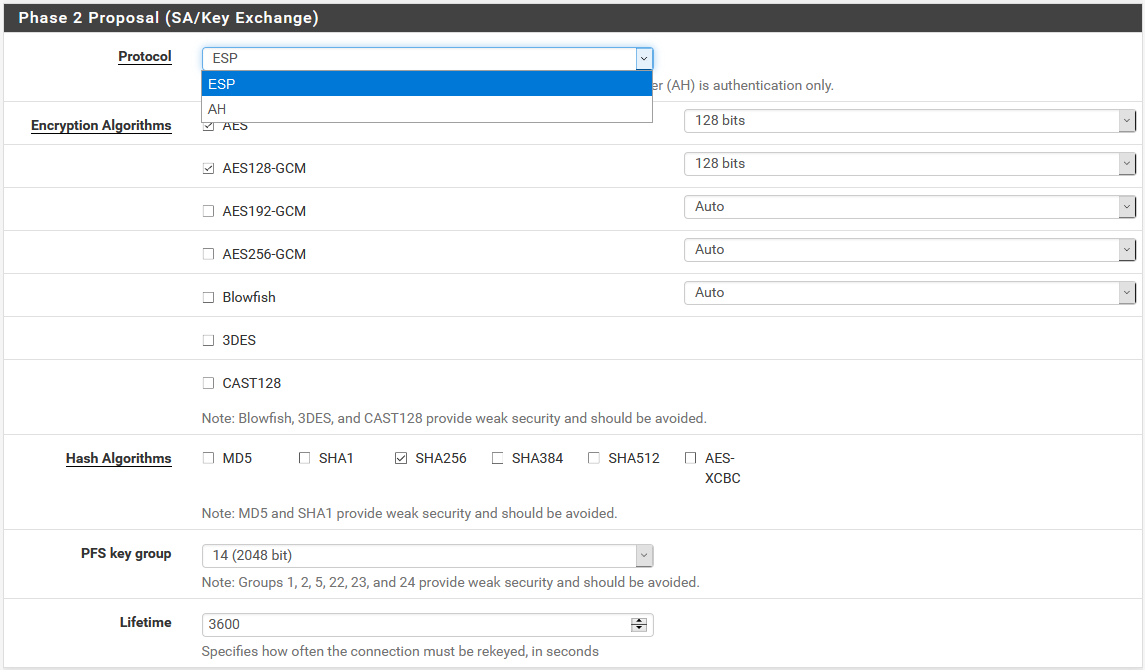

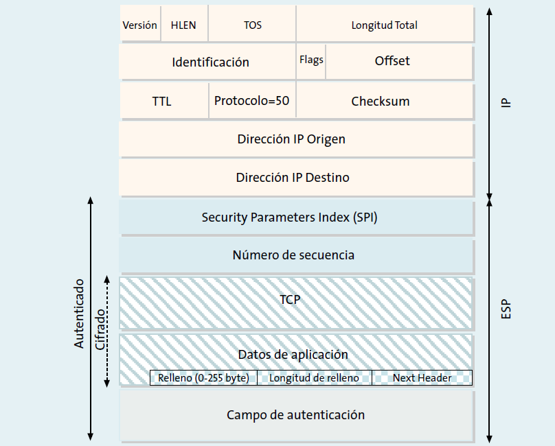

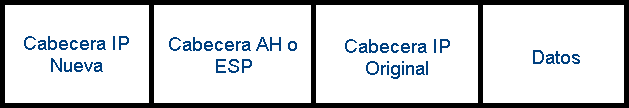

Zapouzdřené bezpečnostní užitečné zatížení (ESP)

Zapouzdřený Bezpečnost Užitečné zatížení, nebo také známé jako ESP, nabízí autentizaci, integritu a důvěrnost dat přenášených přes IPsec. To znamená, že v tomto případě budeme šifrovat celé datové pole tak, aby veškerá komunikace byla důvěrná, na rozdíl od AH, která nezašifruje přenášenou zprávu. K dosažení těchto funkcí zabezpečení se provádí výměna veřejného klíče pomocí Diffie-Hellmann, aby se zajistila komunikace mezi oběma hostiteli.

Hlavní funkcí protokolu ESP integrovaného do protokolu IPsec je poskytnout důvěrnost dat. Za tímto účelem ESP definuje šifrování a způsob, jakým budou data umístěna v novém IP datagramu. K zajištění autentizace a integrity používá ESP mechanismy podobné AH. Protože ESP poskytuje více funkcí než AH, formát záhlaví je složitější: tento formát se skládá ze záhlaví a ocasu (který je umístěn na konci paketu), proto ESP „obklopuje“ přenášená data. Pokud jde o data, ESP vám umožňuje používat jakýkoli protokol IP, například TCP, UDP, ICMP a dokonce i kompletní paket IP.

Struktura paketu ESP je následující:

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

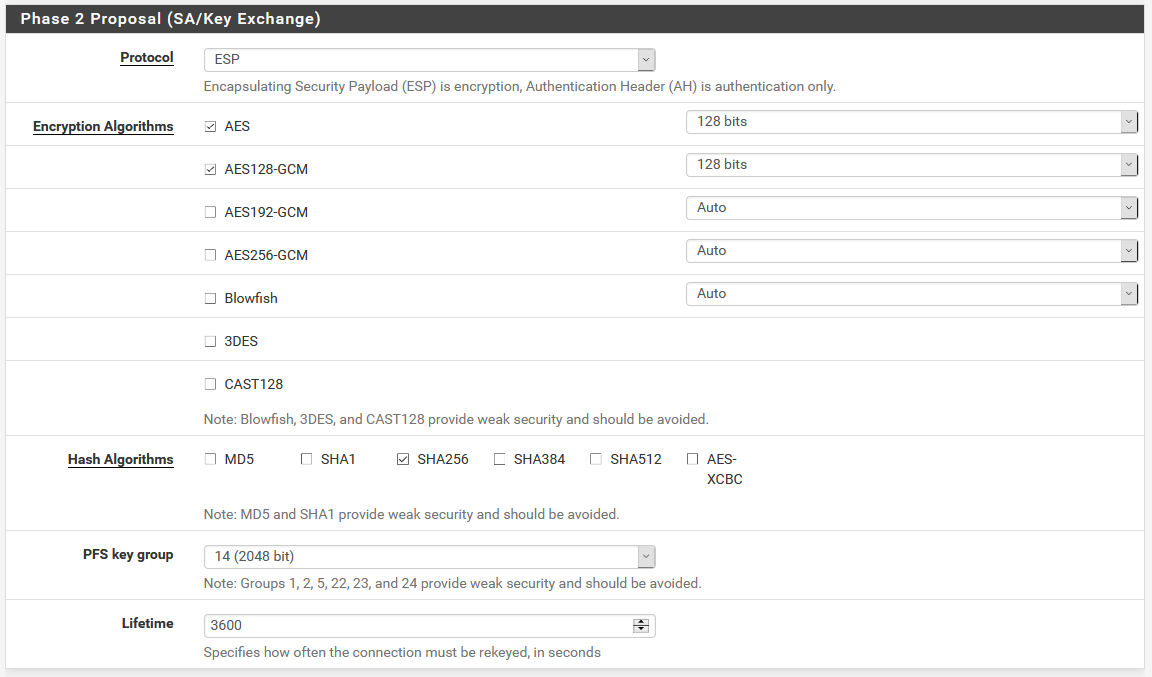

ESP patří do úrovně sítě v rámci TCP / IP. Datová oblast je plně šifrované se datagram samo o sobě by také mohlo být ověřeno, aby poskytlo větší bezpečnost. Šifrování dat se provádí pomocí algoritmy symetrických klíčů , obvykle se používají blokové šifry (například AES), šifrování dat se provádí pomocí násobků velikost bloku z tohoto důvodu máme pole výplně „polstrování“.

Za účelem šifrování dat odesílatel nejprve zašifruje původní zprávu pomocí klíče a vloží ji do nového datagramu IP (který je chráněn hlavičkou ESP). V hypotetickém případě, že někdo zprávu zachytí (Man In The Middle), získá pouze nesmyslná data, protože nemá tajný klíč k dešifrování zprávy. Když zpráva dosáhne cíle, použije tajný klíč na data a dešifruje paket.

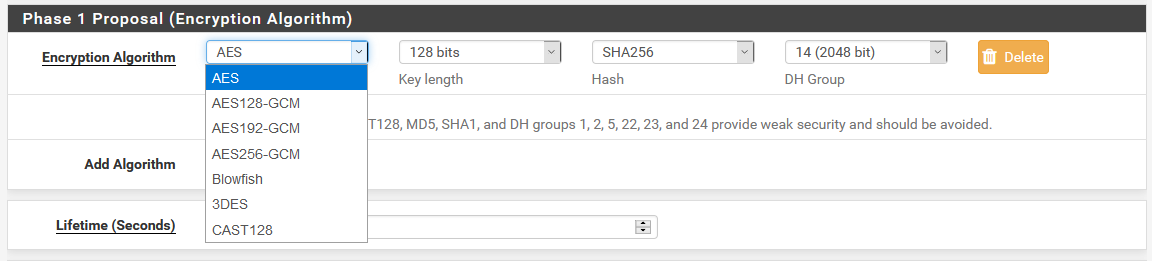

Nejpoužívanějším algoritmem je AES ve všech jeho verzích (128 a 256 bitů) a v různých režimech šifrování, jako je AES-CBC, AES-CFB a AES-OFB . Je však vhodné využít AES-GCM, které nám AEAD poskytne, a je mnohem bezpečnější než ostatní. Proto je nezbytné používat a dobrý šifrovací algoritmus k ochraně všech dat , distribuce klíčů bezpečným způsobem bude velmi důležitá. Choulostivým problémem je, že obě strany komunikace se shodují na algoritmech a autentizaci, což se provede protokolem IKE.

IKE: co to je a k čemu to je

Tento protokol IKE (Internet Key Exchange) se používá ke generování a správě klíčů nezbytných k vytvoření AH (hlavička ověřování) a Připojení ESP (Encapsulated Security Payload) . Dva nebo více účastníků připojení IPsec musí určitým způsobem souhlasit, typy šifrování a ověřovací algoritmy, aby bylo možné navázat připojení bezpečným způsobem. Tuto konfiguraci lze provést ručně na obou koncích kanálu nebo prostřednictvím protokolu ( Protokol IKE ) postarat se o automatické vyjednávání účastníků (SA = Security Association).

Protokol IKE není odpovědný pouze za správu a správu klíčů, ale také za navázání spojení mezi odpovídajícími účastníky. IKE není jen v IPsec, ale může být použit v různých směrovacích algoritmech, jako je OSPF nebo RIP.

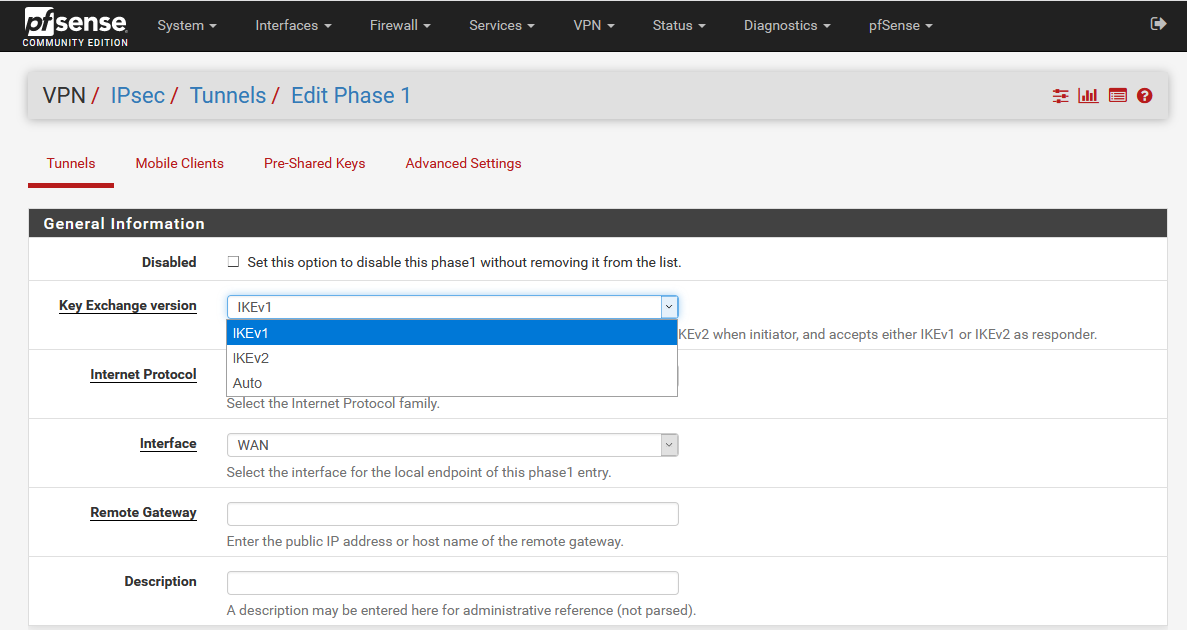

Fáze vyjednávání IKE

Zřízení zabezpečeného kanálu bude provedeno pomocí algoritmu výměny klíčů, jako je Diffie-Hellman, k šifrování komunikace IKE. Toto vyjednávání se provádí prostřednictvím jedné obousměrné SA. Ověření lze provést prostřednictvím PSK (sdílený klíč) nebo jinými metodami, jako jsou certifikáty RSA. Pomocí zabezpečeného kanálu, který byl vytvořen, bude sjednáno přidružení zabezpečení IPsec (nebo jiné služby).

Některé funkce IKE

IKE podporuje Průchod NAT , i když jeden nebo oba účastníci jsou za NAT, připojení lze provést bez mnoha problémů, i když budeme muset otevřít porty na serveru VPN, pokud je za NAT. Sekvenční čísla a ACK se používají k zajištění spolehlivosti, zahrnuje také systém zpracování chyb. IKE je odolná vůči útokům odepření služby a IKE neprovede žádnou akci, dokud nezjistí, zda žádající koncový bod skutečně existuje, čímž chrání před útoky z falešných IP adres.

V současné době je IKEv2 široce implementován ve všech profesionálních branách firewall a směrovačích, ve světě Android nebo iOS však ještě není plně rozšířen, pouze Samsung uživatelé smartphonů podporují protokol IPsec s IKEv2. Operační systémy Windows, Linux a macOS tento protokol podporují.

IKEv2: co se změnilo

IKEv2 je druhá verze tohoto populárního protokolu Internet Key Exchange, obsahuje vylepšení pro procházení NAT, což obecně usnadňuje komunikaci a procházení branami firewall. Podporuje také nový standard mobility, který umožňuje velmi rychlé opětovné připojení komunikace, navíc také umožňuje multihoming (multi-origin), ideální pro uživatele smartphonů, tabletů nebo notebooků. IKEv2 umožňuje používat SCTP, který se používá ve VoIP, má také jednodušší výměnu zpráv, má méně kryptografických mechanismů, které umožňují pouze ty nejbezpečnější. Jaký má smysl používat VPN s nezabezpečenými šiframi? IKEv2 umožňuje používat pouze nejbezpečnější

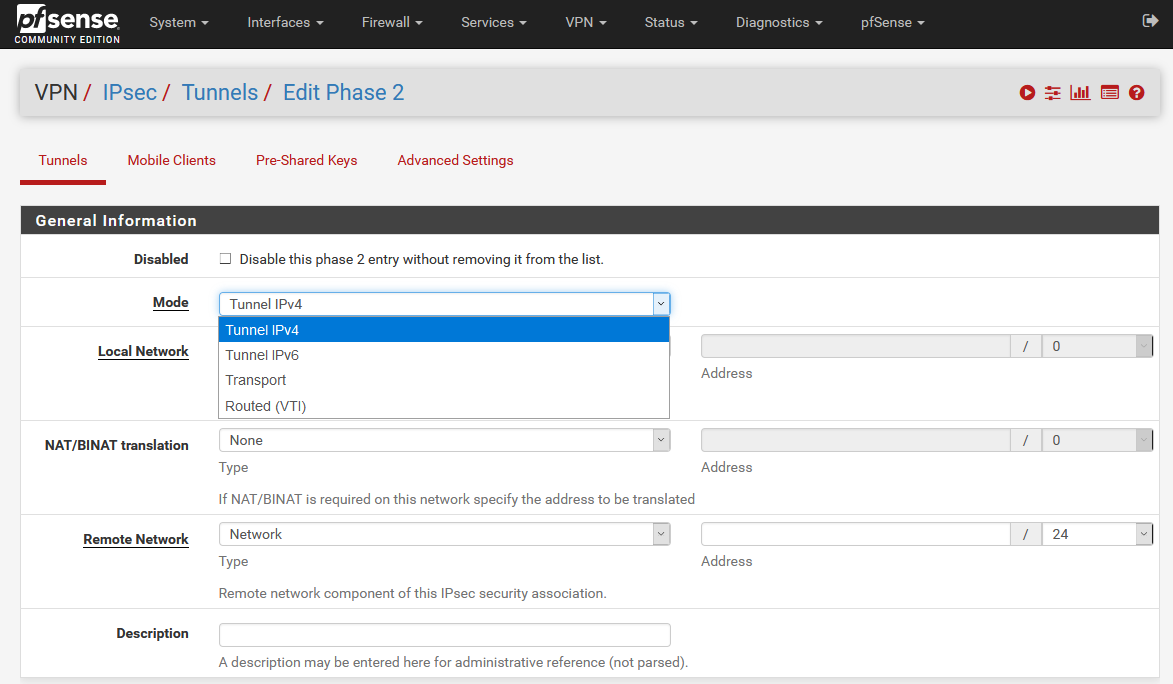

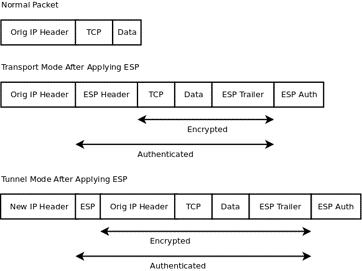

Provozní režimy: doprava nebo tunel

IPsec nám poskytuje dva velmi odlišné režimy provozu, a to jak pro hlavičku autentizace (AH), tak pro enkapsulované bezpečnostní užitečné zatížení (ESP). Tyto režimy provozu se liší způsobem adresování paketů. Dále podrobněji vysvětlíme rozdíly mezi nimi.

Transportní režim

Záhlaví AH nebo ESP je vloženo mezi datovou oblast a hlavičku IP takovým způsobem, že jsou zachovány původní adresy IP. Obsah zapouzdřený v datagramu AH nebo ESP pochází přímo z transportní vrstvy. Proto bude záhlaví IPsec vloženo za záhlaví IP a těsně před data poskytnutá transportní vrstvou. Tímto způsobem je šifrováno a ověřeno pouze užitečné zatížení. Schéma datagramu by bylo následující:

Režim přenosu zajišťuje komunikaci typu end-to-end, ale aby si rozuměli, musí si být konce vědomi existence protokolu IPsec.

Režim tunelu

V režimu tunelu je celý IP paket (záhlaví + data) šifrován a ověřen, pokud je použit ESP. Tento paket bude zapouzdřen v novém IP paketu, proto se IP adresa změní na adresu posledního IP paketu. Proto je do původního paketu přidána hlavička AH nebo ESP a poté je přidána hlavička IP, která bude sloužit k směrování paketu sítí.

Režim tunelu se běžně používá ke komunikaci sítí se sítěmi, ale lze jej také použít (a ve skutečnosti se používá) ke komunikaci počítačů se sítěmi a počítačů s počítači. Tento provozní režim usnadňuje uzlům skrýt svou identitu před ostatními uzly, které komunikují. Pomocí tunelového režimu budeme moci mít podsíť speciálně vyhrazenou pro klienty VPN. Režim tunelu používají hlavně brány IPSec za účelem identifikace sítě, kterou chrání pod stejnou IP adresou, a tím centralizaci zpracování provozu IPSec v počítači.

Na následujícím obrázku vidíte srovnání obou operačních schémat, vždy s použitím ESP:

Jakmile jsme viděli dva režimy provozu, uvidíme, jaké metody ověřování máme v protokolu IPsec.

Metody ověřování

V protokolu IPsec máme celkem čtyři metody ověřování: sdílený klíč, digitální podpisy RSA, digitální certifikáty X.509 a ověřování prostřednictvím skupiny uživatelů XAuth. V závislosti na scénáři, kde chceme implementovat IPsec, bude použita jedna nebo druhá metoda ověřování, každá z těchto metod má výhody a nevýhody, které budou zmíněny. Dále podrobně vysvětlíme tyto čtyři metody.

Sdílený klíč

Sdílený klíč je klíč složený z řetězce znaků (celoživotního), který budou znát pouze dva konce komunikace, aby navázaly připojení IPsec. Prostřednictvím použití ověřovacích algoritmů (HASH) bude ověřeno, že klíče jsou správné, aniž by bylo nutné tyto klíče odhalit. Aby byla tato metoda bezpečná, musí existovat klíč pro každou dvojici účastníků komunikace. Tento typ ověřování není pro mnoho účastníků proveditelný, protože bude existovat velmi velký počet klíčů.

Ačkoli se pro výměnu klíčů v připojení používají hashe, před tímto spojením musí být klíče na obou koncích komunikace, z tohoto důvodu nemůžeme s jistotou vědět, zda byl tento klíč při odeslání zachycen. Můžeme zajistit pouze to, že je bezpečné, pokud jej dodáme ručně. Tato technika je užitečná pro malé sítě, ale pro střední a velké sítě je naprosto neproveditelná.

Digitální podpisy RSA

IPsec pracuje s protokolem IKE pro automatickou správu a zabezpečení klíčů, používá digitální podpisy RSA pro bezpečnou výměnu klíčů prostřednictvím dvojice veřejných a soukromých klíčů. Tyto klíče mají stejný problém jako sdílený klíč, nějak musíme klíče poslat na „druhou stranu“, ale můžeme je bezpečně upravit pomocí protokolu IKE.

K zabezpečení sítě je proto vhodné tyto klíče pravidelně měnit. Tyto podpisy RSA poskytují síti autentizaci a důvěrnost.

X. 509 certifikátů

Jednou z nejbezpečnějších forem ověřování v protokolu IPsec je práce s digitálními certifikáty, vytvoření infrastruktury veřejného klíče (PKI) s odpovídajícím CA (Certifikační autorita), digitální certifikát serveru a digitální certifikáty klientů. Díky těmto digitálním certifikátům můžeme vytvořit velmi robustní autentizaci, navíc můžeme pracovat také s digitálními certifikáty, tyto certifikáty obsahují veřejný klíč vlastníka a jejich identifikaci. Vlastník má také pár veřejných a soukromých klíčů, se kterými může pracovat v době ověření.

Použití těchto certifikátů způsobí, že se na scéně objeví protokol PKI k ověření uzlů zapojených do komunikace IPsec. Použití tohoto PKI pomáhá při vytváření nových certifikátů a odstraňování dalších. Platnost digitálního certifikátu uděluje PKI, tato PKI integruje CA, která obsahuje veřejný klíč a identitu vlastníka. Koncové body zapojené do připojení IPsec rozpoznají CA jako platnou, protože vlastní kopii této CA (veřejný klíč CA).

Ověření certifikátu se provádí pomocí seznamu odvolaných certifikátů (CRL), který je uložen v PKI. Všichni účastníci budou mít kopii tohoto CRL, která je neustále aktualizována.

Ověření skupiny uživatelů XAuth

Tato metoda přidá uživatele a heslo k dříve zobrazeným digitálním certifikátům (X.509), a to takovým způsobem, že kromě ověření certifikátu také ověří uživatele a heslo. K ověření těchto uživatelů a hesel můžeme použít server Radius nebo přímo malou databázi se seznamem uživatelů a hesel.

Navazuje se spojení

Vyjednávání tunelu IPsec se provádí prostřednictvím protokolu IKE, který nám poskytne šifrované a ověřené spojení mezi dvěma konci komunikace. V postupu připojení budou dohodnuty klíče a zabezpečení použité k navázání připojení IPsec. Postup připojení se provádí ve dvou odlišných částech. Tyto dvě části vysvětlíme níže.

1. Zajistěte ověření a zabezpečení připojení

K zabezpečení připojení se použije symetrický šifrovací algoritmus a podpis HMAC. Klíče se vyměňují pomocí algoritmu pro výměnu klíčů, jako je Diffie-Hellman. Tato metoda nezaručuje, že účastníci jsou tím, kým říkají, že jsou, proto použijeme předem sdílený klíč nebo digitální certifikáty.

První část komunikace končí, když jsou dohodnuty parametry zabezpečení a komunikační kanál je zabezpečen.

2. Zajistěte důvěrnost údajů.

Zabezpečený kanál IKE, který jsme vytvořili, se používá k vyjednání konkrétních parametrů zabezpečení IPsec (záhlaví AH nebo ESP, ověřovací algoritmy atd.). Tyto konkrétní parametry mohou zahrnovat nové klíče Diffie-Hellman, které poskytují větší zabezpečení, pokud jsme nakonfigurovali PFS (Perfect Direct Confidentiality), což se velmi doporučuje, aby byla VPN ještě robustnější.

Bezpečnostní služby nabízené protokolem IPsec

Důvěrnost

Služba zachování důvěrnosti se získává pomocí funkce šifrování obsažené v protokolu ESP. V tomto případě je vhodné aktivovat možnost ověřování, protože pokud není zaručena integrita dat, šifrování je zbytečné. To je způsobeno skutečností, že ačkoliv nemohl nikdo na cestě interpretovat data, mohl by být změněn odesláním nesmyslného provozu příjemci zprávy, který by byl přijat jako platný provoz.

Kromě nabídky šifrování provozu má protokol ESP také nástroje pro skrytí typu prováděné komunikace; za tímto účelem umožňuje zadávání vyplňovacích znaků do obsahu dat paketu, takže je skutečná délka paketu skrytá. Toto je užitečná ochrana proti technikám analýzy provozu, které útočníkovi umožňují odvodit užitečné informace ze studia charakteristik šifrovaného provozu.

Integrita a autentizace původu dat

Protokol AH je nejvhodnější, pokud není vyžadováno šifrování. Možnost ověřování pomocí protokolu ESP nabízí podobné funkce, i když tato ochrana na rozdíl od AH nezahrnuje záhlaví IP. Jak již bylo zmíněno dříve, tato možnost má velký význam pro ty aplikace, ve kterých je důležité zaručit neměnnost obsahu paketů IP.

Opakovaná detekce

Ověření chrání před IP spoofingem, ale útočník by mohl stále zachytit platné pakety a předat je do cíle. Aby se tomuto útoku zabránilo, ESP i AH začleňují postup detekce opakovaných paketů. Uvedený postup je založen na pořadovém čísle obsaženém v hlavičce ESP nebo AH, odesílatel zvýší uvedené číslo pro každý datagram, který odešle, a přijímač jej zkontroluje, takže opakované pakety budou ignorovány.

Tuto sekvenci nemůže útočník upravit, protože je chráněna pomocí možnosti integrity pro jeden ze dvou protokolů (AH a ESP) a jakákoli změna v tomto počtu by způsobila chybu při kontrole integrity balíčku.

Řízení přístupu: Ověření a autorizace

Protože použití ESP a AH vyžaduje znalost klíčů a tyto klíče jsou distribuovány bezpečným způsobem prostřednictvím relace IKE, ve které se oba uzly navzájem ověřují, existuje záruka, že se komunikace budou účastnit pouze požadované počítače.

Stojí za to objasnit, že platné ověřování neznamená plný přístup k prostředkům, protože IPSec poskytuje také funkce autorizace. Během vyjednávání IKE je zadán tok provozu IP, který bude cirkulovat prostřednictvím připojení IPSec. Tato specifikace je podobná paketovému filtru, pokud jde o protokol, adresy IP zdrojových a cílových portů, bajt „TOS“ a další pole. Například IPSec lze použít k povolení přístupu z pobočky k místní síti centra.

Nezavrhuji

Služba nepopiratelnosti je možná pomocí IKE s digitálním ověřením certifikátu. V tomto případě je postup ověřování založen na digitálním podpisu zprávy, která obsahuje identitu účastníka. Tento podpis, díky propojení mezi veřejným klíčem a identitou, kterou digitální certifikát zaručuje, je jednoznačným důkazem toho, že bylo navázáno spojení IPSec s konkrétním počítačem, takže jej nemůže popřít. V praxi je však tento test složitější, protože by vyžadoval ukládání zpráv vyjednávání IKE.

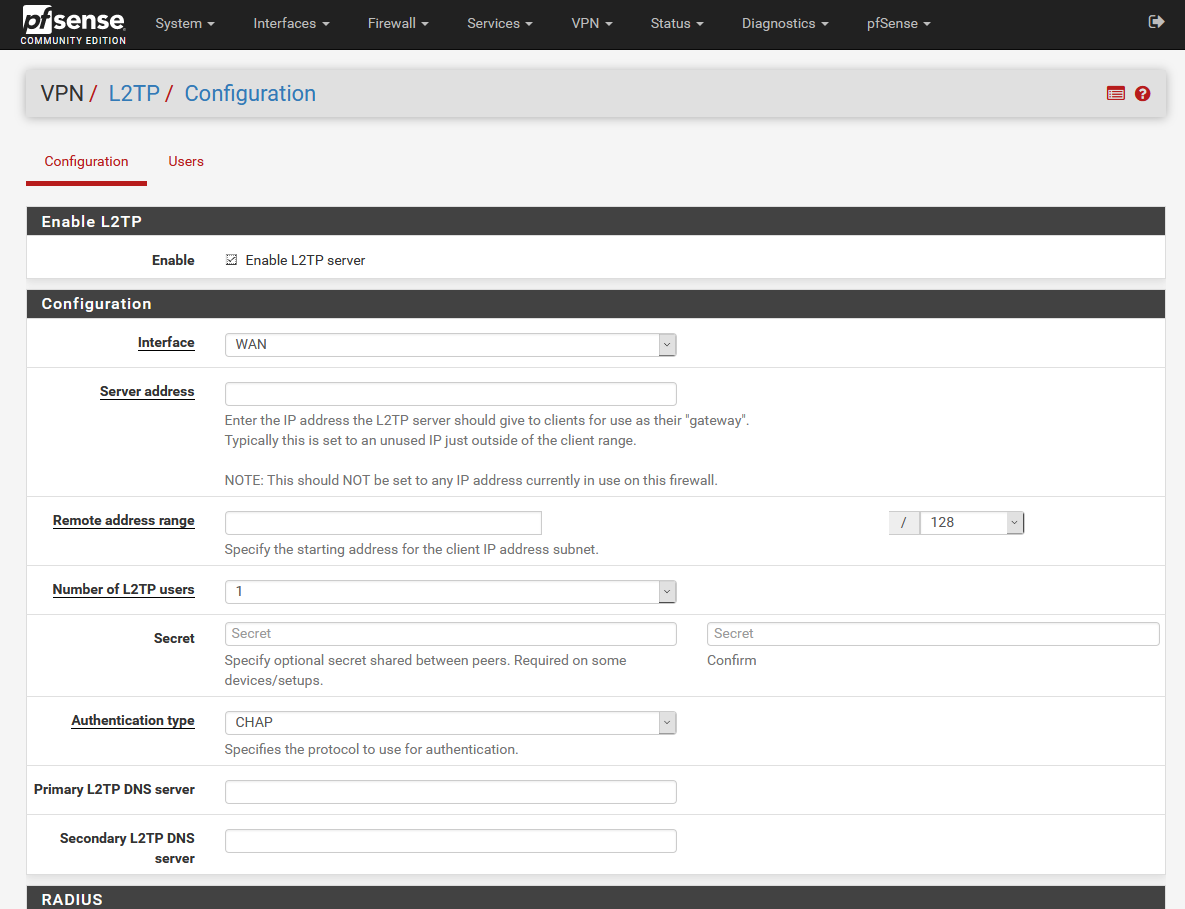

L2TP / IPsec - co je to?

L2TP (Layer 2 Tunneling Protocol) je protokol používaný pro VPN, který byl navržen pracovní skupinou IETF jako dědicem PPTP a byl vytvořen s cílem napravit nedostatky tohoto protokolu a etablovat se jako standard. L2TP používá PPP k zajištění vytáčeného přístupu, který lze tunelovat přes internet do určitého bodu. L2TP obsahuje autentizační mechanismy PPP, PAP a CHAP, navíc podobně jako PPTP podporuje použití těchto autentizačních protokolů, jako je RADIUS.

Ačkoli L2TP nabízí přístup podporovaný více protokoly a přístup ke vzdáleným lokálním sítím, nemá zvlášť robustní kryptografické vlastnosti. Operace ověřování se provádí pouze mezi koncovými body tunelu, ale ne pro každý z paketů, které jím procházejí. To může vést k spoofingu někde uvnitř tunelu. Bez kontroly integrity každého paketu by bylo možné provést útok odmítnutí služby pomocí falešných řídicích zpráv, které ukončují základní L2TP tunel nebo připojení PPP.

L2TP silně nešifruje datový provoz uživatele, což způsobuje problémy, když je důležité zachovat důvěrnost dat. Navzdory skutečnosti, že informace obsažené v paketech lze zašifrovat, tento protokol nemá mechanismy pro automatické generování klíčů nebo automatické obnovování klíčů. To může dát někomu, kdo naslouchá v síti a objeví jediný klíč, přístup ke všem přenášeným datům.

S přihlédnutím ke všem těmto slabinám L2TP se IETF rozhodla použít k ochraně dat, která procházejí tunelem L2TP, protokoly samotného protokolu IPsec. Z tohoto důvodu jsou vždy psány „L2TP / IPsec“, protože oba protokoly jsou používány současně a tento společný protokol je široce používán. Dalo by se říci, že L2TP je protokol na úrovni „linkové“ vrstvy a že nemá žádné zabezpečení, IPSec však poskytuje zabezpečení na síťové vrstvě, takže použití tohoto protokolu je zabezpečené.

Z tohoto důvodu vždy najdeme nomenklaturu L2TP / IPSec společně, protože oba protokoly se používají k zabezpečenému připojení VPN.

Závěry

IPSec je mimořádně silný a flexibilní bezpečnostní standard. Jeho důležitost spočívá ve skutečnosti, že řeší tradiční nedostatek protokolu IP: zabezpečení. Díky IPSec je nyní možné používat IP sítě pro kritické aplikace, jako jsou obchodní transakce mezi společnostmi. Zároveň je ideálním řešením pro ty scénáře, ve kterých je vyžadováno zabezpečení, bez ohledu na aplikaci, takže je nezbytným prvkem v zabezpečení sítí IP. Protokol IPSec je dnes již jednou ze základních součástí zabezpečení v sítích IP.