Operační systémy a antiviry jsou stále přesnější, pokud jde o detekci všech druhů hrozeb. Proto je pro hackery stále obtížnější vyhnout se těmto bezpečnostním systémům a musí hledat stále složitější techniky, jak se těmto bezpečnostním opatřením vyhnout. Takhle to mají už nějakou dobu podepsání jejich kódu s digitálními certifikáty, které dokážou všechna tato opatření přeskočit a jejich odhalování je mnohem složitější. Takto funguje tato technika podepisování nebezpečného malwaru.

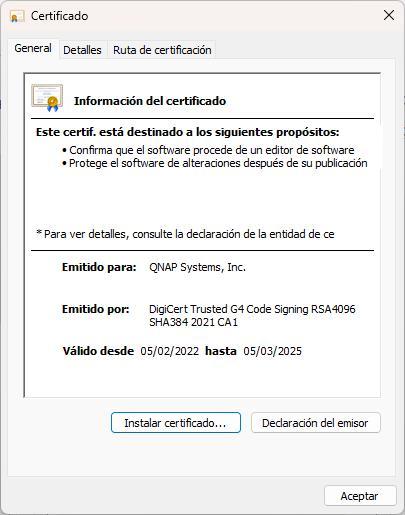

Podepisování kódu je legitimní technika, kterou vývojáři používají již dlouhou dobu. K tomu využívají digitální certifikát vydaný důvěryhodnou certifikační entitou, aby uživatel i antivir a operační systémy věděli, že tento kód je pravý a nebyl nijak upravován.

Zpočátku mohou svůj kód podepsat svým vlastním digitálním certifikátem pouze vývojáři ověření CA. A pomocí pokročilých kryptografických technik nelze tyto certifikáty podvrhnout ani naklonovat. Hackeři však našli způsob, jak to udělat.

Jak je malware podepsán originálním certifikátem

Obecně platí, že certifikační autorita má na potvrzení, že vývojář je legitimní a skutečně patří ke společnosti, poměrně vysoké požadavky. Hackeři však mohou tyto požadavky zfalšovat vydávat se za legitimní organizaci a získat certifikát k podepisování svých částí malwaru. Je také možné pro hackeři se nabourat do společnosti a ukrást její certifikát . Pokud to platí, má na černém trhu velmi vysokou cenu.

Jakmile hackeři podepíší svůj kód, Windows a antivirová bezpečnostní opatření jsou téměř vždy poražena. Když jej spustíme, systém tomuto kódu standardně důvěřuje a nakonec to skončí infikováním systému, aniž by s tím mohl cokoliv a kdokoli udělat.

Dva malware, které tuto techniku využívají, jsou:

- Stuxnet: Tento malware používal dva digitální certifikáty od JMicron a Realtek, aby se skryl jako řidič a dokonce zaútočil (a počítačově zničil) jadernou elektrárnu.

- Plamen: Tento spyware využil kryptografické chyby k vytvoření vlastních certifikátů. Jeho cílem bylo špehovat dokumenty, ne škodit.

Kromě toho se v roce 2018 skupině hackerů dokonce podařilo distribuovat aktualizaci pro ASUS počítače používající digitální certifikát a infikující půl milionu strojů malwarem během několika sekund. Naštěstí to byl cílený útok, který se snažil infikovat 600 velmi specifických počítačů, a dopad byl nakonec velmi malý.

Jak se mohu chránit před těmito hrozbami?

Přestože se jedná o velmi nebezpečnou techniku (zejména pro uživatele), naštěstí není široce používána. Získání platného certifikátu je stále složitější, protože společnosti jsou stále lépe chráněny a dražší, protože těch několik, které existují, je na černém trhu vysoce ceněno. Kromě toho je platnost certifikátu, jakmile je použit k podepsání hrozby, velmi omezená. Proto tuto techniku využívá pouze velmi specifický malware, používaný pro velmi specifické účely.

Abychom se ochránili, musíme provádět obvyklé postupy. A nejdůležitější je, že kromě zdravého rozumu dbáme na to udržujte Windows a antivirus vždy aktuální . Tímto způsobem můžeme mít černou listinu s certifikáty, které byly kompromitovány, a pokud se s nimi podepsaný malware dostane do našeho počítače, nebude nás moci infikovat.