Proces spouštění jakéhokoli počítače může být ohrožen, pokud neexistují žádná bezpečnostní opatření k jeho ochraně. AMD's Platform Secure Boot nebo PSB je jedním z mechanismů, které v tomto ohledu zaručují integritu, ale také jej mohou výrobci zneužít k tomu, aby vás svázali s konkrétním hardwarem.

Pro výrobce počítačů je mnohem výhodnější prodat celý počítač, než jej aktualizovat díly od různých značek, to je nepopiratelný fakt, a proto většina předem sestavených počítačů nese umělá omezení, abyste byli vázáni na konkrétní značku.

Když k tomu přidáme, že AMD bylo mnoho let ošklivým káčátkem pro různé výrobce počítačů a muselo velmi tvrdě bojovat, aby některé velké značky používaly své CPU a procesory Intel. Je tedy jasné, že museli udělat nějaký úkol, aby prospěli zájmům svých partnerů. Jedním z nejkontroverznějších je Platform Secure Boot nebo PSB , která dosloužila výrobcům jako Dell resp Lenovo přivázat procesory Ryzen, Threadripper a EPYC společnosti vedené Lisou Su výhradně k jejich hardwaru.

Jak souvisí zájem výrobců vázat vás na jejich platformu se systémem ochrany spouštění od AMD? No, pojďme vám to vysvětlit.

Co je AMD PSB?

V systému BIOS je UEFI uloženo ve flash paměti na deska, který je nevolatilní RAM je adresován, jako by byl součástí hlavní paměti. Jsou chvíle, kdy i přes všechna ochranná opatření může škodlivý software vložit kód do firmwaru a provést neoprávněnou aktualizaci. Nezapomínejme, že proces spouštění určuje umístění určitých veřejných a soukromých klíčů, které používá pouze bezpečnostní procesor.

To znamená, že pokud v našem PC s procesorem AMD nepoužíváme modul TPM, pak jsou naše důvěrné informace, jako jsou informace týkající se ověřovacích certifikátů, které používáme k interakci s naší bankou, uloženy prostřednictvím fTPM který se nachází ve spouštěcím firmwaru, proto musí být přidána další bezpečnostní opatření, aby byla chráněna.

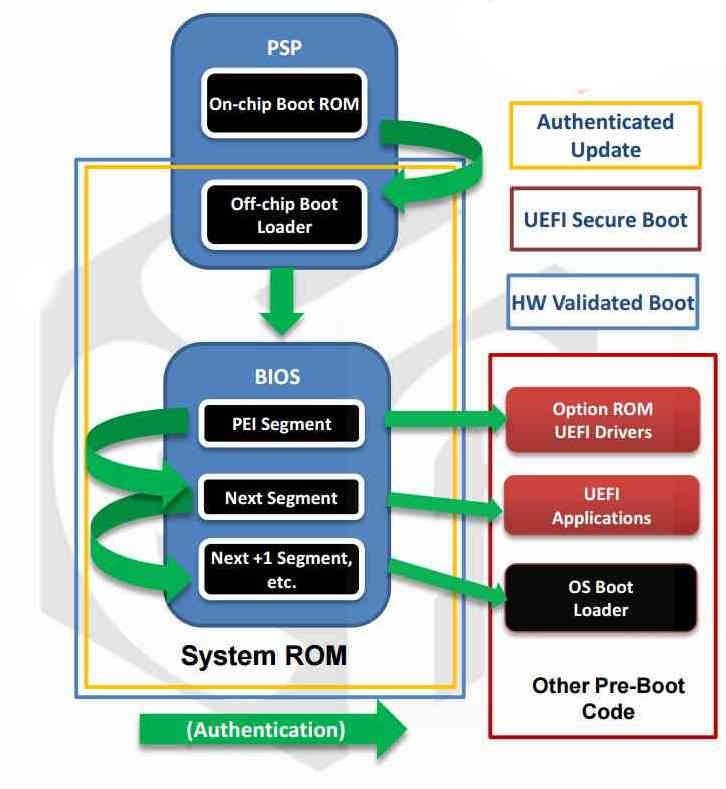

AMD Platform Secure Boot neboli PSB je jedním z bezpečnostních opatření zabudovaných do bezpečnostního procesoru uvnitř CPU AMD. Jeho užitečnost není nic jiného než zabránit spuštění firmwaru souvisejícího s procesem spouštění, který byl upraven pro škodlivé účely. Za tímto účelem vytváří řetězec důvěry, který je zodpovědný za ověřování veškerého firmwaru, který má procesor přistupuje při startu počítače, včetně BIOSu a startu operačního systému.

Jak to funguje?

PSB přidává vyšší úroveň zabezpečení, než může poskytnout samotný UEFI BIOS, protože ověřuje obsah paměti, která obsahuje vše v bootovacím programu. Dělá to prostřednictvím řetězce důvěry, který se provádí čistě prostřednictvím hardwaru a bez jakýchkoli externích programů, než se spustí celý proces spouštění.

- Provádí validaci prvního bloku BIOSu/UEFI, přičemž posílá signál na HOLD pin CPU, aby se během ověřování nespustil.

- Zodpovídá za ověření obsahu systémové ROM, tato paměť obsahuje záložní kopii základních funkcí BIOSu a obsahuje celý proces bootování neměnným způsobem. Všimněte si, že nové aktualizace funkcí systému BIOS se netýkají spouštění systému.

- Bezpečnostní procesor provádí porovnání mezi obsahem ROM a firmwarem uloženým v UEFI, aby zkontroloval případné neoprávněné změny. Poté, co to udělá, uvolní CPU, takže PC lze bez problémů spustit.

AMD Bezpečnost Processor or Platform Security Processor je malý mikrokontrolér s nejvyšší úrovní oprávnění pro přístup k paměti RAM a systémovým periferiím. Je hodnocen na an ARM Cortex-A5 a díky nízké spotřebě může pracovat s počítačem v režimu spánku nebo pohotovostním režimu. Bude to tedy první procesor, který bude uveden na pravou míru, když počítač zapneme nebo jej vyjmeme z jednoho z režimů nízké spotřeby.

Jak výrobci zneužívají AMD PSB?

V poslední době jsme svědky nejen toho, jak dochází k posunům směrem k integraci, ale také, že uprostřed tohoto procesu je napadána jedna ze základen, která definovala PC od jeho počátku: kapacita pro rozšíření a konfiguraci uživatelem. Většina výrobců dospěla k nebezpečnému závěru, že skutečnost, že můžeme rozšířit možnosti našeho PC, ovlivňuje nákup budoucích produktů. Kontroverze o právu na opravu se proto objevila tváří v tvář praktikám různých montérů a výrobců hardwaru.

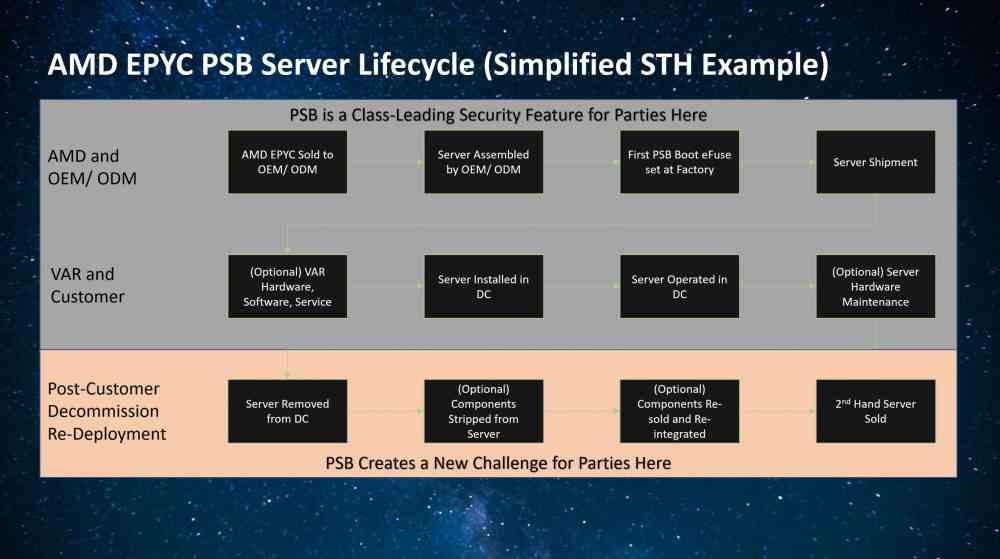

Logicky by se dalo očekávat, že se to dotkne pouze spotřebitelského trhu. Takže servery a datová centra používaná jak různými veřejnými orgány, tak velkými společnostmi, by teoreticky neměla být ovlivněna. AMD se však rozhodlo vytvořit program s názvem PSB, aby výrobci a montážní pracovníci mohli prodávat celé své servery a ne jejich části. Důvod za tím? Existuje trh z druhé ruky, kde se procesory EPYC, které již byly odstraněny ze svých serverů, používají pro servery a datová centra z druhé ruky.

Jinými slovy, když společnost vyřadí svůj starý server nebo datové centrum, nevyhodí ho, ale prodá jeho části, aby získala zpět část investice. To vytváří další konkurenci pro výrobce serverů. Vzhledem k tomu, že pro jejich zákazníky může být atraktivnější postavit si server a sami jej udržovat, zneužívá to jednu z bezpečnostních funkcí AMD EPYC k uzamčení zákazníků ke konkrétní značce.

Jak dělají zámek?

Aby serverový CPU AMD EPYC fungoval pouze s konkrétním modelem základní desky a trhem s použitými servery, výrobci zneužívají proces certifikace bootování poskytovaný PSB k propojení procesorů s jejich konkrétními servery, což znamená, že je nemůžeme spárovat. určité procesory s výjimkou určitých serverových desek.

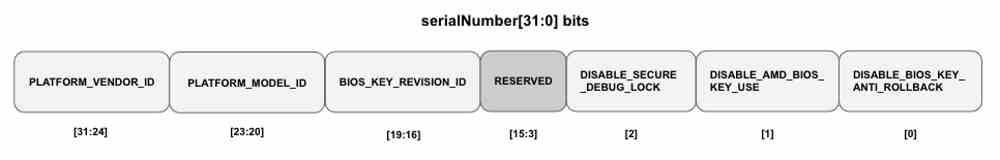

Abychom celému procesu porozuměli, musíme vycházet ze skutečnosti, že když výrobce dokončí vytváření PC, ať už je to jakýkoli typ, spustí se proces, ve kterém se vytvoří spouštěcí obraz uložený v ROM a který bude obsahovat dva související klíče. , oba o velikosti 4096 bitů a Kódování SHA-384 . První bude uložen v systémové paměti ROM a projeví se v bootovacím firmwaru. Druhý to naopak udělá v rámci HSM, hardwaru, který má na starosti generování kryptograficky zašifrovaných klíčů a také jejich dekódování.

Oba klíče jsou součástí infrastruktury veřejného klíče a používají se k podepsání obsahu certifikátu, který se nachází v boot ROM na základní desce a který obsahuje identifikační kód procesoru a zbývajících hardwarových prvků. Pokud jedna z těchto položek v systému chybí, pak PSB jednoduše neumožní nabootování systému.