واليوم ، يتطلب أي نوع من الشبكات ضوابط وتنفيذ إجراءات أمنية أكبر. من الأكثر الابتدائية إلى الأكثر تفصيلا وفقا لهذه القضية. هذه المرة ، سنتحدث عن الشعبية يريشارك أداة و بروتوكول SSH . هذا الأخير هو أحد أبطال حركة المرور على تلك الشبكات التي تدعم الوصول عن بعد إلى الأجهزة الأخرى ، مما يضمن تشفير جميع حركة المرور التي تم إنشاؤها فيها. سنبين لك كيفية منع بروتوكول تشفير المرور هذا من أن يصبح مشكلة كبيرة لشبكتك.

ما هو بروتوكول SSH؟

يستجيب اختصار SSH لـ Secure Shell. وهو مصمم للسماح بالوصول عن بعد بطريقة سرية وموثقة لجهاز الكمبيوتر. له أوجه تشابه فيما يتعلق بسلفه ، Telnet ، والذي يسمح للمستخدم بالوصول إلى هذا الكمبيوتر أو الجهاز عن بعد عبر سطر الأوامر. ومع ذلك ، فإن أهم شيء يميز SSH عن Telnet هو أن كل حركة مرور الجلسة مشفرة بنسبة 100 ٪.

يوصى بشدة باستخدام بروتوكول SSH في حالة الحاجة إلى الاتصال بأجهزة الكمبيوتر الأخرى أو المحولات أو أجهزة التوجيه أو الخوادم أو أي مضيف. لديه رقم المنفذ المخصص 22 TCP ، على الرغم من أنه يمكن تغييره إلى أي منفذ على خادم SSH.

بعض التطبيقات الأكثر شعبية التي تنفذ هذا البروتوكول هي المعجون و WinSCP . كلاهما متوافق مع Windows نظام التشغيل. من ناحية أخرى ، هناك بينسه المتاح لـ OpenBSD ، لينكسو Solaris و FreeBSD و AIX وغيرها.

Wireshark: المعلم تحليل الشبكة

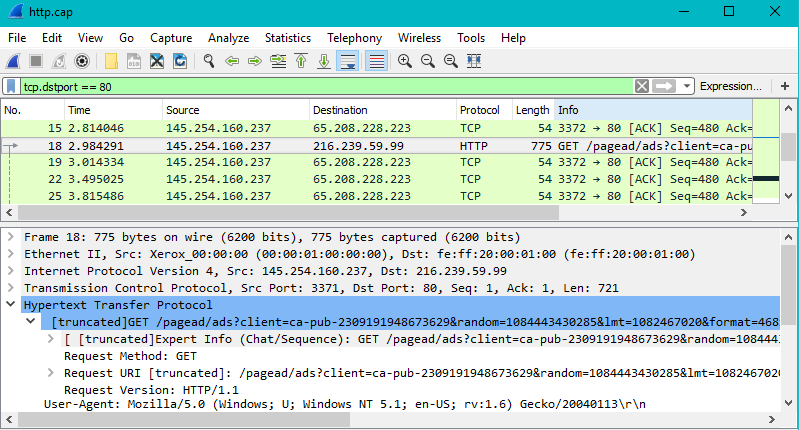

وهي واحدة من تطبيقات تحليل بروتوكول الشبكة الأكثر شعبية والموصى بها. انها تسمح لك أن يكون سيطرة كاملة حول ما يحدث على الشبكة التي تتصل بها بمستوى مفصل للغاية. يمكن استخدامه في كل من البيئة الخاصة والشركات. حتى المؤسسات التعليمية المختلفة والحكومة يمكنها الاستفادة من هذه الأداة التي لا تكلفة لها.

إنه حل موجود منذ عام 1998 وبفضل مساهمة الخبراء في جميع أنحاء العالم ، لا يزال ساريًا ومتاحًا لأي شخص يرغب في استخدامه. يتميز بأنه عملي للغاية عند إجراء تحليلات حول ما يحدث في شبكتنا وسياسات أو تدابير الأمان التي يجب تطبيقها للحصول على أداء أكثر أمانًا.

ماذا يمكنك أن تفعل مع Wireshark؟ وفقًا لوثائقها على الموقع الرسمي ، نذكر بعض الأنشطة التي يمكنك القيام بها. في حالة وجود شكوك ، يمكنك التحقق من موقعك الذي يحتوي على الوثائق والدعم:

- التفتيش بروتوكول عميق

- التقاط المعلومات في الوقت لمزيد من التحليل

- تحليل الصوت عبر بروتوكول الإنترنت

- إمكانية قراءة وتعديل ملفات التقاط المعلومات مثل tcpdump و Microsoft Network Monitor و NetScreen snoop والمزيد.

- الوصول إلى العرض المباشر للمعلومات من بروتوكولات Ethernet و Bluetooth و USB و IEEE 802-11 (Wi-Fi) و Frame Relay إلخ.

- تصدير المعلومات إلى تنسيقات XML و PostScript و CSV والنص العادي.

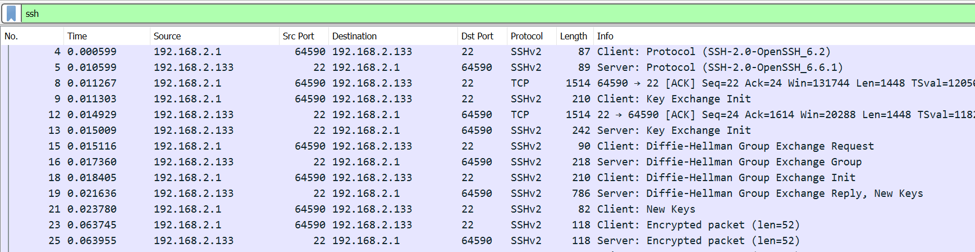

أحد أكثر الاستخدامات إثارة للاهتمام والأكثر أهمية التي يمكنك استخدامها من أجل Wireshark هو الاستجابة للحوادث المرتبطة بها SSH المرور . تذكر أن هذا بروتوكول قوي جدًا خاصة بالنسبة للتشفير الذي به افتراضيًا. يمكنك الوصول عن بُعد وبالطبع يتم تشفيره إلى أي جهاز تم تمكين وظيفة خادم SSH له.

يمكنك أداء الاعتماد-الحشوة الهجمات ، آلات المسح التي تعمل على خوادم SSH الضعيفة ووضع قذائف عكسية . سنؤكد أول اثنين أدناه.

هجمات حشو الاعتماد

بالنظر إلى أن SSH يتطلب مصادقة المستخدم ، يمكن للمهاجم الذي لديه حق الوصول إلى جهاز يشغل خادم SSH تنفيذ هجمات من هذا النوع دون مشاكل كبيرة. ولكن ماذا عن كلمات مرور أوراق الاعتماد المختلفة؟ لسوء الحظ ، يميل معظم الأشخاص إلى استخدام كلمات مرور يسهل تخمينها أو ما هو أسوأ منها ، ويفضلون دائمًا استخدام كلمة المرور نفسها لجميع حساباتهم. هذا يجعل هجمات حشو الاعتماد تحدث ، في معظم الحالات ، دون أن يلاحظها أحد تمامًا.

من الجيد إلى الأول ، ليس من السهل التمييز بين محاولات الوصول عبر SSH الناجحة وتلك غير الناجحة في Wireshark. ومع ذلك ، هناك بعض الميزات التي ستساعدنا في الكشف عن السجلات الناجحة:

- طول التدفق (الجلسة): إذا كانت جلسة SSH ناجحة ، فستكون أطول من جلسة فاشلة.

- حجم العبوة: وضعت خوادم SSH استجابات للمصادقة الناجحة أو الفاشلة. من الممكن ملاحظة حجم رزم SSH والاستنتاج بأن الرزم الأكبر تشكل جلسات ناجحة.

- حزمة الوقت: هذه الحزم التي تتطلب تفاعل المستخدم ، إذا نجحت المصادقة ، سيكون لها وقت أكثر من الحزم الآلية. يشير الأخير إلى الحزم ذات فترة حياة أقصر بسبب المصادقات الفاشلة.

بالإضافة إلى ذلك ، نوصيك بالتحقق من عدد محاولات تسجيل الدخول ، إذا رأيت عددًا غير منتظم ، فذلك لأن هناك احتمال وقوع ضحايا لهجوم حشو الاعتماد.

مسح الوصول عن بعد

واحدة من أكبر العيوب والمخاطر الناتجة عن ظهور التقنيات الناشئة مثل إنترنت الأشياء هو أن الأجهزة الممكّنة لديها تمكين SSH في اللحظة الأولى. عادةً ما تستخدم الأنظمة المرتبطة بها بيانات الاعتماد افتراضيًا أو مع بعض التعديلات البسيطة. لماذا هذا خطر؟ يمكن لأي شخص لديه معرفة حول كلمات المرور هذه أو القدرة على تخمين المستخدمين وكلمات المرور الوصول بسهولة إلى الأجهزة عن بُعد.

هذا صحيح ، حتى SSH يمكنها الاعتماد على ثغرات الأمان الخاصة بها. ومع ذلك ، من الممكن التحكم في هذه الأجهزة التي تعمل كخوادم SSH غير آمنة. مع العلم أن طلبات SSH المشروعة وحركة المرور يجب أن تنشأ من الشبكة الداخلية نفسها. لذلك ، فهي عناوين IP موثوقة.

ستساعد تصفية طلبات Wireshark وحركة مرور SSH الداخلية ، بالإضافة إلى الطلبات الواردة من عناوين IP الخارجية ، على تحديد الحالات المشبوهة. يمكن فهم أنه في معظم الحالات ، يمكن لحركة SSH من عناوين IP غير معروفة إلى شبكتنا الداخلية أن تشير إلى تعرض الشبكة للخطر.

هذا الأخير لا يعني بالتحديد أن كل شيء قد يأتي من خارج الشبكة هو مشبوه أو خطير. بمجرد وصول المهاجم إلى جهاز ما ، يصبح SSH حليفًا مثاليًا لتنفيذ أنواع أخرى من الهجمات والتوسع سريعًا في الأجهزة الأخرى ، حيث يقوم بأكثر من هجوم في وقت واحد حسب الرغبة. كيف يمكن اكتشاف ذلك؟ مع Wireshark ، من خلال تحليل كل حركة مرور SSH ، يمكنك ضبط كل من أنماط الوصول المعتادة وغير العادية. قد تكون هناك حالة نمط غير معتادة تتمثل في وجود دليل على ارتفاع مستوى حركة المرور من جهاز واحد. حالة أخرى من نمط غير عادي قد يكون الجهاز يقدم طلبات إلى أنظمة أخرى أنه عادة لا.

على مستوى شبكتك المحلية وشبكة الشركات ، يمكن أن يصبح SSH حليفًا كبيرًا وبالتالي عدوًا عظيمًا. ما الذي ينتج عنه مراقبة دقيقة للغاية وسيطرة خاصة إذا كنا مسؤولين عن إدارة شبكة الشركة. تبين أن التحكم في حركة مرور SSH وحتى حجبها فكرة جيدة ، ويجب مراقبة الاتصالات وحركة المرور العامة التي تحدث داخل الشبكة بحثًا عن أي خلل.

نوصيك بقراءة البرنامج التعليمي الكامل الخاص بنا على كيفية تكوين خادم SSH مع أقصى قدر من الأمن.